下記によって:トムGorup及びアンドリュージョンソン

イスラエルとハマスの戦争が始まって以来、新聞の見出しでサイバー攻撃の頻度が劇的に増加していることに気付いたかもしれない。 サイトの改ざんからDDoS攻撃、世界中のハクティビストからのデータ窃盗に至るまで、あらゆることが急増している。 国境も国境も越えようとしない。

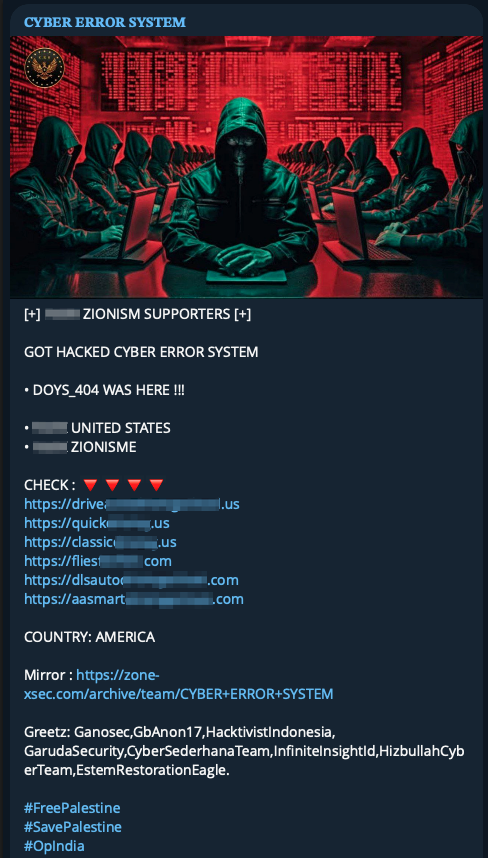

『エルサレム・ポスト』のような公開度の高いサイトに対する攻撃はニュースの見出しを飾る一方で、注目に値する傾向として、目に見えにくいターゲットに対する1対多のサイトの改ざんがあることが挙げられる。 「1対多」とは、1つのリソースを標的にして多くのウェブサイトを侵害する攻撃である。 中東の紛争利益に結びついていると主張する攻撃の多くは、単一のIPの背後に存在しており、これらの脅威アクター(TA)の多くは、そのプロキシの背後またはサーバー上にある任意のサイトを操作することを可能にする単一の脆弱なリソースまたはアプリケーションにアクセスしているという仮説を導いた。 このパターンに従う攻撃の大部分は、ホスティングプロバイダーを利用している。 我々は、これらの日和見的な攻撃を考慮し、その結果、潜在的な標的のリストから誰も外しない、インターネットは彼らの標的である。

過去2週間にわたり、ハッカーフォーラム全体で公開されたサイトの改ざんを分析してきたが、少し予想外で、確かに興味深いことがわかった。 例えば、過去2週間にハクティビストによって報告された4,069件のサイト改ざん攻撃のうち、3,480件のユニークドメインが標的にされているが、一意のIPアドレスは1,426件に限定されている。 さらに一歩進んでみると、同じターゲットリストに関連付けられている一意のASN(Autonomous System Numbers)は約271個にすぎなかった。

これらの統計は、ハクティビストが狙っている標的の種類を物語っている。 あなた自身の場所が危険に…よくあるかどうかまだ疑問に思っていれば! 人身売買の少ないサイトは、この戦争に巻き込まれるには小さすぎると思うかもしれないが、現実には、攻撃者はハクティビズムの名の下に誰かのサイトに旗を掲示する機会をすべて利用している。 個々のTAの動機をすべて話すことはできないが、成功を祝うために待っている人でいっぱいの部屋に投稿するときに、信用を獲得し、誇りを刺激したいという願望がある可能性が高い。 仮説を説明するためにいくつかの例を見てみよう。

脅威アクター:サンレイ

この例では、SanReiという名前のTAを見てみよう。 この個人は、23個の固有IPアドレスと15個のASNの69個の固有ドメインをターゲットにした。 SanReiのターゲットの72%は、単一のホスティングプロバイダーのASN内にある。

さらに、9つのドメインを分析した結果、いくつかのサイトには同じテキスト/コピーが含まれているが、グラフィック、ページレイアウト、テーマが異なっていることが判明した。 サイトは確かに関連しているようだ。 TAがサイトを作成し、管理したかどうか、後に電報チャンネルで汚して自慢したかどうかは証明するのは難しいが、確かに可能性は高い。

同じIP上でホストされた非常に類似したコンテンツを持つウェブサイトは、後にSanRaiによって改ざんされたと主張した。

Threat Actor:./brilliant

次に、./brilliantという名前で書かれたTAの作業を調べたところ、この個人は229の固有IPアドレスと61のASNの1,112の固有ドメインを標的としていた。./brilliantの対象ドメインの70%は、ガジャ・マダ大学のASN内にある。.web.ugm.ac.id上に多数の個々のブログをホストする単一のアプリ内に脆弱性を発見した可能性がある。

額面では、./ brilliantは700以上のウェブサイトを侵害したように見えるが、おそらく現実は、彼らが1つをポップし、そのアクセスを利用して多くの個々のブログを操作したことである。かなり成功した1対多の妥協。

脅威アクター:AnonCyber504_ID

これらのハクティビストは偽のウェブサイトやブログを標的にしただけでなく、合法的なビジネスサイトも標的リストに含まれている。 脅威アクターAnonCyber504_IDは、37個の固有IPアドレスと16個のASNで60個の固有ドメインを標的とした。 AnonCyber504のターゲットの46%は1つのホスティングプロバイダーのASN内にあり、その多くは正当な企業に属しているように見える。

調査した改ざんされたサイトはどれもフォーチュン500企業に属していないが、ここで重要なのは、ハッキング活動家やその他のTAが、大小、政府や民間企業を問わず、無差別にサイトを標的にしているように見えることだ。

結論

これらの多くは以前に聞いたことがあると確信しているが、1対多のハクティビズム攻撃からウェブサイトを保護するために何ができるか?

多要素認証

推奨リストにこれが掲載されるのはもううんざりしているか? 「言うのに飽きたら、人々が聞き始めている」ということわざがある。 その場合は、Webリソースと管理パネルにアクセスできるすべてのアカウントでMFAが施行されていることを確認する。

エンドポイント保護

6か月前に停止したエンドポイント保護のロールアウトプロジェクトがある可能性があることはわかっている。 スピンアップして、それを優先する時が来た。 これは、セキュリティワークロードを将来的に削減するのに大いに役立つ可能性がある。

パッチ管理

パッチは感謝のないタスクであり、永遠に実行されるが、それは非常に必要である。 これらの1対多攻撃はどのように行われていると思うか? 時間をかけて良いプログラムを構築し、長期的には自分に感謝する。

ウェブアプリケーションとAPIの保護

先に述べたように、パッチ適用は難しいが、クラウドで提供される優れたWeb Application Firewall(WAF)、特にDDoS防御、APIセキュリティ、ボット管理が組み込まれている場合、脆弱性が発見されてからパッチが展開されるまでの間、仮想パッチなどの機能を使用して保護を維持できることがわかりやすくなる。

すべてのサイトを保護する

成熟した組織の多くはこれらの保護措置を講じているが、最近のハクティビストによる活動は、「王冠の宝石」サイトだけでなく、すべてのウェブ資産を保護することの重要性を強調している。

ユーザー教育

このフレーズは非常に吐き気を引き起こしているが、私たちはそれを完全に過小評価していると思う。 これらの1対多の侵害の大部分がフィッシング攻撃から始まっていたとしても、私たちは驚かないだろう。 時間をかけて、これらすべてのセキュリティ制御が必要な理由をチームが理解していることを確認する。 重要なのは、タイムリーで、関連性が高く、魅力的であることを確認することである。 魅力的にするのに苦労しているか? 私たちのチームには役立つアイデアがたくさんある。

受賞歴のあるEdgioのWeb Application and API Protection (WAP)ソリューションの詳細については、セキュリティエキスパートにお問い合わせください。

Top Trends in Cybersecurity for 2024 |

Top Trends in Cybersecurity for 2024 |