パスワードが死んでいる。 Long LiveパスキーとMFA。

ご存知のように、株式会社スノーフレーク(NYSE:SNOW)は、Snowflakeであると報告されたサードパーティのクラウドデータベースでの不正なアクティビティに関して、2024年5月31日にLive Nation Entertainment (Ticketmaster)から8-Kで提出されたファイリングで先週見出しを飾っていた。 このポストを開始するために、エドジオはこの攻撃の影響を受けなかった。 しかし、この攻撃の影響の幅を考えると、「世界最大のデータ侵害」と報告する人もいるため、注意することが重要である。

Snowflakeとは?

最初から始めよう株式会社スノーフレークとは? Snowflakeは、ストレージ、処理、分析をすべてクラウドで可能にするデータプラットフォームである。 Capital OneからTicketmaster、DoorDashまで、すべての業界の顧客がプラットフォームを活用して昨年より増加している。

「AI Data Cloudを強化する単一のグローバルプラットフォーム。Snowflakeは、あらゆる種類または規模のデータと多くの異なるワークロードにわたってグローバルにビジネスを接続し、シームレスなデータコラボレーションを実現するように独自に設計されている」~ https://www.snowflake.com/en/data-cloud/platform/

私たちは何を知っているのか?

この侵害は、Ticketmasterが不正アクセスの発見とサードパーティのクラウドデータベースプロバイダーに保存されているデータベースレコードの漏洩を概説した8-Kファイルを作成したときに本当に主流になった。 そのプロバイダーはSnowflakeであり、侵害されたデータベースは5億6000万以上のレコードから構成されていた。 Snowflakeは、CrowdStrikeとMandiantとの共同声明で、これはプラットフォームの侵害の結果ではなく、顧客がユーザーを保護するために多要素認証(MFA)を使用していないことと、Snowflakeの顧客をターゲットとした継続的な攻撃と相まって、顧客がユーザーを保護した結果であることを顧客に保証した。 この攻撃はSantander Bankにも影響を与え、2024年5月14日にサードパーティのデータベースへの不正アクセスを報告した。 さらに言えば、この攻撃がまだ公にされていない他のいくつかの企業に影響を与えているのではないかという懸念がある。

Snowflakeの調査中に、彼らは前の従業員の資格情報が侵害されたが、アカウントはデモデータにのみアクセスできたことを発見した。 このアカウントはMFAで保護されていなかったことは注目に値する。

タイムライン:

- 2024年5月14日-サンタンデール銀行がサードパーティのデータベースの漏洩に関する声明を発表。

- 2024年5月20日–Ticketmasterがサードパーティのデータベースへの不正アクセスを検出。

- 2024年5月23日–サンタンデール銀行のデータが$2 Millionでダークウェブに投稿された。

- 2024年5月27日–チケットマスターのデータが50万ドルでダークウェブに投稿された。

- 2024年5月31日-チケットマスターファイル8K。

Snowflakeの顧客ではない場合、なぜ気にする必要があるのか?

まず、データが盗まれたデータセットの一部であった可能性がある。 それが事実なら、パスワードをリセットし、クレジットカードをキャンセルし、あなた自身およびあなたの家族を保護するために予防措置を取ることは最初の順序であるべきである。

第二に、SaaSプロバイダーである場合、顧客をどのように保護しているかを真剣に検討する時期が来ている可能性がある。 サードパーティベンダーの責任も話題になっており、この違反はその議論をさらに加速させるだろう。 Snowflakeは侵害されていない。しかし、顧客のデータが監視中に侵害されたため、彼らは自分自身を守らなければならない。 市場がこのイベントにどのように反応したかを見てみよう。

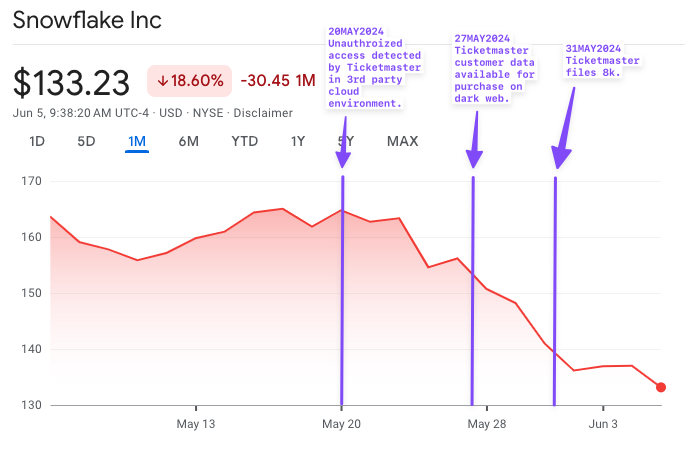

まず、スノーフレークスの在庫は過去2週間で18.6%下落した。 Ticketmasterの情報漏洩がニュースの主流になった時期を見極めることができるかもしれない。

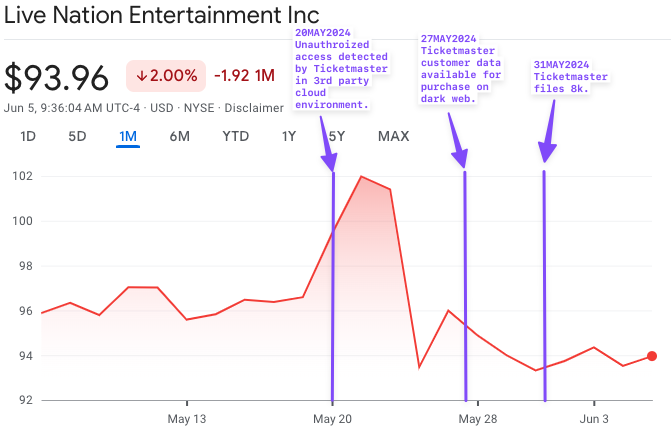

Live Nation Entertainmentを見ると、影響はあるが、Snowflakeほどドラマチックではない。

お客様を守るのはSaaSプロバイダーとしての私たちの責任である。 顧客を守る能力にも限界がある。 多くの場合、侵害を防ぐようにソリューションを適切に構成するのはエンドユーザーに任されるが、SaaSプロバイダーはそれを困難にしたり、ユーザーが簡単に自分自身を撃つことを許可したりすることがある。

SaaSプロバイダーの仕事は、「設計によるセキュリティ保護」と「デフォルトによるセキュリティ保護」というセキュリティを最優先にして製品を構築することである。 この基本的な質問をしてみると

「この攻撃がこれほど広く成功するのを防いでいたのは何だったのか?」

答えは簡単である:多要素認証(MFA)。

今こそ、お客様を保護するために、より積極的になる時だ。アクセスブローカーは2020年以降、テクノロジーエコシステムの重要な部分となっており、このような侵害は引き続き注目を集めている。 しかし、誰もが違反のリスクを下げるために取るべき基本的な予防措置があり、それはMFAを必須にすることである。

パスワードと同様に、MFAはもはやオプションであってはならない。

ベンダーは、ユーザーがMFAなしでソリューションにアクセスできるため、Snowflakeが熱を帯びているため、これを真剣に受け止める必要がある。 Edgioでは、多要素認証なしで新規ユーザーを作成することを許可しないように取り組んでいる。 これはお客様を守るため。 「デフォルトでセキュリティ保護」の理念に基づいて行動すること。

この侵害から得られた重要なポイント:

- インシデント対応プロセスを通じて、Snowflakeソリューションエンジニアの資格情報が盗まれたことが判明した。

- Snowflakeは、アカウントはデモデータにのみアクセスでき、本番データにはアクセスできないと主張している。

- 盗まれたユーザーアカウントはMFA(Multi-Factor Authentication)で保護されていない。

- 認証情報はインフォスティーラーマルウェアを通じて盗まれた。

- Snowflakeの顧客/ユーザーをターゲットとした進行中の攻撃キャンペーンは、エンドユーザーがMFAを有効にしていないために不幸な成功を収めている。

この違反を考慮して、企業は何をすべきか? どのような質問をすべきか?

- 従業員の誰かが情報を盗むマルウェアに感染していないか、またはキーロギングを引き起こす可能性のあるマルウェアに感染していないかどうかを知っているか。

- 「はい」の場合、その侵害後にパスワードを強制的にリセットしたか?

- 組織内に過剰な権限を持つユーザーがいるか? これらのユーザーアカウントをどのように保護しているか。 ユーザーをどのように保護しているか

- 社内アプリケーションとサードパーティアプリケーションすべてにMFAを強制的に適用しているか? これは、SSOの背後にないものでさえも意味する。

- Snowflake IOCのレビューと理解: https://community.snowflake.com/s/article/Communication-ID-0108977-Additional-Information

結論として、Snowflakeに影響を与える最近のデータ侵害は、堅牢なセキュリティ対策、特に多要素認証(MFA)の実装の重要性を強調している。 サイバー脅威が進化し続けるにつれ、もはやパスワードだけに頼るだけでは十分ではない。 Edgioでは、クライアントのデジタル資産を保護するために「デフォルトでセキュア」アプローチを採用する必要性を認識している。 MFAを必須化し、セキュリティプロトコルを継続的に強化することで、不正アクセスから保護し、侵害のリスクを軽減することを目的とする。当社のセキュリティ専門家が、お客様の防御を強化し、新たな脅威に直面しても組織が回復力を維持できるよう支援する。

Top Trends in Cybersecurity for 2024 |

Top Trends in Cybersecurity for 2024 |