作为贵公司面向Internet的应用程序的安全管理员,通常需要管理一个持续周期的CVE,警报,更新和修补程序。 在您的应用程序堆栈中添加持续更改(包括新的应用程序,功能和API端点),并且说您的待办事项列表可能会令人感到不堪重负,这是一种轻描淡写。 在一天中增加额外的工作远远不理想。 WAF可以提供帮助。 大多数WAF使您能够部署充当虚拟修补程序的规则,以在修补程序尚未准备就绪或修补程序不存在时抵御漏洞。 这些修补程序可能会为每个请求元素(如标头,查询和Cookie)生成单独的规则。 但是,最初作为防范零日漏洞的工具,可能会导致复杂性和额外的管理负担。 除了跟踪所有应用程序之外,您现在还必须管理WAF中的不同元素。

节省时间并更快地部署更改

我们很高兴为WAF解决方案引入两个新功能:安全应用程序管理器(SAM)和安全规则管理器(SRM)。 安全应用程序管理器是一个策略伞,它使管理整个应用程序堆栈中的这种复杂的安全更新流变得更容易。 当您有多个应用程序在不同的软件堆栈和平台上运行时,此功能最有价值,每个应用程序都具有不同的更新,修补程序,漏洞和开发团队。

Sam使您可以在一个规则中复制行为。 它可以节省时间,效率更高,速度更快。 现在,您不必管理这么多的规则。

Sam与SRM合作,保护您的应用程序免受恶意和不需要的流量的侵害。

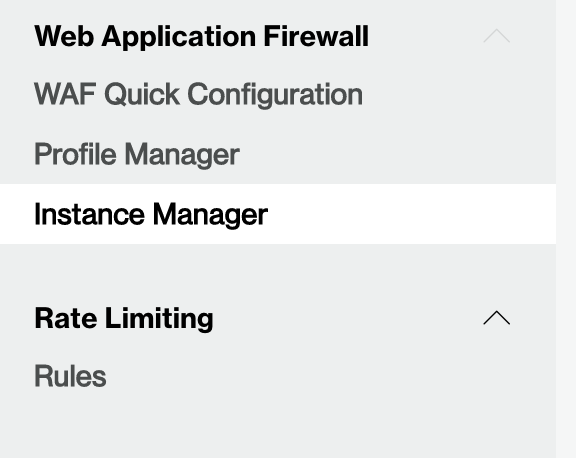

在以前的版本中,保护站点需要在Media Control Center的不同部分进行更改。 要配置WAF规则,我们必须在规则引擎中为WAF实例添加规则,在WAF实例管理器中配置配置文件和操作,并在WAF配置文件管理器中定义策略。 要配置速率限制,我们必须在不同的部分配置主机名和路径匹配规则,条件,阈值和强制规则。

图1:在以前的版本中,您需要在Media Control Center规则生成器和Media Control Center Security中配置实例,如下所示。

图2:媒体控制中心安全性。

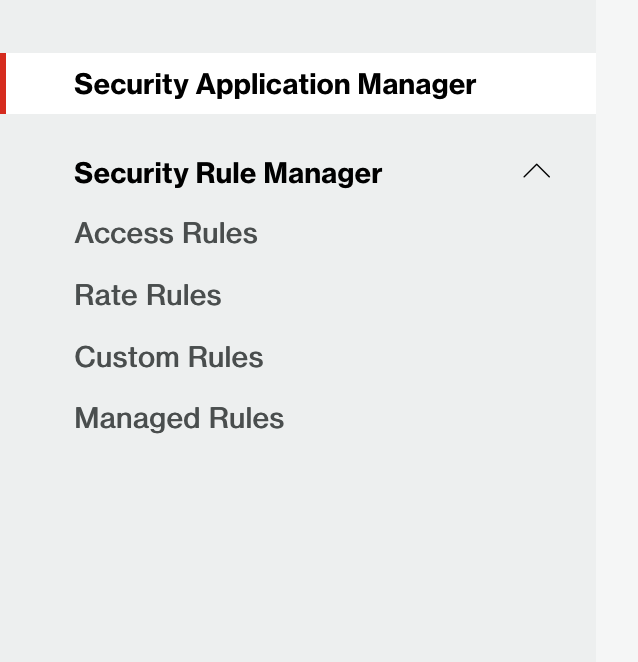

在新版本中,我们通过将所有设置放入媒体控制中心的安全部分来简化这种方法,您可以在这里找到SRM和SAM。

图3:安全规则管理器。

SRM平台包括所有保护规则:访问规则,托管规则,速率规则和自定义规则。

SAM定义了您的所有特定应用程序以及如何保护这些应用程序。 它定义了要保护的应用程序,它将使用的SRM规则以及在规则触发时应发生的操作类型。

此模块化安全解决方案有许多优点:

- 您可以更快地部署更改。

- 管理更加模块化和直观。 我们可以指定适用于特定主机名和URL路径的规则。

- 只需配置一次规则并在多个应用程序中使用规则,即可节省时间。

- 该保护更加灵活,允许您创建和部署自定义规则。

- 您仍然可以使用以前版本的所有优点,如双WAF模式。

最后,WAF平台现在是独立的解决方案,独立于任何其他CDN配置运行。

让我们来看看新的WAF的实际应用。

在本例中,我们将为一家假设公司保护三个应用程序:博客,论坛和API。 我们将使用以下域:

- blog.example.com

- forums.example.com

- api.example.com

我们将创建一个访问规则,一个托管规则和一个速率规则,并在所有应用程序之间共享。 我们将创建仅供API应用程序使用的第二个速率规则。

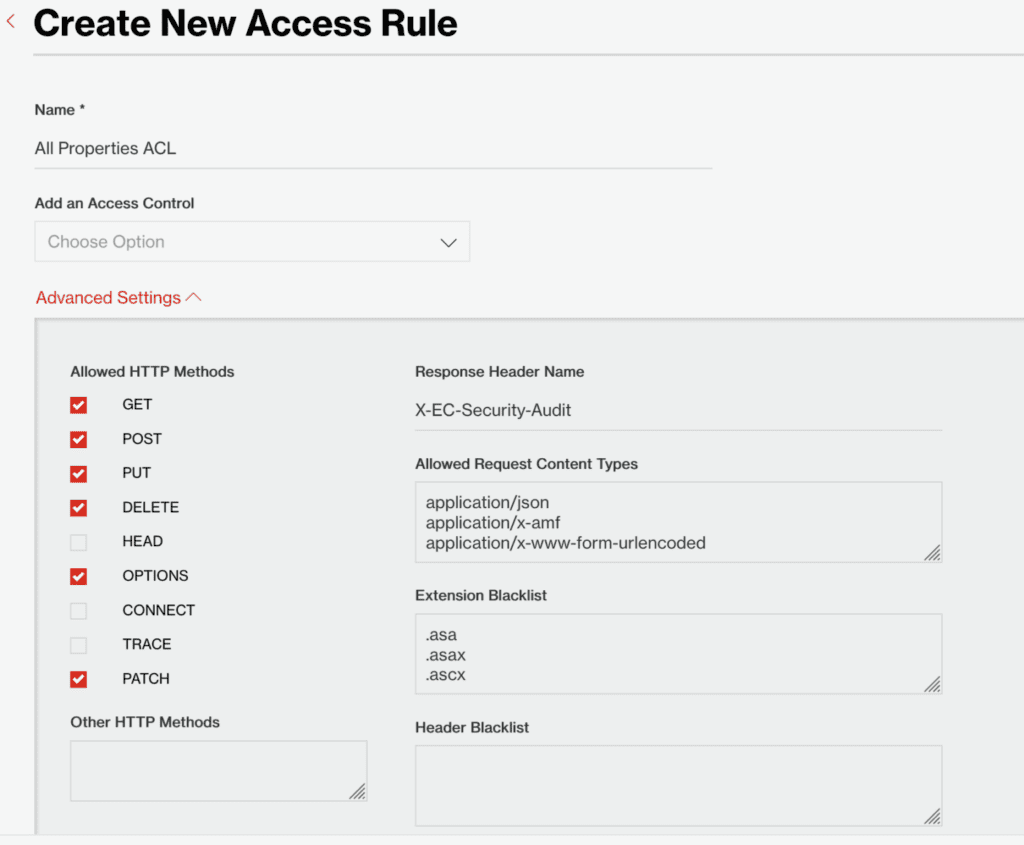

第一步是创建新的访问规则。

我们已将此访问规则命名为”所有属性ACL”。 我们已经取消选中允许的HTTP方法下的HEAD来阻止任何使用HEAD的请求。

图4:创建新的访问规则。

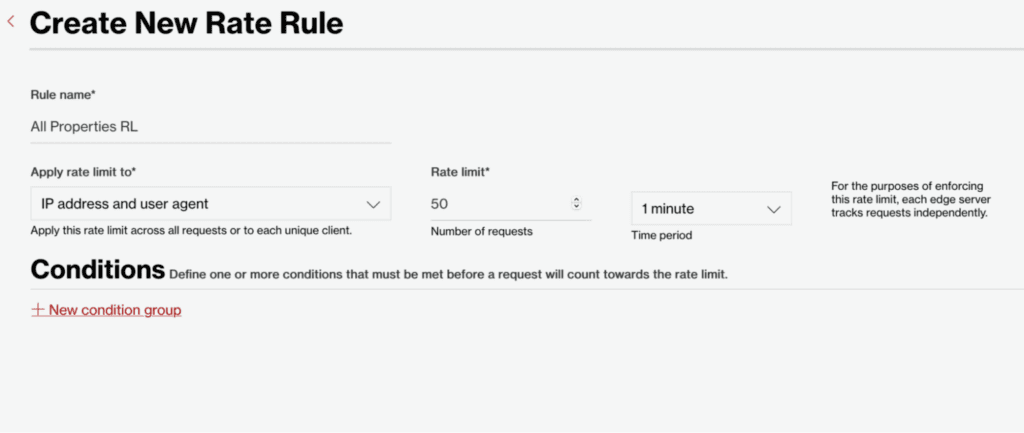

接下来,我们创建一个新的费率规则。

我们已将此速率规则命名为”所有属性RL”,并将其应用于”IP地址和用户代理”属性,其速率限制为每分钟50个请求。

图5:创建新的速率规则。

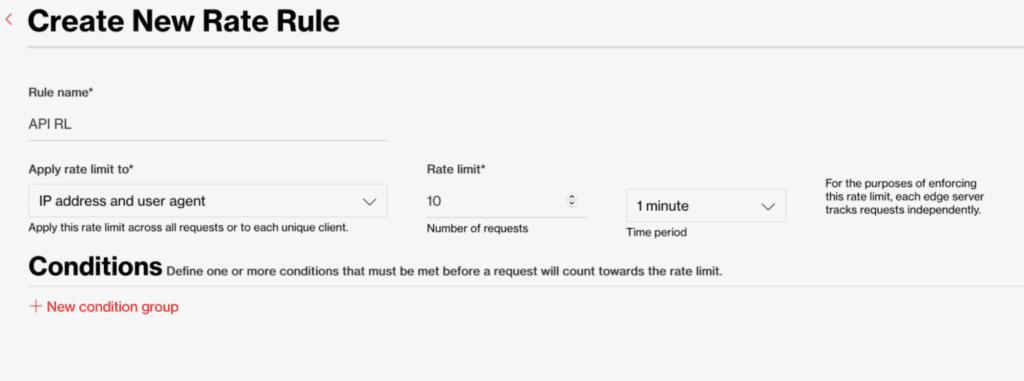

然后创建另一个速率规则,仅用于API应用程序。

我们已将此速率规则命名为”API RL”,并将其应用于”IP地址和用户代理”属性,其速率限制为每分钟10个请求。

图6:创建新的速率规则。

最后,我们创建一个新的托管规则。

我们已将此规则命名为”管理的所有属性”,并接受”设置”选项卡上的所有默认值。 在”策略”选项卡下,我们选择了自动加入最新的Edgio规则集,以便它自动使用最新版本。

图7:创建新的托管规则。

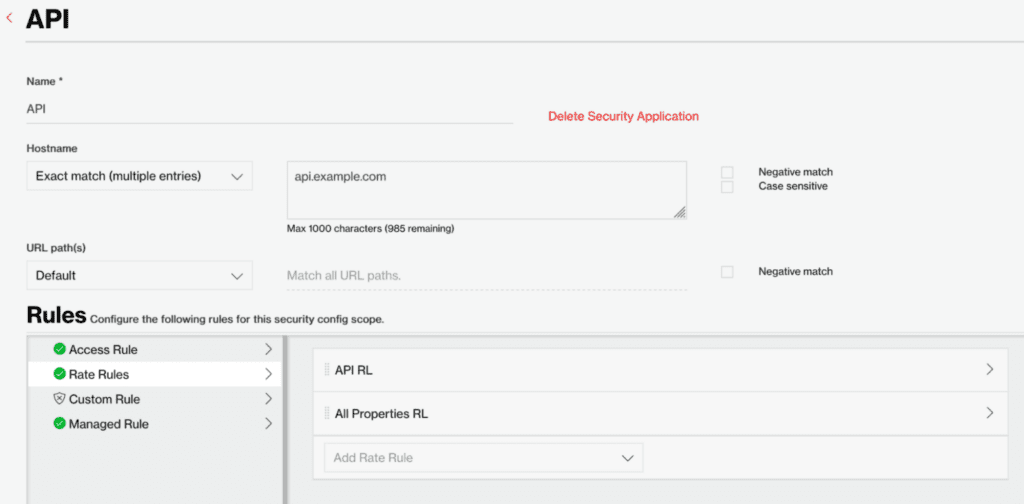

现在,我们已经在SRM中创建了规则,我们将在SAM中创建三个新应用程序。 博客,论坛和API应用程序各有一个应用程序。

对于每个新的应用程序,我们将输入特定的主机名(如blog.example.com),并将URL路径保留为默认值,以便在所有路径上匹配。

在每个SAM的规则部分下,我们将重新使用我们在SRM中创建的所有属性ACL访问规则,所有属性托管规则和所有属性RL速率规则。 我们选择阻止请求作为规则触发时要执行的操作。

图8:应用所有属性ACL访问规则。

我们将仅对API应用程序应用API RL速率规则。 我们通过编辑API应用程序以包含此附加规则来实现此目的。 这里订购很重要,因此我们将API RL规则拖放到顶部。

图9:应用API速率限制规则。

最后,我们提供了SAM配置的最终视图,其中显示了每个应用程序的访问规则,速率规则和托管规则。

图10:Security Application Manager配置摘要。

现在,您已了解如何在”安全规则管理器”中创建规则并将其应用于”安全应用程序管理器”应用程序。 我们鼓励您探索许多可用的选项和功能,以保护您的应用程序与SAM。

现在就联系我们,了解有关我们的安全解决方案(包括我们的WAF)的更多详细信息。