密码已死。 长寿命密钥和MFA。

正如你现在可能知道的那样,斯诺弗拉克公司(纽约证券交易所代码:Snow)在上周成为头条新闻,这是Live Nation Entertainment (Ticketmaster)在2024年5月31日关于第三方云数据库中未经授权的活动的8-K文件,据报这是雪花。 为了开始这篇文章,Edgio没有受到这次攻击的影响。 但是,考虑到此攻击的影响的广度,请务必注意,因为有些人将此报告为”全球最大的数据泄露“。

谁是雪花?

让我们从一开始,谁是雪花股份有限公司? Snowflake是一个数据平台,可在云中实现存储,处理和分析。 在过去的一年里,他们一直在增长,所有行业的客户都利用其平台,从Capital One到Ticketmaster再到DoorDash。

“为AI数据云提供支持的单一全球平台。Snowflake设计独特,可跨任何类型或规模的数据和许多不同的工作负载将全球业务连接起来,并解锁无缝数据协作。”~ https://www.snowflake.com/en/data-cloud/platform/

我们知道什么?

当Ticketmaster提交8-K文件时,该文件概述了第三方云数据库提供商中存储的数据库记录的未经授权访问和泄露的发现,这一漏洞确实触及了主流。 该提供者是Snowflake,被入侵的数据库包含超过5.6亿条记录。 Snowflake在与CrowdStrike和Mandiant的联合声明中向他们的客户保证,这不是他们的平台被破坏的结果,而是由于客户没有使用多重身份验证(MFA)来保护他们的用户,以及持续的针对Snowflake客户的攻击性攻击。 这种攻击还影响了桑坦德银行,因为桑坦德银行报告了对其在2024年5月14日上的第三方数据库的未经授权访问。 更进一步而言,有人担心这次攻击已经影响到其他几家尚未公开命名的公司。

在Snowflake的调查中,他们发现之前员工的凭据已泄露,但该帐户只能访问演示数据。 值得一提的是,此帐户不受MFA保护。

时间表:

- 2024年5月14日——桑坦德银行发布声明,指出第三方数据库受到威胁。

- 2024年5月20日——Ticketmaster检测到对其第三方数据库的未经授权访问。

- 2024年5月23日–桑坦德银行的数据以200万美元的价格发布在暗网上。

- 2024年5月27日——特玛捷票务数据以500,000美元的价格发布在暗网上。

- 2024年5月31日–Ticketmaster档案8k。

如果我不是Snowflake客户,我为什么要在乎?

首先,您的数据可能是数据集被盗的一部分。 如果是这种情况,重置密码,取消信用卡以及采取预防措施保护您和您的家人应该是首要任务。

其次,如果您是SaaS提供商,可能是时候开始认真研究如何保护您的客户了。 第三方供应商的责任也是讨论的话题,这种违规行为将进一步激发讨论。 Snowflake并未被破坏;但是,由于其手表上的客户数据泄露,他们不得不自卫。 让我们来看看市场对此事件的反应。

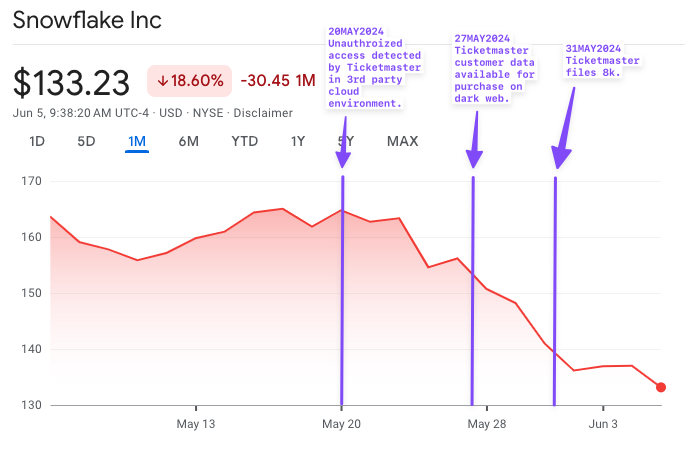

首先,雪花股票在过去两周下跌了18.6%。 人们或许能够找出什么时候Ticketmaster的违规消息成为主流新闻。

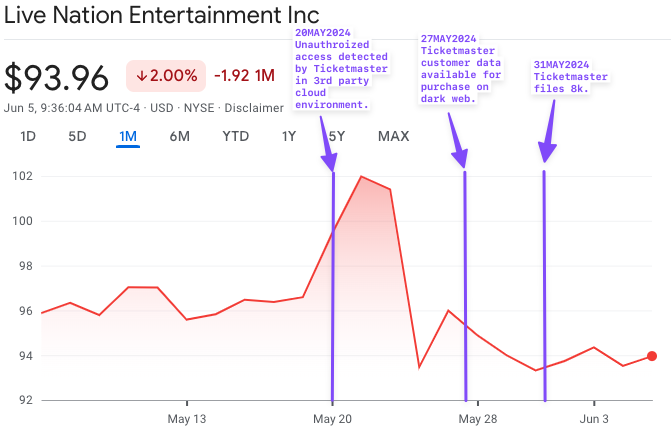

从Live Nation Entertainment来看,我们确实看到了影响,但没有Snowflake那么引人注目。

作为SaaS提供商,我们有责任保护我们的客户。 我们保护客户的能力也受到限制。 通常,最终用户需要正确配置解决方案,以防止妥协,但有时SaaS提供商会使这种情况变得困难,或者允许用户过于轻松地进行自我拍摄。

SaaS提供商的工作是确保他们构建产品时将安全放在首位:”设计安全”和”默认安全”。 如果我们问自己这个基本问题:

“是什么可以防止这种攻击如此广泛地成功?”

我们找到的答案很简单:多重身份验证(MFA)。

现在是时候更积极地保护客户了。自2020年以来,接入经纪商已成为技术生态系统中更为关键的一部分,而像此类漏洞仍将使其成为关注焦点。 然而,每个人都应该采取一个基本的预防措施,以降低违反规定的风险,即规定多国部队必须遵守。

与密码一样,MFA也不应再是可选的。

供应商应认真对待这一点,因为Snowflake正在吸收热量,因为他们的用户可以在没有MFA的情况下访问他们的解决方案。 在Edgio,我们将致力于不再允许在没有多重身份验证的情况下创建新用户。 此举旨在保护我们的客户。 坚持”默认安全”的信条。

此漏洞的关键要点:

- 事件响应流程发现Snowflake解决方案工程师的凭据被盗。

- Snowflake声称该帐户只能访问演示数据,无法访问生产数据。

- 被盗用户帐户不受MFA (多重身份验证)保护。

- 凭证是通过信息窃取恶意软件窃取的。

- 针对Snowflake客户/用户的持续攻击活动发现,由于最终用户未启用MFA,结果不幸获得成功。

鉴于这种违规行为,企业应该采取什么措施? 他们应该问什么问题?

- 您是否知道您的员工是否已被信息窃取恶意软件或任何可能导致键盘记录的恶意软件破坏?

- 如果是,您是否在这种攻击后强制重置了密码?

- 您的部门中是否有过特权的用户? 您如何保护这些用户帐户? 您如何保护这些用户?

- 您是否在所有内部和第三方应用程序上强制执行MFA? 这意味着即使是那些不支持您的SSO的人。

- 查看并了解Snowflake IOC:https://community.snowflake.com/s/article/Communication-ID-0108977-Additional-Information

总之,最近影响Snowflake的数据泄露强调了稳健安全措施(尤其是实施多重身份验证(MFA))的至关重要性。 随着网络威胁不断演变,仅依赖密码已不够。 在Edgio,我们认识到采用”默认安全”方法来保护客户的数字资产的必要性。 通过强制性MFA并不断增强我们的安全协议,我们的目标是防止未经授权的访问并降低违规风险。我们的安全专家将帮助您强化防御措施,确保您的组织在面对新兴威胁时保持弹性。