作者:Tom Gorup和Andrew Johnson

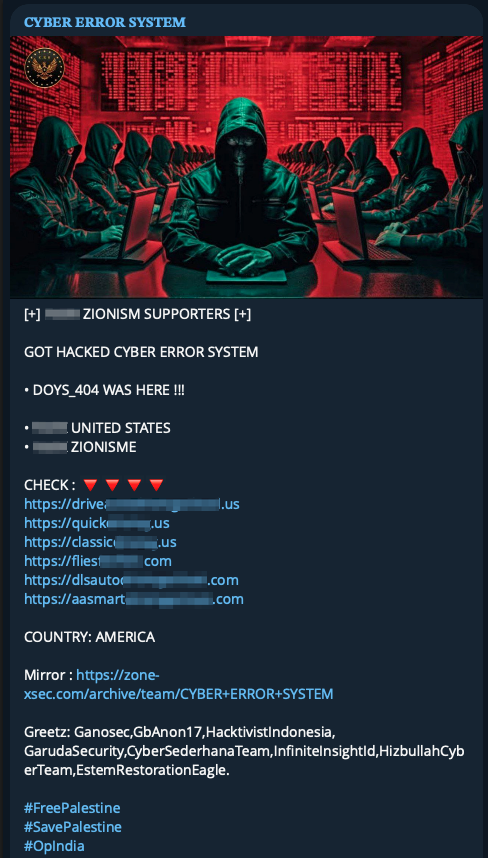

您可能已經注意到,自以色列/哈馬斯戰爭開始以來,頭條新聞中的網路攻擊頻率急劇增加。 我們目睹了從站點篡改到DDoS攻擊到來自世界各地黑客入侵者的數據竊取的一切事物都在不斷攀升。 他們不願意跨越邊界或邊界。

儘管對《耶路撒冷郵報》等高度公開的網站的更多攻擊成為新聞頭條新聞,但我們注意到的一個有趣趨勢是對不太明顯的目標進行一對多的網站篡改。 我們所說的‘一對多’是指針對單一資源的攻擊,以破壞多個網站。 我們所看到的許多攻擊都聲稱與中東衝突利益有關,它們都站在單個IP後面,這使我們假設許多威脅攻擊者(TA)正在訪問單個易受攻擊的資源或應用程式,從而允許他們操縱位於該代理後面或該伺服器上的任何站點。 我們看到的大多數遵循此模式的攻擊都利用了託管提供商的優勢。 我們會考慮這些機會主義攻擊,因此不會將任何人從潛在目標名單中剔除,網際網路是他們的目標。

在過去的兩周裡,我們一直在分析黑客論壇中公開宣布的站點篡改,我們發現有些意外,當然也很有趣。 例如,在過去兩周黑客攻擊者報告的4,069次站點篡改攻擊中,我們發現有3,480個唯一的目標域,但僅限於1,426個唯一的IP地址。 再進一步,我們只發現大約271個唯一ASN (自治系統編號)與同一目標列表關聯。

這些統計數據表明瞭這些黑客攻擊者追求的目標類型。 如果您仍在想知道自己的站點是否有風險……那就是了! 您可能認為流量較少的站點太小,無法捲入這場戰爭,但現實情況是,攻擊者正在利用他們所能得到的一切機會,以黑客主義的名義在某人的站點上跕旗幟。 雖然我們不能說出每個TA的動機,但當他們在一個充滿等待慶祝成功的人的房間中張貼消息時,他們很可能有一些獲得信譽和激發自豪感的願望。 讓我們看幾個例子來說明我們的假設。

威脅演員:SanRei

在本例中,讓我們看看名為SanRei的TA。 此個人針對23個唯一IP地址和15個ASN的69個唯一域。 SanRei 72%的目標位於單個託管提供商的ASN內。

此外,在分析九個域後,我們發現幾個站點包含相同的文本/副本,但具有不同的圖形,頁面布局和主題。 這些網站顯然是相互關聯的。 電訊管理局局長是否設立及控制該等網站,而該等網站後來在電報頻道上被汙衊及吹噓,是很難證明的,但這肯定是很有可能的。

在同一IP上託管的內容非常相似的網站後來聲稱被SanRai汙衊。

威脅演員:./briular

接下來檢查一下名為./Brilliant的TA的工作,我們發現此個人針對229個唯一IP地址和61個ASN的1,112個唯一域。70%的./Brilliant目標域都在Universitas Gadjah Mada的ASN內。./Brilliant似乎發現了一個在*.web.ugm.ac.id上託管多個單獨部落格的應用程式中存在漏洞。

從表面上看,BLIULT看起來像是他們破壞了700多個網站,但現實可能是他們彈出了一個網站,並利用訪問權限操縱許多個人部落格。相當成功的一對多妥協。

威脅攻擊者:AnonCyber504

這些黑客攻擊者不僅僅針對虛假網站和部落格,合法的商業網站也在他們的目標列表中。 威脅使用者AnonCyber504針對37個唯一IP地址和16個ASN的60個唯一域。 AnonCyber504的目標中有46%屬於一個託管提供商的ASN,許多目標似乎屬於合法企業。

儘管我們檢查的被破壞的站點都不屬於財富500強公司,但此處的要點是黑客入侵者和其他TA似乎不分青紅皁白地針對站點,無論是大的還是小的,政府還是私營企業。

結論

我們確信您以前聽說過這些內容中的大部分內容,但要保護網站免受一對多黑客攻擊,該怎麼辦?

多因素認證

您是否厭倦了在建議列表中看到這一點? 有一句諺語說:“當你厭倦了說的話,人們就開始聽到了。” 在這種情況下,請確保您對具有Web資源和管理面板訪問權限的所有帳戶都實施了MFA。

端點保護

我們知道,您可能有一個端點保護部署項目在六個月前停滯不前。 將其重新啟動,是時候將其作為優先事項了。 這樣可以大大降低您的安全工作負載。

增補程序管理

增補程序是一項不易感激的任務,它可以永遠在上運行,但它是極其必要的。 您認為這些一對多攻擊是如何發生的? 花點時間建立一個好的計劃,從長遠來看,您將會對自己表示感謝。

Web應用程式和API保護

正如我們前面提到的那樣,修補很困難,但如果您利用良好的Web應用程式防火牆(WAF),尤其是具有內置DDoS保護,API安全和爬蟲程序管理的雲交付防火牆,您將能夠更輕鬆地了解在發現漏洞和部署修補程序之間,您可以通過虛擬修補等功能保持保護。

保護您的所有網站

雖然大多數成熟的組織都有許多這樣的防護措施,但黑客入侵者最近進行的活動突出了保護您所有Web資產的重要性,而不僅僅是保護您的“皇冠寶石”網站。

用戶教育

此短語引起了很多惡心,但我們認為它完全被低估了。 如果這些一對多妥協中的大多數都是從網路釣魚攻擊開始,我們就不會感到驚訝。 花點時間確保您的團隊了解為什麼所有這些安全控制都是必要的。 關鍵在於確保它及時,相關且具有吸引力。 難以讓IT投入使用? 聯繫我們的團隊有許多想法可以幫助我們。

要了解有關Edgio屢獲殊榮的Web應用程式和API保護(WAAP)解決方案的更多資訊,請立即聯繫我們的安全專家。