密碼已失效。 Long Live密鑰和MFA。

您現在可能已經知道,Snowflake Inc.(紐約證券交易所代碼:Snowflake)在上周一直在Live Nation Entertainment (Ticketmaster)於2024年8月31日提交的關於第三方雲數據庫中未經授權的活動(據報告為Snowflake)的一份10-K文件的背景上登上頭條新聞。 在這個崗位上,Edgio沒有受到這次攻擊的影響。 但是,考慮到這種攻擊的影響範圍,必須意識到這一點,因爲有些人將此稱爲“世界上最大的數據泄露”。

Snowflake是誰?

讓我們從一開始,Snowflake Inc是誰? Snowflake是一個數據平臺,可實現存儲,處理和分析,所有這些都在雲中實現。 在過去的一年中,客戶遍及各個行業,從Capital One到Ticketmaster,再到DoorDash,都在利用其平臺的優勢,他們的數量不斷增加。

“支持AI Data Cloud的單一全球平臺。Snowflake的獨特設計可跨任何類型或規模的數據和許多不同的工作負載連接全球企業,並實現無縫數據協作。”~ https://www.snowflake.com/en/data-cloud/platform/

我們知道什麼?

當Ticketmaster製作了8檔案,概述了發現第三方雲數據庫提供商中存儲的數據庫記錄的未經授權訪問和洩露時,這一漏洞確實打破了主流。 該提供商是Snowflake,被破壞的數據庫包含超過560萬條記錄。 Snowflake在與CrowdStrike和Mandiant共同發表的聲明中向客戶保證,這不是由於他們的平臺遭到破壞,而是由於客戶沒有使用多因素身份驗證(MFA)來保護他們的用戶以及針對Snowflake客戶的持續攻擊而造成的。 此攻擊還影響了Santander Bank,因為他們於2024年5月14日報告了對其第三方數據庫的未經授權訪問。 此外,人們擔心這次攻擊影響了其他幾家尚未公開點名的公司。

在Snowflake的調查中,他們確實發現前一位員工的憑證遭到入侵,但該帳戶只能訪問演示數據。 值得注意的是,此帳戶未受MFA保護。

時間線:

- 2024年5月14日–Santander Bank發布聲明,指出第三方數據庫受到破壞。

- 2024年5月20日–Ticketmaster檢測對其第三方數據庫的未經授權的訪問。

- 2024年2月23日–Santander銀行數據在暗網上公布,金額為1億美元。

- 2024年5月27日–Ticketmaster數據在暗網上發佈,價格爲500,000美元。

- 2024年5月31日–Ticketmaster文件8k。

我為什麼要關心我是否不是Snowflake客戶?

首先,您的數據可能是數據集被盜的一部分。 在這種情況下,重置密碼,取消信用卡以及採取預防措施保護自己和家人應該是首要的工作。

其次,如果您是SaaS提供商,則可能是時候開始仔細研究如何保護客戶。 第三方供應商的責任也是討論的話題,這種違規行為將進一步推動討論。 雪花並未被破壞;但是,他們必須自我保護,因為他們的手錶上的客戶數據已被破壞。 讓我們來看看市場對此事件的反應。

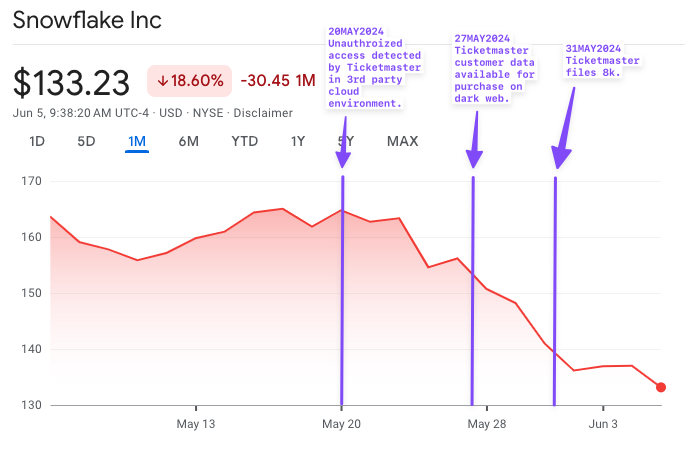

第一,雪花庫存在過去兩周內下跌了18.6 %。 當Ticketmaster的違規消息成為主流新聞時,人們或許可以從中得知。

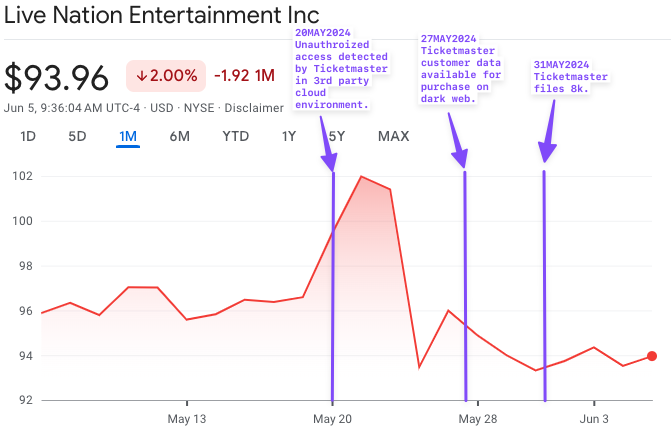

從現場民族娛樂(Live Nation Entertainment)來看,我們確實看到了一種影響,但並沒有像Snowflake那樣具有戲劇性。

作為SaaS提供商,我們有責任保護我們的客戶。 我們保護客戶的能力也有局限性。 通常,最終用戶需要以一種防止妥協的方式正確配置解決方案,但有時SaaS提供商會使這種情況變得困難,或者讓用戶過於輕易地自拍。

SaaS提供商的工作是確保他們在構建產品時將安全放在首位:“設計安全”和“默認安全”。 如果我們問自己這個基本問題:

“是什麼阻止了這次攻擊的廣泛成功?”

我們發現的答案很簡單:多因素驗證(MFA)。

現在是我們更積極地保護客戶的時候了。自2020年以來,訪問經紀人已成為技術生態系統中更重要的一部分,而像這種漏洞繼續成為他們的焦點。 但是,每個人都應採取基本預防措施來降低違規風險,即強制性MFA。

與密碼一樣,MFA不應再是可選的。

由於Snowflake的用戶無需MFA即可訪問其解決方案,因此供應商應認真對待這一點。 在Edgio,我們將致力於不再允許在沒有多因素身份驗證的情況下創建新用戶。 此舉旨在保護我們的客戶。 遵守“默認安全”的格言。

這一漏洞的關鍵要點:

- 通過事件響應過程發現,Snowflake解決方案工程師的憑據被盜。

- Snowflake聲稱該帳戶只能訪問演示數據,不能訪問生產數據。

- 被盜的用戶帳戶未受MFA (多因素身份驗證)保護。

- 憑證被資訊盜竊惡意軟體竊取。

- 針對Snowflake客戶/用戶的持續攻擊活動發現,由於最終用戶沒有啟用MFA,結果不幸成功。

針對這種違規行為,企業應該採取什麼行動? 他們應該問什麼問題?

- 您是否知道您的任何員工是否受到資訊竊取惡意軟體或任何可能導致鍵入的惡意軟體的危害?

- 如果是,則自該密碼遭到入侵後,您是否已強制重置密碼?

- 您的部門中是否有用戶權限過大的用戶? 您如何保護這些用戶帳戶? 您如何保護這些用戶?

- 您是否在所有內部和第三方應用程式上強制使用MFA? 這意味著即使是那些不支援SSO的用戶。

- 回顧並理解Snowflake IOC:https://community.snowflake.com/s/article/Communication-ID-0108977-Additional-Information

總之,最近影響Snowflake的數據洩露突出了強大安全措施的關鍵重要性,尤其是實施多因素身份驗證(MFA)。 隨著網路威脅的不斷發展,僅依靠密碼已不再是足夠的。 在Edgio,我們認識到採用“默認安全”方法來保護客戶的數字資產的必要性。 通過強制實施MFA並不斷增強我們的安全協議,我們的目標是防止未經授權的訪問並降低違規風險。我們的安全專家將在此幫助您加強防禦,確保您的組織在麵對新出現的威脅時保持彈性。