As palavras-passe estão mortas. Long Live Passkeys e MFA.

Como é provável que já tenham conhecimento, a Snowflake Inc. (NYSE: Snow ) tem vindo a fazer manchetes na última semana na parte de trás de um pedido de 8-K da Live Nation Entertainment (Ticketmaster) em 31 de maio de 2024 sobre atividade não autorizada numa base de dados de nuvem de terceiros que foi reportada como Snowflake. Para iniciar este post, Edgio não foi afetado por este ataque. No entanto, considerando a amplitude do impactos desse ataque, é importante estar ciente, já que alguns estão relatando isso como a “ maior violação de dados do mundo“.

Quem é Snowflake?

Vamos começar do início, quem é a Snowflake Inc? Snowflake é uma plataforma de dados que permite o armazenamento, processamento e análise, tudo na nuvem. Eles têm vindo a aumentar no ano passado com clientes em todas as indústrias, desde Capital One até Ticketmaster até DoorDash, aproveitando a sua plataforma.

“Uma única plataforma global que alimenta a nuvem de dados de IA. O Snowflake foi projetado exclusivamente para conetar empresas globalmente, em qualquer tipo ou escala de dados e muitas cargas de trabalho diferentes e desbloquear a colaboração perfeita de dados.” https://www.snowflake.com/en/data-cloud/platform/

O que sabemos?

Esta violação realmente atingiu o ponto principal quando a Ticketmaster fez um arquivo 8-K que descreveu a descoberta de acesso não autorizado e vazamento de registros de banco de dados armazenados em um provedor de banco de dados de nuvem terceirizado. Esse fornecedor era Snowflake e a base de dados comprometida consistia em mais de 560 milhões deregistos. A Snowflake assegurou aos seus clientes, numa declaração conjunta com a CrowdStrike e a Mandiant, que isto não é resultado de uma violação da sua plataforma , mas sim como resultado de os clientes não usarem a autenticação multifator (MFA) para proteger os seus utilizadores, juntamente com um ataque ofensivo contínuo direcionado para os clientes do Snowflake. Este ataque também afetou o Banco Santander, uma vez que comunicaram acesso não autorizado à sua base de dados de terceiros em 14 de maio de 2024. Indo mais longe, tem havido preocupações de que este ataque tenha impactado várias outras empresas que ainda não foram nomeadas publicamente.

Durante a investigação da Snowflake, descobriram que as credenciais de um funcionário anterior estavam comprometidas, mas que a conta só tinha acesso a dados de demonstração. Vale a pena notar que esta conta não foi protegida com o MFA.

Linha do tempo:

- 14 de maio de 2024 – O Banco Santander divulga uma declaração assinalando o compromisso de uma base de dados de terceiros.

- 20 de maio de 2024 – Ticketmaster deteta acesso não autorizado à sua base de dados de terceiros.

- 23 de maio de 2024 – Dados do Banco do Santander publicados na dark web por $2 milhões.

- 27 de maio de 2024 – Dados do Ticketmaster publicados na dark web por 500 000 dólares.

- 31 de maio de 2024 – Ticketmaster Files 8k.

Por que devo me importar se não sou um cliente Snowflake?

Primeiro, os seus dados podem ter sido uma parte do conjunto de dados roubados. Se for esse o caso, redefinir senhas, cancelar cartões de crédito e tomar precauções para proteger a si e à sua família deve ser a primeira ordem de negócios.

Segundo, se você é um provedor de SaaS, talvez seja hora de começar a dar uma olhada em como você está protegendo seus clientes. A responsabilidade de fornecedores externos também tem sido um tema de conversa e esta violação irá alimentar ainda mais essa discussão. O floco de neve não foi violado; no entanto, eles estão a ter de se defender porque os dados dos seus clientes foram comprometidos no seu relógio. Vejamos como o mercado respondeu a este evento.

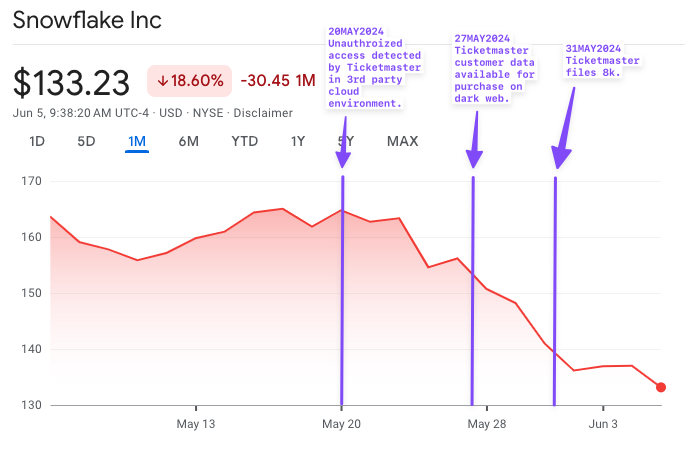

Primeiro, o stock de flocos de neve caiu 18,6% nas últimas duas semanas. Pode-se ser possível escolher quando a violação da palavra Ticketmaster se tornou uma notícia dominante.

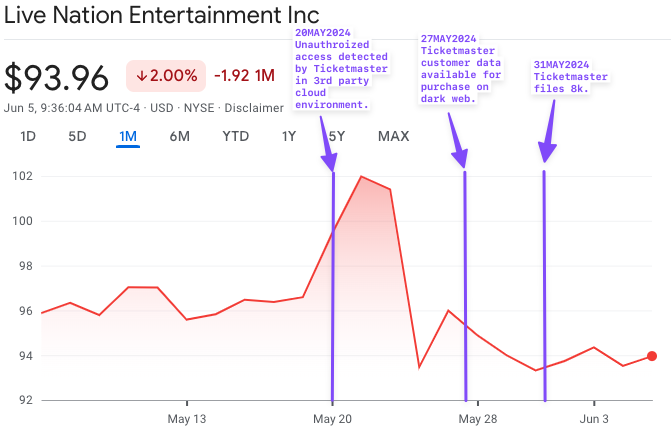

Olhando para a Live Nation Entertainment, vemos um impactos, mas não um quase tão dramático como com Snowflake.

É da nossa responsabilidade, enquanto fornecedores de SaaS, proteger os nossos clientes. Também há limitações para a nossa capacidade de proteger os clientes. Muitas vezes, cabe ao utilizador final configurar corretamente a solução de forma a evitar compromissos, mas às vezes os fornecedores de SaaS dificultam isso ou permitem que os utilizadores se atirem demasiado facilmente no pé.

Os trabalhos dos fornecedores de Saas são para garantir que estão a construir produtos com segurança no topo da mente: “Seguro por Design” e “Seguro por padrão”.” Se nos perguntarmos esta pergunta básica:

“O que teria impedido este ataque de ser tão bem sucedido?”

A resposta que encontramos é simples: Autenticação multifator (MFA).

É hora de nos tornar mais agressivos na proteção dos nossos clientes. Os corretores de acesso tornaram-se uma parte mais crucial do ecossistema tecnológico desde 2020 e violações como esta continuam a mantê-las no centro das atenções. No entanto, há uma precaução básica que todos devem tomar para reduzir o risco de violação, e isso é tornar o MFA obrigatório.

Tal como as palavras-passe, o MFA já não deve ser opcional.

Os fornecedores devem levar isto a sério, já que Snowflake está a apanhar calor porque os seus utilizadores são capazes de aceder à sua solução sem MFA. No Edgio, vamos trabalhar para não permitir que novos utilizadores sejam criados sem a autenticação multifator. Esta medida é proteger os nossos clientes. Viver pelo mantra “Seguro por padrão”.

Principais conclusões desta violação:

- Foi descoberto através do processo de resposta a incidentes que as credenciais de um engenheiro de soluções Snowflake foram roubadas.

- Snowflake afirma que a conta só tinha acesso a dados de demonstração, sem acesso a dados de produção.

- A conta de utilizador roubada não estava protegida com MFA (Multi-Factor Authentication).

- As credenciais foram roubadas através de um malware com informações roubadas.

- Uma campanha de ataque contínua que visa clientes/utilizadores do Snowflake está a encontrar um sucesso infeliz devido ao facto de os utilizadores finais não terem o MFA ativado.

O que devem as empresas estar a fazer à luz desta violação? Que perguntas devem fazer?

- Você sabe se algum dos seus funcionários foi comprometido com o roubo de informações de malware, ou algum malware que poderia ter resultado no keylogging?

- Se sim, você forçou a redefinição de senha desde esse compromisso?

- Algum dos seus departamentos tem utilizadores privilegiados? Como estão a proteger essas contas de utilizador? Como estão a proteger esses utilizadores?

- Você está forçando o MFA em todas as suas aplicações internas e de terceiros? Isso significa mesmo aqueles que não estão por trás do seu SSO.

- Rever e compreender Snowflake COI: https://community.snowflake.com/s/article/Communication-ID-0108977-Additional-Information

Em conclusão, a recente violação de dados que afeta o Snowflake sublinha a importância crítica de medidas de segurança robustas, particularmente a implementação da autenticação multifator (MFA). À medida que as ameaças cibernéticas continuam a evoluir, confiar apenas nas palavras-passe já não é suficiente. Na Edgio, reconhecemos a necessidade de adotar uma abordagem segura por defeito para proteger os ativos digitais dos nossos clientes. Ao tornar o MFA obrigatório e melhorar continuamente os nossos protocolos de segurança, pretendemos proteger-nos contra o acesso não autorizado e reduzir o risco de violações. Os nossos especialistas em segurança estão aqui para ajudá-lo a fortalecer as suas defesas e garantir que a sua organização permanece resiliente face às ameaças emergentes.