Como administrador de segurança dos aplicativos voltados para a internet da sua empresa, um dia típico pode envolver o gerenciamento de um ciclo constante de CVEs, alertas, atualizações e patches. Adicionar alterações contínuas na sua pilha de aplicações, incluindo novas aplicações, funcionalidades e pontos de extremidade de API, e dizer que a sua lista de tarefas pode parecer esmagadora, é um eufemismo. Adicionar trabalho adicional ao seu dia está longe de ser ideal. O WAFS pode ajudar. A maioria dos WAFS permite implantar regras que atuam como patches virtuais para proteger contra vulnerabilidades quando um patch não está pronto para ser implantado ou não existe. Esses patches podem resultar em regras separadas para cada elemento de solicitação, como cabeçalho, consulta e cookie. Mas o que começou como uma ferramenta para proteger contra vulnerabilidades de dia zero pode causar complexidade e sobrecarga de gestão adicional. Além de rastrear todas as suas aplicações, agora você tem que gerir os diferentes elementos no WAF.

Poupe tempo e implante alterações mais rapidamente

Temos o prazer de apresentar duas novas funcionalidades à nossa solução WAF: O Gestor de Aplicações de Segurança (SAM) e o Gestor de Regras de Segurança (SRM). O Security Application Manager é um guarda-chuva de políticas que facilita o gerenciamento deste complexo fluxo de atualizações de segurança em toda a sua pilha de aplicativos. Esse recurso é mais valioso quando você tem vários aplicativos em execução em diferentes pilhas de software e plataformas, cada um com diferentes atualizações, patches, vulnerabilidades e equipes de desenvolvimento.

SAM permite que você replique o comportamento em uma regra. Poupa tempo, é mais eficiente e é mais rápido. Agora, não é preciso gerir tantas regras.

SAM, a trabalhar com o SRM, protege as suas aplicações contra tráfego malicioso e indesejado.

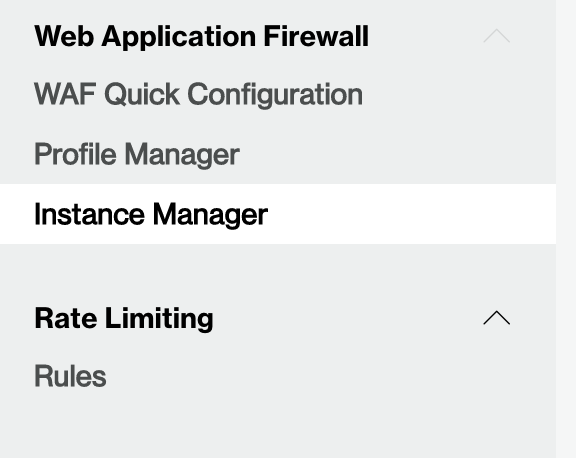

Na versão anterior, a proteção de sites exigia mudanças em diferentes secções do Media Control Center. Para configurar as regras do WAF, tínhamos que adicionar regras para uma instância do WAF no mecanismo de regras, configurar um perfil e ações no Gerenciador de instâncias do WAF e definir políticas no Gerenciador de perfis do WAF. Para configurar a limitação de taxa, tivemos que configurar regras para o nome do anfitrião e correspondência de caminho, condições, limites e aplicação numa secção diferente.

Figura 1: Na versão anterior, você precisava configurar instâncias no Media Control Center Rule Builder e no Media Control Center Security, anotados abaixo.

Figura 2: Segurança do Media Control Center.

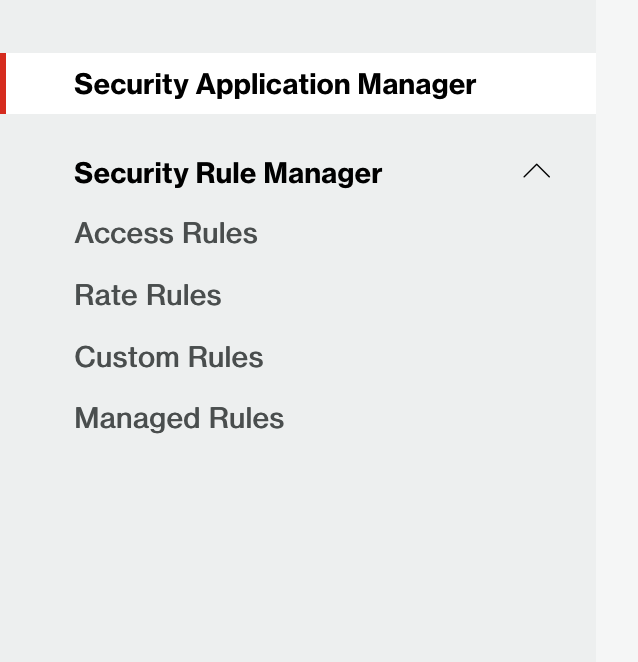

Na nova versão, simplificámos esta abordagem colocando todas as definições na secção Segurança do Media Control Center, onde encontrará o SRM e o SAM.

Figura 3: Gestor de regras de segurança.

A plataforma SRM inclui todas as regras de proteção: Regras de acesso, regras geridas, regras de taxa e regras personalizadas.

O SAM define todas as suas aplicações específicas e como elas devem ser protegidas. Define as aplicações a proteger, as regras do SRM que irá utilizar e o tipo de ação que deve ocorrer quando a regra for acionada.

Há muitas vantagens nesta solução de segurança modularizada:

- Você pode implantar mudanças mais rapidamente.

- A administração é mais modular e intuitiva. Podemos especificar quais regras se aplicam a um nome de anfitrião e caminho de URL em particular.

- Pode poupar tempo ao configurar regras uma vez e usá-las em várias aplicações.

- A proteção é mais flexível e permite criar e implementar regras personalizadas.

- Você ainda pode usar todos os benefícios da versão anterior, como o modo Dual WAF.

Por fim, a plataforma WAF é agora uma solução independente, operando independentemente de qualquer outra configuração de CDN.

Vamos ver o novo WAF em ação.

Neste exemplo, vamos proteger três aplicações para uma empresa hipotética: Um blog, um fórum e uma API. Usaremos os seguintes domínios:

- blog.example.com

- forums.example.com

- api.example.com

Criaremos uma regra de acesso, uma regra gerida e uma regra de taxa e partilharemos todas as aplicações. Vamos criar uma segunda regra de taxa usada apenas pela aplicação da API.

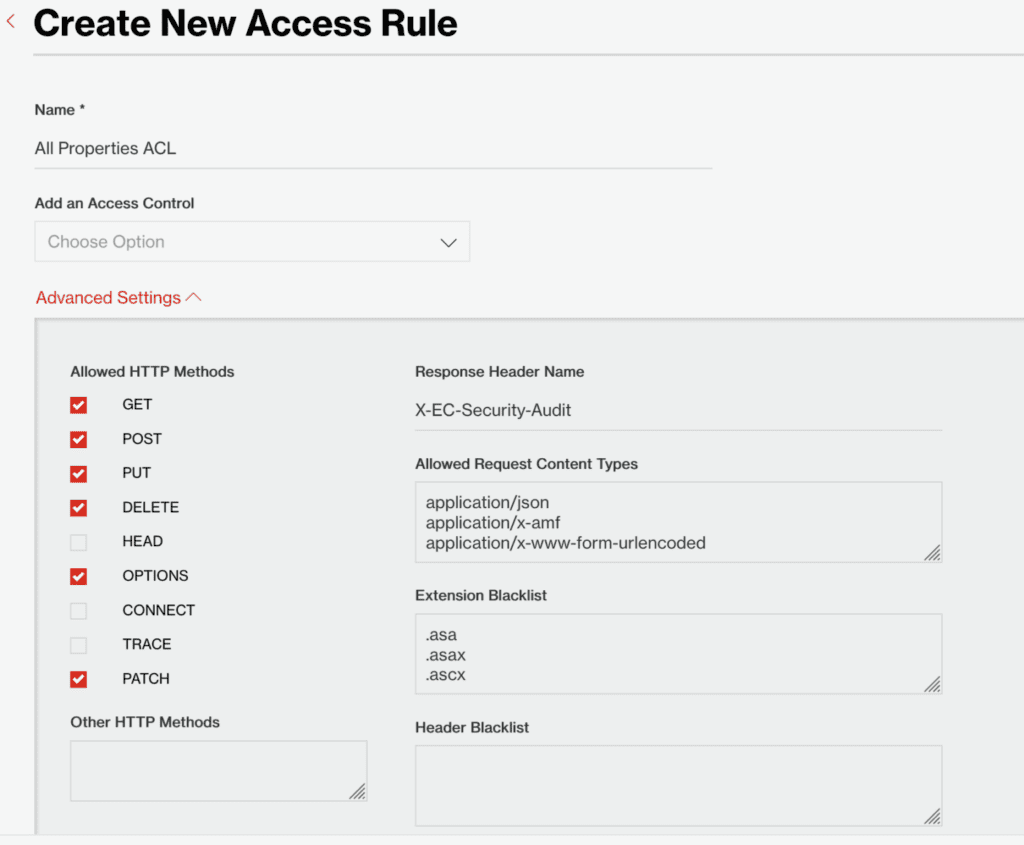

O primeiro passo é criar uma nova regra de acesso.

Nomeámos esta regra de acesso como “Todas as propriedades acl”. E nós desmarcámos O CABEÇALHO sob os métodos HTTP permitidos para bloquear quaisquer pedidos USANDO O head.

Figura 4: Criar uma nova regra de acesso.

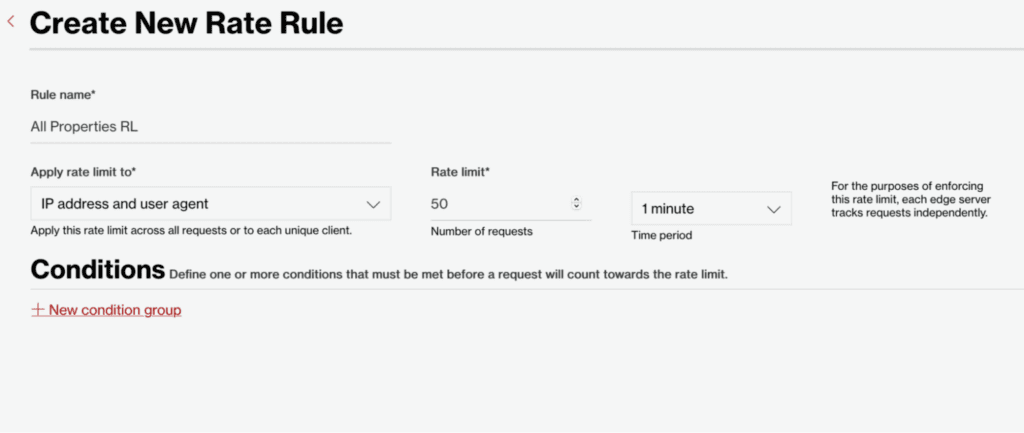

Em seguida, criamos uma nova regra de taxa.

Nomeámos esta regra de taxa “Todas as propriedades RL” e aplicámos-a à propriedade “endereço IP e agente do utilizador” com um limite de taxa de 50 pedidos por minuto.

Figura 5: Criar uma nova regra de taxa.

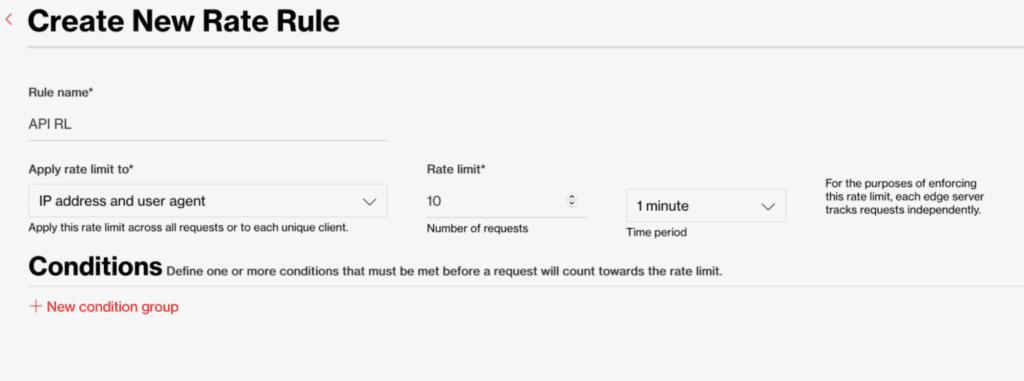

Criamos outra regra de taxa para ser usada apenas para a aplicação da API.

Nomeámos esta regra de taxa “API RL” e aplicámos-a à propriedade “endereço IP e agente do utilizador” com um limite de taxa de 10 pedidos por minuto.

Figura 6: Criar uma nova regra de taxa.

Finalmente, criamos uma nova regra gerida.

Nomeámos esta regra de “Todas as Propriedades Geridas” e aceitamos todos os padrões na guia Configurações. Na guia Políticas, optámos por optar automaticamente pelo mais recente conjunto de regras do Edgio para que ele use automaticamente a versão mais atual.

Figura 7: Criar uma nova regra gerida.

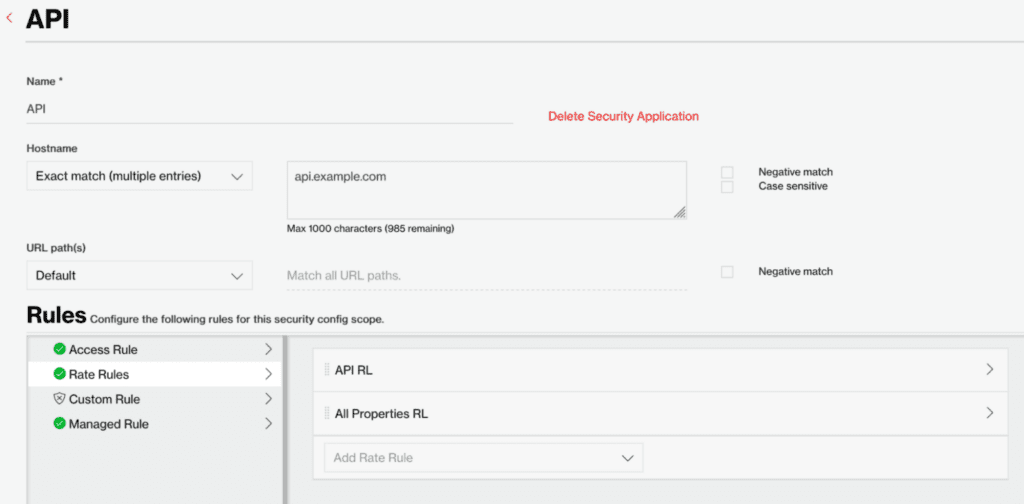

Agora que criámos as regras no SRM, criaremos três novas aplicações no SAM. Uma aplicação cada para o blog, fórum e aplicações de API.

Para cada nova aplicação, estamos a introduzir o nome de anfitrião específico (como blog.example.com) e a deixar caminho(s) de URL por defeito, para que ele corresponda em todos os caminhos.

Na secção Regras para cada SAM, reutilizaremos a regra de acesso a todas as propriedades da ACL, a regra de todas as propriedades geridas e a regra de taxa de todas as propriedades RL que criámos no SRM. Escolhemos Bloquear solicitação como a ação a ser tomada quando a regra é acionada.

Figura 8: Aplicar todas as propriedades da regra de acesso à ACL.

Vamos aplicar a regra de taxa API RL apenas para a aplicação API. Fazemos isso editando o aplicativo da API para incluir esta regra adicional. Ordenar é importante aqui, então arrastamos e largamos a API RL Rule para o topo.

Figura 9: Aplicar a regra de limitação da taxa de API.

Por fim, temos a visão final da nossa configuração do SAM, mostrando as Regras de Acesso, as Regras de Tarifas e as Regras Geradas para cada aplicação.

Figura 10: Resumo da configuração do Security Application Manager.

Agora já sabe como criar regras no Gestor de Regras de Segurança e aplicá-las às aplicações do Gestor de Aplicações de Segurança. Encorajamos você a explorar as muitas opções e recursos disponíveis para proteger suas aplicações com o SAM.

Vamos ligar-nos hoje para mais detalhes sobre as nossas soluções de segurança, incluindo o nosso WAF.