Einführung

Nach der häufig gemeldeten Okta-Verletzung, die verschiedene Anbieter, darunter Cloudflare, BeyondTrust und 1Password, betraf, war es notwendig, einen Beitrag zur Lösung zu leisten, indem wir Zugriff auf weitere Methoden zur Bereinigung von HAR-Dateien bieten. Dieses Tool wird unter einer Open-Source-Lizenz veröffentlicht, sodass es unbegrenzt verfügbar ist. So wird sein Dienstprogramm gewährleistet, solange HAR-Dateien für Support-Teams unerlässlich sind.Was ist eine HAR-Datei?

Wenn Sie mit HAR-Dateien, kurz für HTTP Archive, nicht vertraut sind, handelt es sich um ein Protokoll der Interaktionen eines Webbrowsers mit einer Website. Support-Teams verwenden sie, um Probleme mit der Kundenerfahrung zu diagnostizieren. HAR-Dateien optimieren einen Prozess, der ansonsten schwierig wäre und viel manueller Aufwand erfordert, um Protokolle von verschiedenen Netzwerken, Geräten und Browsern aufzuspüren. Häufig verwendet, findet eine schnelle Google-Suche ca. 18.700 Ergebnisse für Support-Seiten, die erklären, wie eine HAR-Datei erstellt wird. Jede Aktion, die der Browser durchführt, wird in einer JSON-formatierten HAR-Datei erfasst und gespeichert, die Informationen einschließlich vollständiger Anforderungs-/Antwortheader, Content Payloads, Timing-Informationen (z. B. DNS-Lookups) und mehr erfasst. Aber wie oft in der Sicherheit, ist diese Bequemlichkeit mit einem Kompromiss verbunden. HAR-Dateien enthalten auch sehr sensible Informationen, einschließlich Cookies und Sitzungstoken.Was kann ein Angreifer mit einer nicht bereinigten HAR-Datei tun?

Die kurze Antwort ist viel! Einige der potenziellen Risiken, die mit dem unberechtigten Zugriff auf eine HAR-Datei verbunden sind, sind:- Session Hijacking: Wenn die HAR-Datei Session-Token oder sensible Cookies enthält, könnte ein böswilliger Akteur diese Informationen dazu verwenden, die Sitzung eines Benutzers zu entführen und unberechtigten Zugriff auf sein Konto zu erhalten.

- Datenexposition: Personenbezogene Daten, Passwörter oder andere vertrauliche Daten, die zwischen Client und Server ausgetauscht werden, können offengelegt werden, wodurch wertvolle Informationen für Identitätsdiebstahl oder andere schädliche Aktivitäten bereitgestellt werden.

- Aufklärung: Die detaillierten Informationen in einer HAR-Datei können zu Aufklärungszwecken verwendet werden, um Angreifern zu helfen, die Struktur und Schwachstellen einer Webanwendung zu verstehen. Diese Informationen können bei der Planung gezielterer Angriffe, XSS-Angriffe oder anderer Formen von Injektionsangriffen hilfreich sein.

- Datenschutzerklärung: HAR-Dateien können das Surfverhalten eines Benutzers erfassen, einschließlich besuchter URLs. In den falschen Händen könnten diese Informationen für Datenschutzverletzungen oder gezielte Phishing-Angriffe verwendet werden.

Wir stellen vor: Edgios HAR Sanitizer

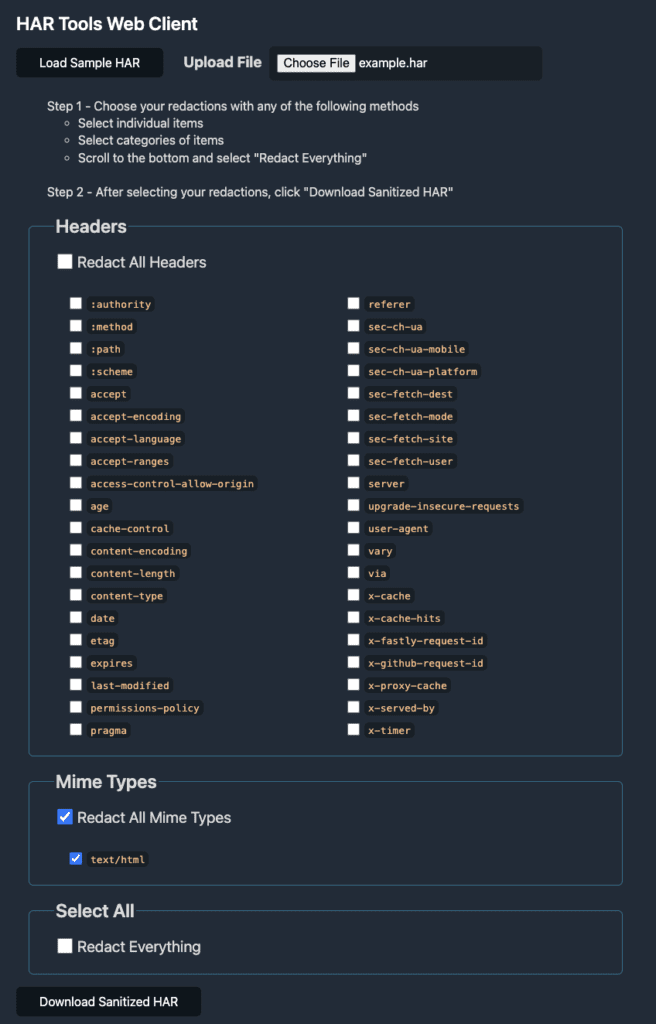

Wenn Sie eine HAR-Datei an jemanden senden möchten (Sie haben ein Problem mit einer Website oder App) oder wenn Sie diese erhalten möchten (Sie leiten ein Support-Team), hat Edgio einen HAR-Desinfektionsmittel entwickelt, um alle vertraulichen Informationen aus HAR-Dateien zu entfernen.

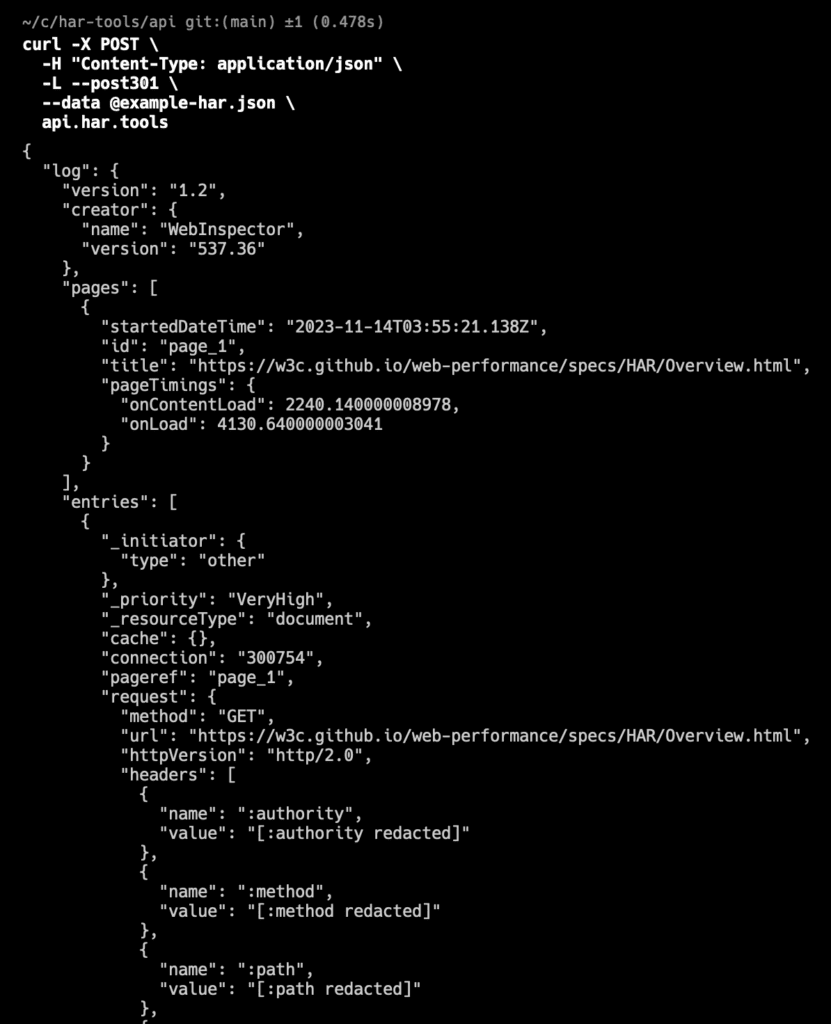

Der Code bietet mehrere Bereitstellungsoptionen für verschiedene Anwendungsfälle und Workflows. Sie können das Desinfektionsmittel lokal auf Ihrer eigenen Webinstanz bereitstellen oder sogar einen automatisierten Workflow einrichten, der Dateien über API bereinigt. Diese letzte Option funktioniert gut, wenn Ihr Support-Team ServiceNow oder eine andere Workflow-Automatisierungsplattform ausführt und HAR-Dateien regelmäßig empfängt.

Weitere Empfehlungen

Obwohl eine Bereinigung beim Sammeln oder Senden von HAR-Dateien ein wesentlicher Schritt bei jedem Fehlerbehebungsprozess sein sollte, gehen wir davon aus, dass viele Unternehmen wahrscheinlich noch auf alten HAR-Dateien arbeiten. Selbst wenn Session-Token längst abgelaufen sind, können HAR-Dateien viele vertrauliche Informationen enthalten, die schlechte Akteure gerne in die Finger bekommen würden. Um Compliance-Probleme zu vermeiden und das Risiko einer Datenschutzverletzung zu verringern, sollten Sie das Löschen von HAR-Dateien in den Support-Prozess integrieren und alle alten Dateien so schnell wie möglich löschen.

Schlussfolgerung

Wir bei Edgio sind bestrebt, das Internet sicherer zu machen und hoffen, dass Sie das Tool hilfreich finden.

Mit über 4 % des weltweiten Internetverkehrs nutzt Edgio proprietäre Technologie, um neue Bedrohungen zu erkennen und abzuwehren, einschließlich Zero Days. Wenden Sie sich an unsere Sicherheitsexperten, um mehr über unsere preisgekrönte, ganzheitliche Webanwendung und API-Schutz (WAAP) zu erfahren.