Nach den üblichen Erkenntnissen müssen Unternehmen die Kosten für Sicherheit mit Leistung und Benutzererfahrung in Einklang bringen. Diese Idee impliziert, dass Sicherheit eine Steuer auf jede digitale Interaktion ist. Und um optimale Reaktionszeiten und Ladezeiten zu erzielen, muss die Sicherheit minimiert werden. Oder noch besser: Optimiert. Aber gibt es einen Fall, in dem die Sicherheit Ihres Anwendungspakets die Leistung steigert? Wir haben festgestellt, dass die Antwort ja ist. In diesem Blog erfahren Sie, wie wir zu dieser Schlussfolgerung gekommen sind und welche sicherheitsrelevanten Ursachen für eine Verschlechterung der Anwendungsleistung entstehen, wie die Edge diese mindern kann und wie ein Kunde einen Leistungsgewinn von 9 % realisiert hat.

Schädlicher Datenverkehr und Ihr Web app

Die Edgecast-Plattform, jetzt Edgio, verarbeitet täglich Milliarden von Anfragen. Unsere Threat Intelligence Engine nutzt diese riesige Datenquelle, um Sicherheitsmuster zu analysieren und die Signaturen zu aktualisieren, die unsere Web Application Firewall (WAF), Bot Mitigation und andere Sicherheitsdienste unterstützen. Im Durchschnitt finden wir mehr als 16.000 böswillige Anfragen, die eine typische Website durchsuchen. Diese Sonden sind automatisiert und suchen rund um die Uhr nach ungeschützten Webanwendungen und Schwachstellen. Diese Anforderungen können Ihre Services verdrängen, insbesondere wenn Ihre Anwendung bereits unter einer hohen Belastung durch legitime Benutzer steht.

Das Entfernen von schädlichem Datenverkehr, bevor er in Ihre Anwendung gelangt, ist eine Best Practice zur Verbesserung der Leistung. Wenn Sie eine WAF verwenden, tun Sie dies bereits. Aber die Beziehung zu Ihrer Herkunft ist wichtig. Durch Ausführen der WAF an der CDN-Edge wird sichergestellt, dass schädlicher Datenverkehr gelöscht wird und kein Proxy zum Ursprung zurückgegeben wird.

Beschleunigung bösartiger requests

Ein CDN nutzt Caching, um die Belastung des Ursprungs zu reduzieren. Moderne CDNs optimieren jedoch auch Anforderungen an dynamischen Inhalt zwischen der CDN-Edge und den Ursprungsservern. Dies gilt sowohl für böswilligen als auch für legitimen Datenverkehr. Die meisten Bedrohungen von Webanwendungen zielen auf dynamische Funktionen in der Webanwendung ab, wie Anmeldedienste, Datenbankabfragen und APIs. Wenn sie nicht gefiltert und entfernt werden, behandelt das CDN sie als legitim und arbeitet daran, das Gute und das schlechte gemeinsam zu beschleunigen. Angenommen, Sie sind leistungsorientiert und verwenden ein CDN, um die Benutzererfahrung zu verbessern und die Kosten zu kontrollieren, können Ihre Anwendungs-Stacks unwissentlich alle Anfragen optimieren, einschließlich bösartiger Anfragen, was die Ursprungsressourcen herabsetzen kann – oder sie sogar offline setzen kann.

WAF und Latenz

Eine WAF wurde entwickelt, um die oben genannte Herausforderung zu lösen. WAFs können an jedem Punkt der Anwendungsarchitektur bereitgestellt werden. Seine Position wirkt sich immer auf die Gesamtleistung Ihrer Anwendung aus – ob gut oder schlecht. Unabhängig davon, ob die WAF auf dem Server selbst, im Rechenzentrum als separate Appliance, über einen Drittanbieterdienst oder in die Edge Fabric oder das CDN integriert wird, ist die WAF eine weitere Schicht, die jede HTTP-Anforderung überprüft. Latenz und Round-Trip-Zeit sind Faktoren, insbesondere wenn mehrere Lösungen von Drittanbietern miteinander verkettet sind. Dies wird immer häufiger, wenn Unternehmen WAF-, Bot- und DDoS-Schutzservices bereitstellen.

Wenn Sie die WAF über einen CDN-Anbieter an die Edge-Peripherie verschieben, können Sie sofort Leistungssteigerungen erzielen, da sie sich in die Edge-Logik integrieren lassen und Inline-Verarbeitung nutzen, um Hops zu reduzieren.

WAF-Architektur

Auf Architekturebene ist die WAF wie jede andere Komponente in Ihrem Anwendungs-Stack. Die Architekturleistung wird durch das Design der WAF beeinflusst, zu dem die rohe Pferdestärke, wie CPU, RAM, SSD und die Softwarekomponenten, wie das WAF-Betriebssystem und der Regelsatz, gehören. Täglich werden neue Bedrohungen entdeckt. Mit der Zeit können diese neuen Signaturen eine aufgeblähte WAF-Laufzeit mit mehr Logik erzeugen.

Wenn die Optimierung der Leistung Ihr Ziel ist, ist es wichtig, den Ansatz Ihres WAF-Anbieters zu verstehen. Edgio fügt unserer WAF nicht einfach neue Signaturen hinzu. Wir optimieren sie, um die Vorteile unserer Systemarchitektur zu nutzen und konfigurieren sie so, dass sie effizient zusammenarbeiten. Deshalb schlagen wir führende Quellsicherheitssoftware in Leistungstests. Weitere Informationen finden Sie in unserem technischen artikel „Optimieren der Anwendungsleistung durch schnellere Sicherheitsregeln“.

Fallstudie

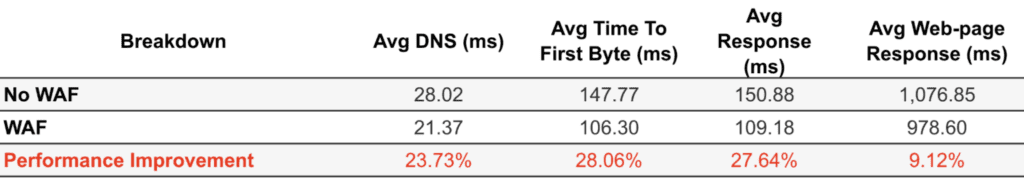

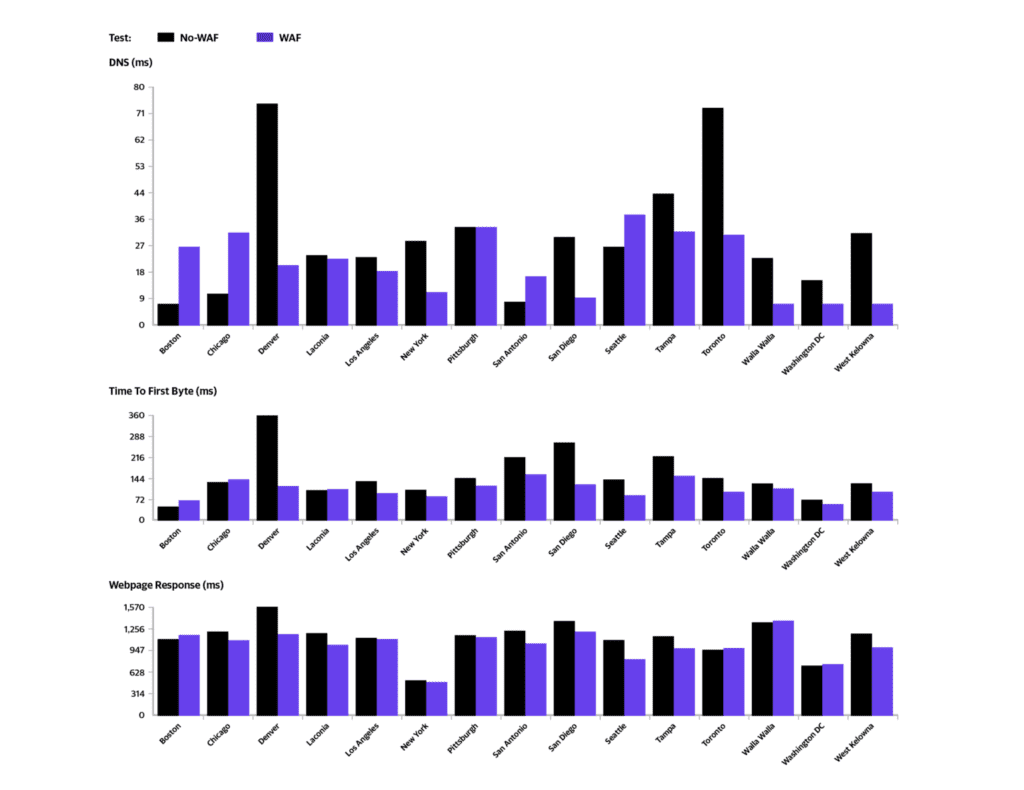

Ein potenzieller Kunde hat unsere Plattform überprüft, um die Performance seiner Website zu verbessern. Während des Machbarkeitsnachweises konnte unser Netzwerk Leistungssteigerungen verzeichnen. Interessanterweise ergab sich jedoch eine zusätzliche Leistungssteigerung von 27 %, wenn die WAF aktiviert wurde.

Bei weiteren Analysen stellten wir fest, dass die WAF anhaltende Layer-7-Angriffe blockierte. Da der Angriff nicht volumetrisch war, führte er nicht zu einem katastrophalen Ausfall. Und da der Client keine WAF verwendete, war ihm der Angriff und seine Dauer nicht bekannt.