Como administrador de seguridad de las aplicaciones de Internet de su empresa, un día típico podría implicar la gestión de un ciclo constante de CVE, alertas, actualizaciones y parches. Agregar cambios continuos en su pila de aplicaciones, incluidas nuevas aplicaciones, características y puntos finales de API, y decir que su lista de tareas pendientes puede parecer abrumadora, es una subestimación. Agregar trabajo adicional a su día está lejos de ser ideal. WAFS puede ayudar. La mayoría de los WAFs le permiten implementar reglas que actúan como parches virtuales para protegerse contra vulnerabilidades cuando un parche no está listo para implementar o uno no existe. Estos parches podrían resultar en reglas separadas para cada elemento de solicitud, como el encabezado, la consulta y la cookie. Pero lo que comenzó como una herramienta para protegerse contra vulnerabilidades de día cero puede causar complejidad y carga adicional de gestión. Además de rastrear todas tus aplicaciones, ahora tienes que gestionar los diferentes elementos del WAF.

Ahorre tiempo e implemente cambios más rápido

Nos complace presentar dos nuevas características a nuestra solución WAF: Administrador de aplicaciones de seguridad (SAM) y Administrador de reglas de seguridad (SRM). Security Application Manager es un paraguas de políticas que facilita la gestión de este complejo flujo de actualizaciones de seguridad en toda la pila de aplicaciones. Esta característica es más valiosa cuando tiene varias aplicaciones que se ejecutan en diferentes pilas de software y plataformas, cada una con diferentes actualizaciones, parches, vulnerabilidades y equipos de desarrollo.

SAM le permite replicar el comportamiento en una sola regla. Ahorra tiempo, es más eficiente y es más rápido. Ahora, no tienes que manejar tantas reglas.

SAM, trabajando con SRM, protege sus aplicaciones contra el tráfico malicioso y no deseado.

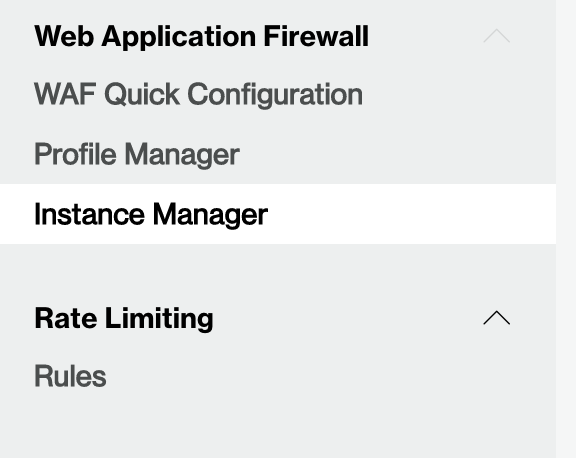

En la versión anterior, la protección de sitios requería cambios en diferentes secciones del Centro de Control de Medios. Para configurar reglas WAF, tuvimos que añadir reglas para una instancia WAF en el motor de reglas, configurar un perfil y acciones en el Administrador de instancias WAF y definir políticas en el Administrador de perfiles WAF. Para configurar la limitación de velocidad, tuvimos que configurar reglas para el nombre de host y la correspondencia de ruta, condiciones, umbrales y cumplimiento en una sección diferente.

Figura 1: En la versión anterior, necesitaba configurar instancias dentro del Creador de reglas del Media Control Center y de Media Control Center Security, que se indican a continuación.

Figura 2: Seguridad del Centro de Control de Medios.

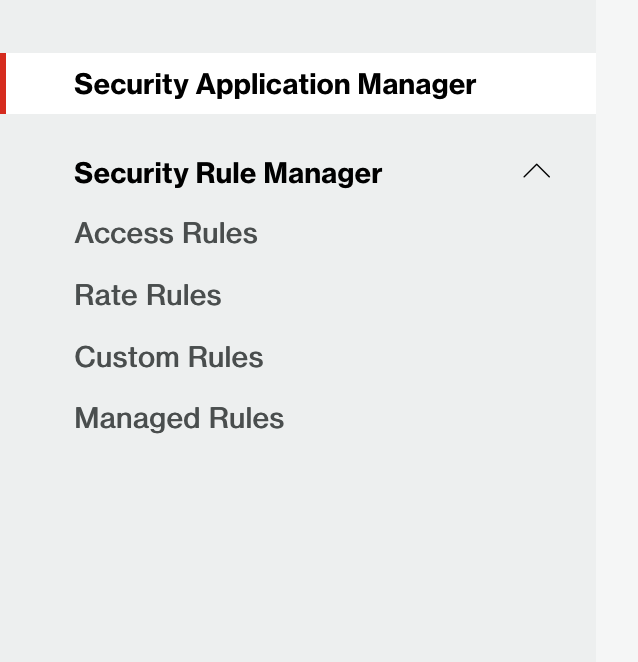

En la nueva versión, simplificamos este enfoque poniendo todos los ajustes en la sección Seguridad del Centro de Control de Medios, donde encontrará el SRM y SAM.

Figura 3: Administrador de reglas de seguridad.

La plataforma SRM incluye todas las reglas de protección: Reglas de acceso, Reglas administradas, Reglas de tarifas y Reglas personalizadas.

El SAM define todas sus aplicaciones específicas y cómo deben protegerse. Define las aplicaciones a proteger, las reglas SRM que utilizará y el tipo de acción que debe ocurrir cuando la regla se desencadene.

Hay muchas ventajas de esta solución de seguridad modular:

- Puede implementar cambios más rápido.

- La administración es más modular e intuitiva. Podemos especificar qué reglas se aplican a un nombre de host y ruta de URL en particular.

- Puede ahorrar tiempo configurando reglas una vez y usándolas en múltiples aplicaciones.

- La protección es más flexible y le permite crear e implementar reglas personalizadas.

- Todavía puedes usar todos los beneficios de la versión anterior, como el modo Dual WAF.

Por último, la plataforma WAF es ahora una solución independiente, que funciona independientemente de cualquier otra configuración de CDN.

Veamos el nuevo WAF en acción.

En este ejemplo, aseguraremos tres aplicaciones para una empresa hipotética: Un blog, un foro y una API. Utilizaremos los siguientes dominios:

- blog.example.com

- forums.example.com

- api.example.com

Crearemos una regla de acceso, una regla administrada y una regla de tarifa y la compartiremos en todas las aplicaciones. Crearemos una regla de segunda tasa utilizada solo por la aplicación API.

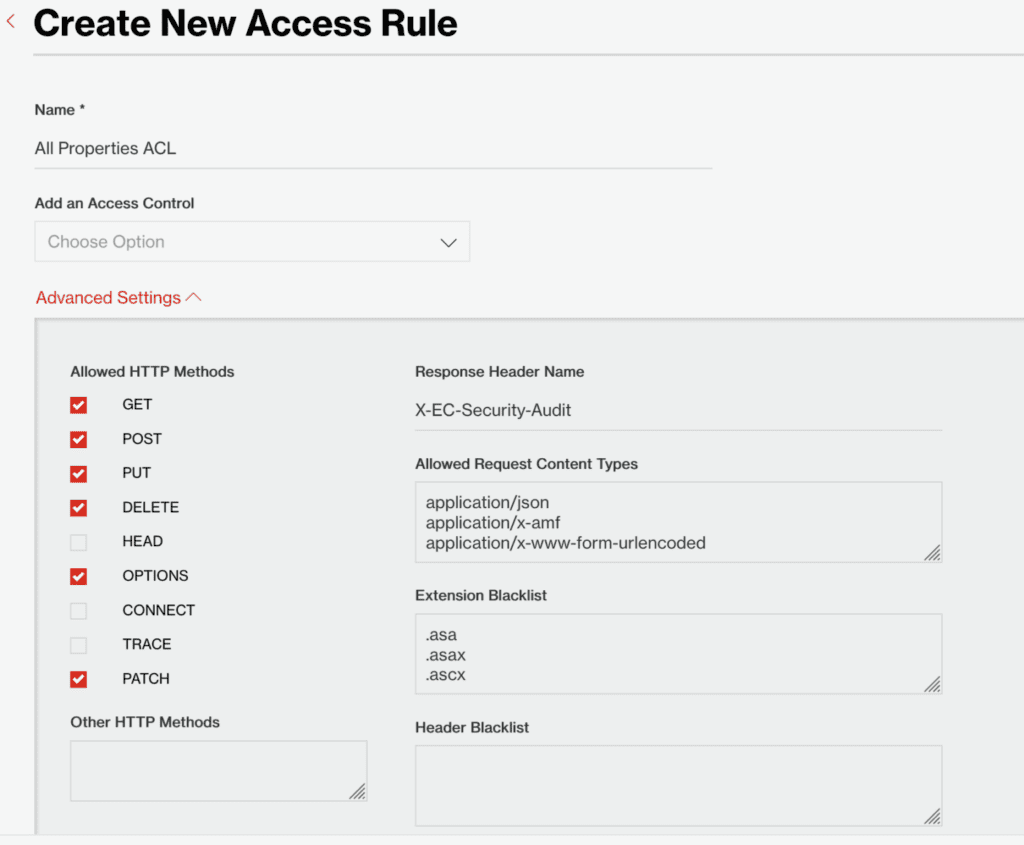

El primer paso es crear una nueva regla de acceso.

Hemos nombrado esta regla de acceso “Todas las propiedades ACL”. Y hemos desmarcado HEAD bajo métodos HTTP permitidos para bloquear cualquier solicitud usando HEAD.

Figura 4: Crear una nueva regla de acceso.

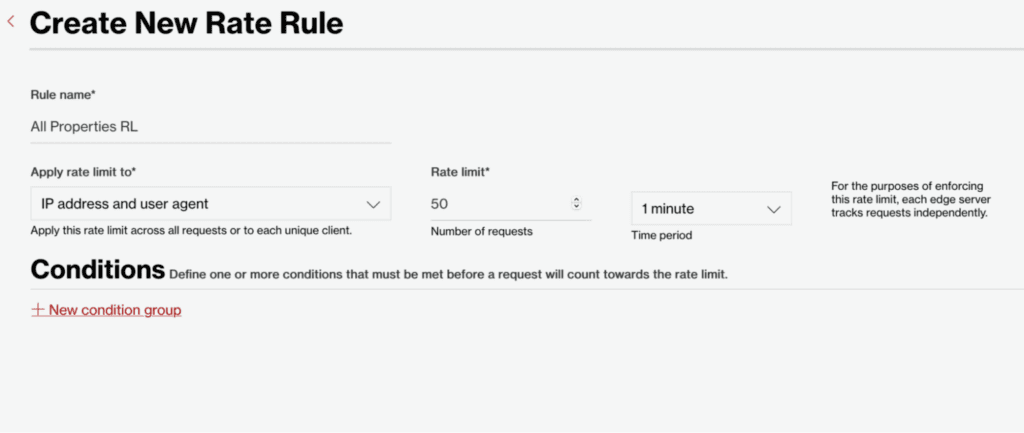

A continuación, creamos una nueva regla de tarifas.

Hemos nombrado a esta regla de tarifa «Todas las propiedades RL» y la hemos aplicado a la propiedad «Dirección IP y agente de usuario» con un límite de velocidad de 50 solicitudes por minuto.

Figura 5: Crea una nueva regla de tarifa.

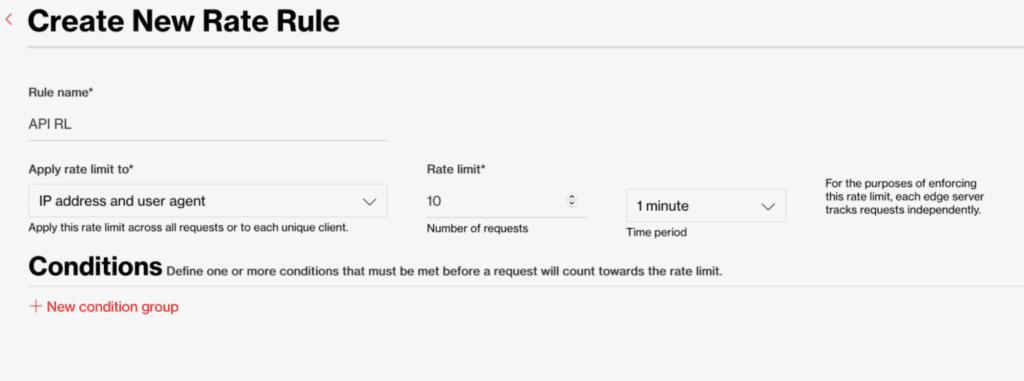

A continuación, creamos otra regla de tarifa para ser utilizada solo para la aplicación API.

Hemos nombrado esta regla de tarifa “API RL” y la hemos aplicado a la propiedad “Dirección IP y agente de usuario” con un límite de velocidad de 10 solicitudes por minuto.

Figura 6: Crea una nueva regla de tarifa.

Finalmente, creamos una nueva Regla Administrada.

Hemos nombrado esta regla “Todas las propiedades administradas” y aceptado todos los valores predeterminados en la pestaña Configuración. En la pestaña Políticas, hemos elegido optar automáticamente por el último conjunto de reglas de Edgio para que automáticamente utilice la versión más actual.

Figura 7: Crear una nueva regla administrada.

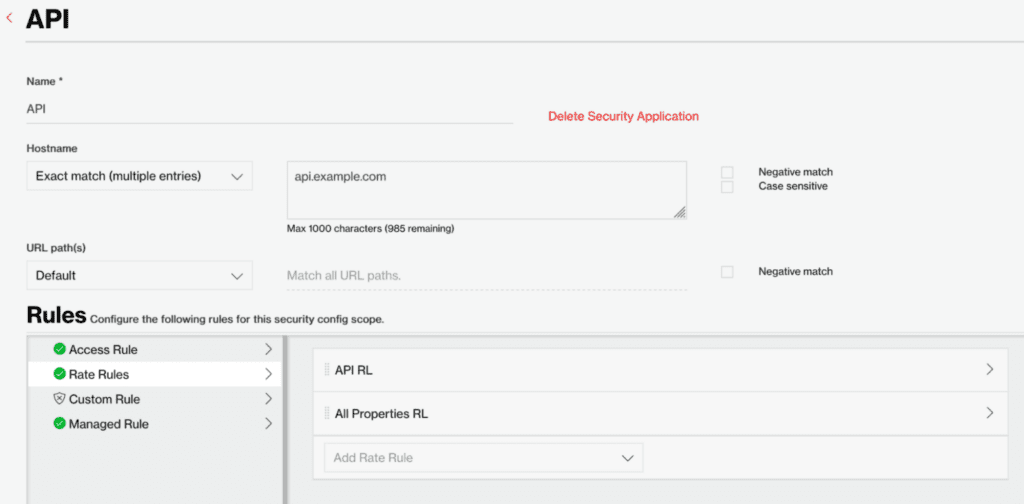

Ahora que hemos creado las reglas en el SRM, crearemos tres nuevas aplicaciones en SAM. Una aplicación cada una para el blog, foro y aplicaciones API.

Para cada nueva aplicación, estamos introduciendo el nombre de host específico (como blog.example.com) y dejando URL path(s) en Predeterminado, por lo que coincide con todas las rutas.

En la sección Reglas para cada SAM, reutilizaremos la regla de acceso de todas las propiedades ACL, la regla de todas las propiedades administradas y la regla de tarifa de RL de todas las propiedades que creamos en el SRM. Elegimos Block Request como la acción a tomar cuando la regla se dispara.

Figura 8: Aplicar todas las propiedades ACL Access Rule.

Aplicaremos la regla de tarifa API RL solo para la aplicación API. Hacemos esto editando la aplicación API para incluir esta regla adicional. Ordenar asuntos aquí, así que arrastramos y soltamos la regla API RL a la parte superior.

Figura 9: Aplicar la regla de limitación de velocidad de API.

Por último, tenemos la vista final de nuestra configuración de SAM, mostrando las Reglas de Acceso, Reglas de Tarifa y Reglas Administradas para cada aplicación.

Figura 10: Resumen de configuración del Administrador de aplicaciones de seguridad.

Ahora sabe cómo crear reglas en el Administrador de reglas de seguridad y aplicarlas a las aplicaciones de Administrador de aplicaciones de seguridad. Le animamos a explorar las muchas opciones y características disponibles para proteger sus aplicaciones con SAM.

Conectémonos hoy para más detalles sobre nuestras soluciones de seguridad, incluyendo nuestro WAF.