Por: Tom Gorup y Andrew Johnson

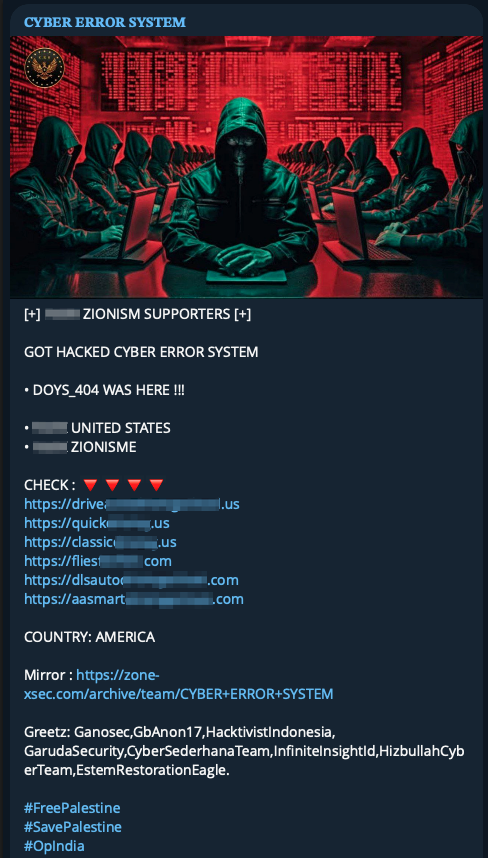

Probablemente hayas notado que la frecuencia de los ataques cibernéticos en los titulares ha crecido drásticamente desde que comenzó la guerra Israel/Hamás. Hemos visto un aumento en todo, desde la defacción del sitio hasta los ataques DDoS hasta la exfiltración de datos de hacktivistas de todo el mundo. No ha habido fronteras ni límites que no estén dispuestos a cruzar.

Mientras que los ataques más notables a sitios altamente públicos como The Jerusalem Post son titulares de noticias, una tendencia interesante que hemos notado es la deformación de uno a muchos sitios en objetivos menos visibles. Lo que entendemos por “uno a muchos” son ataques dirigidos a un solo recurso para comprometer muchos sitios web. Muchos de los ataques que hemos visto, que afirman estar vinculados a intereses de conflicto de Oriente Medio, se encuentran detrás de IP individuales, lo que nos llevó a plantear la hipótesis de que muchos de estos actores de amenazas (AT) están obteniendo acceso a un único recurso o aplicación vulnerable que les permite manipular cualquier sitio que se encuentre detrás de ese proxy o en ese servidor. La mayoría de los ataques que hemos visto que siguen este patrón se han aprovechado de los proveedores de hosting. Consideramos estos ataques oportunistas y en consecuencia no sacamos a nadie de la lista de posibles objetivos, Internet es su objetivo.

Durante las últimas dos semanas, hemos estado analizando desfacciones anunciadas públicamente a través de foros de hackers, y lo que encontramos fue un poco inesperado y ciertamente interesante. Por ejemplo, de los 4.069 ataques de desfiguración de sitios reportados por hacktivistas en las últimas dos semanas, encontramos 3.480 dominios únicos dirigidos, pero limitados a solo 1.426 direcciones IP únicas. Yendo un paso más allá, encontramos solo unos 271 ASN (Autonomous System Numbers) únicos asociados con la misma lista de objetivos.

Estas estadísticas hablan mucho de los tipos de objetivos que buscan estos hacktivistas. Si todavía te estás preguntando si tu propio sitio está en riesgo… ¡bueno lo es! Podrías pensar que los sitios con menos tráfico son demasiado pequeños para quedar atrapados en esta guerra, pero la realidad es que los atacantes están aprovechando todas las oportunidades que pueden tener para publicar su bandera en el sitio de alguien en nombre del hacktivismo. Si bien no podemos hablar de los motivos individuales de cada TA, es probable que la mayoría tenga algún deseo de ganar credibilidad y estimular el orgullo mientras se dirigen a una sala llena de individuos esperando para celebrar sus éxitos. Recorramos algunos ejemplos para ilustrar nuestra hipótesis.

Amenaza Actor: SanRei

En este ejemplo, veamos un TA que se llama SanRei. Esta persona se dirigió a 69 dominios únicos en 23 direcciones IP únicas y 15 ASN El setenta y dos por ciento de los objetivos de SanRei se encuentran dentro del ASN de un único proveedor de hosting.

Además, después de analizar nueve dominios, encontramos que varios de los sitios contenían el mismo texto/copia, pero con diferentes gráficos, diseños de página y temas. Los sitios ciertamente parecen relacionados. Si el TA creó y controló los sitios, de los que más tarde desfiguraron y se jactaron en un canal de Telegram, es difícil de probar, pero ciertamente es una fuerte posibilidad.

Sitios web con contenido muy similar, alojados en la misma IP, más tarde afirmaron ser desfigurados por SanRai.

Amenaza Actor: ./BRILLIANT

Después de examinar el trabajo de una TA que se llama ./BRILLANTE, encontramos que este individuo se dirigió a 1.112 dominios únicos a través de 229 direcciones IP únicas y 61 ASN. El 70% de los dominios dirigidos BRILLANTES están dentro de la ASN de Universitas Gadjah Mada. Parece probable que ./BRILLIANT haya encontrado una vulnerabilidad dentro de una sola aplicación que aloja un número de blogs individuales en *.web.ugm.ac.id.

A primera vista, ./BRILLANTE parece que comprometió más de 700 sitios web, pero la realidad probable es que aparecieron uno y aprovecharon ese acceso para manipular muchos blogs individuales.

Agente de amenaza: AnonCyber504_ID

Estos hacktivistas no solo se han dirigido a sitios web y blogs falsos, sino que los sitios web comerciales legítimos también están en su lista de objetivos. El actor de amenazas AnonCyber504_ID se dirigió a 60 dominios únicos en 37 direcciones IP únicas y 16 ASN Cuarenta y seis por ciento de los objetivos de AnonCyber504 se encuentran dentro del ASN de un proveedor de hosting, y muchos parecen pertenecer a negocios legítimos.

Si bien ninguno de los sitios desfigurados que examinamos pertenece a una compañía Fortune 500, el punto aquí es que los hacktivistas y otros TA parecen estar atacando sitios indiscriminadamente, ya sean grandes o pequeñas, gubernamentales o empresas privadas.

Conclusión

Estamos seguros de que has oído hablar de la mayoría de estos antes, pero ¿qué puede hacer uno para proteger su sitio web de uno a muchos ataques hacktivistas?

Autenticación multifactor

¿Estás cansado de ver esto en la lista de recomendaciones todavía? Hay un dicho: “Cuando estás cansado de decirlo, la gente está empezando a escucharlo”. En ese caso, asegúrese de que tiene MFA aplicado en todas las cuentas con acceso a sus recursos web y paneles de administración.

Protección de endpoints

Sabemos que es posible que tenga ese proyecto de implementación de protección de endpoints que se estancó hace seis meses. Girar hacia arriba, es hora de convertirlo en una prioridad. Eso puede recorrer un largo camino en la reducción de su carga de trabajo de seguridad en el futuro.

Patch Management

es una tarea ingrata y se ejecuta para siempre, pero es extremadamente necesario. ¿Cómo crees que están teniendo lugar estos ataques uno a muchos? Tómese el tiempo para construir un buen programa, se lo agradecerá a la larga.

Aplicación Web y Protección API

Como mencionamos antes, la puesta en marcha de parches es difícil, pero cuando aprovechas un buen firewall de aplicaciones web (WAF), especialmente uno entregado en la nube con protección DDoS incorporada, seguridad de API y administración de bots, podrás respirar más fácilmente sabiendo que puedes estar protegido entre el momento en que se descubre una vulnerabilidad y se implementa un parche, con capacidades como parches virtuales.

Mientras que la mayoría de las organizaciones maduras tienen muchas de estas salvaguardas en su lugar, las actividades recientes llevadas a cabo por los hacktivistas subrayan la importancia de proteger todos sus activos web, no solo sus sitios «joya de la corona».

Educación del usuario

Esta frase crea tantas náuseas, pero creemos que está completamente subestimada. No nos sorprendería que la mayoría de estos compromisos uno a muchos comenzaran con un ataque de phishing. Tómese el tiempo para asegurarse de que su equipo entienda por qué todos estos controles de seguridad son necesarios. La clave aquí es asegurarse de que sea oportuna, relevante y atractiva. ¿Tienes problemas para hacerlo atractivo? Alcance; nuestro equipo tiene un montón de ideas para ayudar.

Para obtener más información sobre la galardonada solución de Protección de Aplicaciones Web y API (WAAP) de Edgio , póngase en contacto con uno de nuestros expertos en seguridad hoy mismo.