La sabiduría convencional dice que las empresas deben equilibrar el costo de la seguridad con el rendimiento y la experiencia del usuario. Esta idea implica que la seguridad es un impuesto sobre cada interacción digital. Y para lograr una capacidad de respuesta y tiempos de carga óptimos, la seguridad debe ser minimizada. O mejor aún, optimizado. Pero, ¿hay algún caso en el que agregar seguridad a su pila de aplicaciones aumenta el rendimiento? Hemos encontrado que la respuesta es sí. En este blog, exploraremos cómo llegamos a esta conclusión y las causas relacionadas con la seguridad de la degradación del rendimiento de las aplicaciones, cómo el borde puede aliviarlos y cómo un cliente obtuvo una ganancia de rendimiento del 9%.

Tráfico malicioso y su web app

La plataforma Edgecast, ahora Edgio, procesa miles de millones de solicitudes diarias. Nuestro motor de inteligencia de amenazas aprovecha esta fuente de datos masiva para analizar patrones de seguridad y actualizar las firmas que alimentan nuestro firewall de aplicaciones web (WAF), mitigación de bots y otros servicios de seguridad. En promedio, encontramos más de 16.000 solicitudes maliciosas sondeando un sitio web típico. Estas sondas están automatizadas, buscando y sondeando aplicaciones web no protegidas y vulnerabilidades 24/7. Estas solicitudes pueden atascar sus servicios, especialmente si su aplicación ya está bajo una carga pesada de usuarios legítimos.

Eliminar el tráfico malicioso antes de que entre en su aplicación es una práctica recomendada para mejorar el rendimiento. Si estás usando un WAF, ya estás haciendo esto. Pero la relación con tu origen importa. La ejecución del WAF en el borde de la CDN garantiza que se elimine el tráfico malicioso y no se devuelva el proxy al origen.

Acelerando requests maliciosas

Una CDN aprovecha el almacenamiento en caché para reducir la carga en el origen. Pero las CDN modernas también optimizan las solicitudes de contenido dinámico entre el borde de la CDN y los servidores de origen. Esto se aplica tanto al tráfico malicioso como al tráfico legítimo. La mayoría de las amenazas de aplicaciones web se dirigen a funciones dinámicas de la aplicación web, como servicios de inicio de sesión, consultas de bases de datos y API. A menos que sean filtrados y eliminados, la CDN los tratará como legítimos, trabajando para acelerar lo bueno y lo malo juntos. Suponiendo que usted está orientado al rendimiento y está utilizando una CDN para mejorar la experiencia del usuario y controlar los costos, sus pilas de aplicaciones pueden optimizar involuntariamente todas las solicitudes, incluidas las maliciosas, que pueden degradar los recursos de origen, o incluso desconectarlos.

WAF y latencia

Un WAF está diseñado para resolver el desafío mencionado anteriormente. WAFS se puede implementar en cualquier punto a lo largo de la arquitectura de la aplicación. Su posición siempre afectará el rendimiento general de su aplicación, para bien o para mal. Ya sea que el WAF se ejecute en el propio servidor, en el centro de datos como un dispositivo separado, a través de un servicio de terceros o integrado en la estructura de borde o CDN, el WAF es otra capa que inspecciona cada solicitud HTTP. La latencia y el tiempo de ida y vuelta son factores, especialmente cuando múltiples soluciones de terceros están encadenadas entre sí. Esto es cada vez más común a medida que las organizaciones implementan WAF, mitigación de bots y servicios de protección DDoS.

Mover el WAF al borde a través de un proveedor de CDN puede obtener ganancias inmediatas de rendimiento porque está diseñado para integrarse con la lógica del borde, aprovechando el procesamiento en línea para reducir los saltos.

Arquitectura WAF

A nivel de arquitectura, el WAF es como cualquier otro componente en su pila de aplicaciones. El rendimiento de la arquitectura se ve afectado por el diseño del WAF, que incluye los caballos de fuerza bruta, como CPU, RAM, SSD y los componentes de software, como el sistema operativo WAF y el conjunto de reglas. Nuevas amenazas se descubren diariamente. Con el tiempo, estas nuevas firmas pueden crear un tiempo de ejecución WAF hinchado con más lógica de procesar.

Si optimizar el rendimiento es su objetivo, es esencial comprender el enfoque de su proveedor de WAF. Edgio no simplemente añade nuevas firmas a nuestro WAF. Los optimizamos para aprovechar nuestra arquitectura de sistema y configurarlos para que trabajen juntos de manera eficiente, por lo que superamos a los principales software de seguridad de origen en pruebas de rendimiento. Para obtener más detalles, consulte nuestro artículo técnico “Mejorar el rendimiento de las aplicaciones con reglas de seguridad más rápidas”.

Estudio de caso

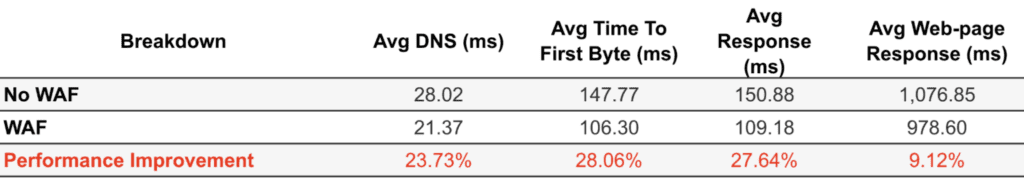

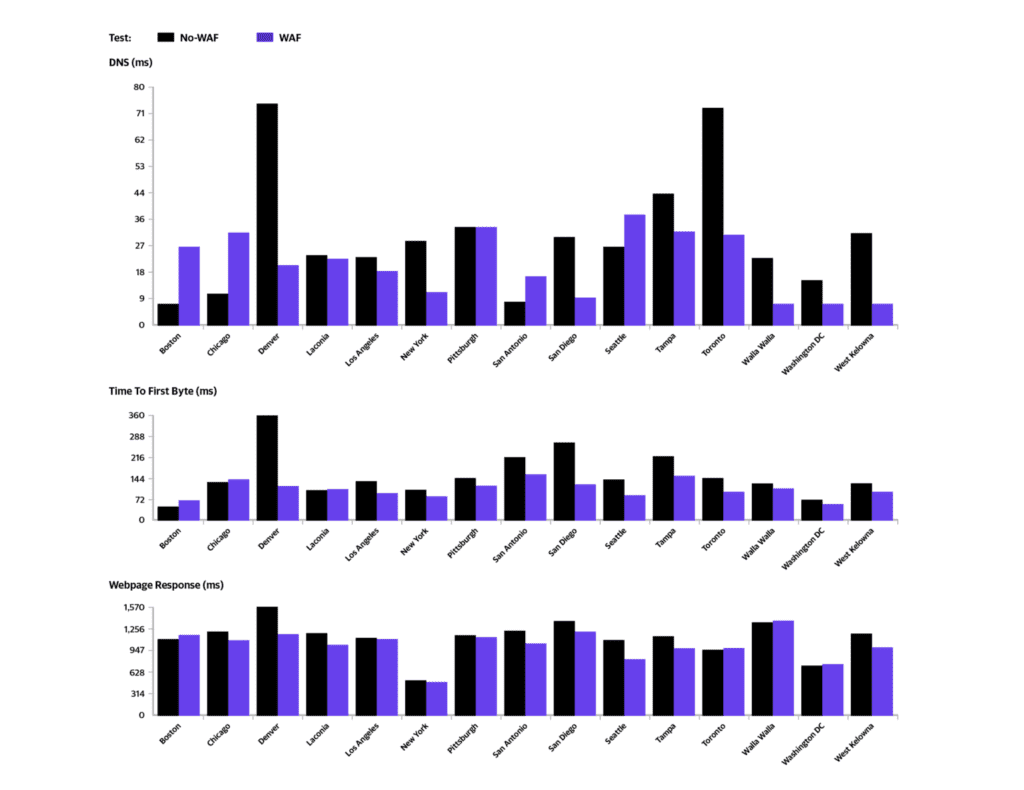

Un cliente potencial estaba revisando nuestra plataforma para mejorar el rendimiento de su sitio web. Durante la prueba de concepto, nuestra red mostró ganancias de rendimiento. Pero curiosamente, una ganancia de rendimiento adicional del 27% resultó cuando se activó el WAF.

Tras un análisis más profundo, descubrimos que el WAF estaba bloqueando ataques sostenidos de capa 7. Dado que el ataque no fue volumétrico, no resultó en un corte catastrófico. Y debido a que el cliente no estaba usando un WAF, no estaban al tanto del ataque y su duración.