Las contraseñas están muertas. Llaves de acceso de larga duración y MFA.

Como probablemente ya sabrá, Snowflake Inc. (NYSE: SNOW) ha estado haciendo titulares durante la última semana en la parte posterior de una presentación 8-K por Live Nation Entertainment (Ticketmaster) el 31 de mayo de 2024 con respecto a la actividad no autorizada en una base de datos de terceros en la nube que se informó que era Snowflake. Para comenzar este post, Edgio no fue impactado por este ataque. Sin embargo, teniendo en cuenta la amplitud del impacto de este ataque, es importante estar al tanto, ya que algunos están reportando esto como “la mayor violación de datos del mundo”.

¿Quién es Snowflake?

Empecemos desde el principio, ¿quién es Snowflake Inc? Snowflake es una plataforma de datos que permite el almacenamiento, procesamiento y análisis, todo en la nube. Han ido en aumento en el último año con clientes en todas las industrias, desde Capital One hasta Ticketmaster y DoorDash, aprovechando su plataforma.

“Una única plataforma global que impulsa la IA Data Cloud.Snowflake está diseñada de forma única para conectar empresas a nivel mundial, a través de cualquier tipo o escala de datos y muchas cargas de trabajo diferentes y desbloquear una colaboración de datos sin interrupciones.” ~ https://www.snowflake.com/en/data-cloud/platform/

¿Qué sabemos?

Esta brecha realmente llegó a la corriente principal cuando Ticketmaster realizó un archivo 8-K que describía el descubrimiento de acceso no autorizado y la fuga de registros de bases de datos almacenados en un proveedor de bases de datos en la nube de terceros. Ese proveedor era Snowflake y la base de datos comprometida consistía en más de 560 millones de registros. Snowflake ha asegurado a sus clientes, en una declaración conjunta con CrowdStrike y Mandiant, que esto no es el resultado de una violación de su plataforma, sino más bien como resultado de que los clientes no utilizan la autenticación multifactor (MFA) para proteger a sus usuarios junto con un ataque ofensivo continuo dirigido a los clientes de Snowflake. Este ataque también afectó al Banco Santander, ya que reportaron acceso no autorizado a su base de datos de terceros el 14 de mayo de 2024. Yendo más allá, ha habido preocupación de que este ataque haya impactado a varias otras empresas que aún no han sido nombradas públicamente.

Durante la investigación de Snowflake descubrieron que las credenciales de un empleado anterior estaban comprometidas, pero que la cuenta solo tenía acceso a los datos de demostración. Vale la pena señalar que esta cuenta no estaba protegida con MFA.

Cronología:

- 14 de mayo de 2024 – Santander Bank publica un comunicado señalando el compromiso de una base de datos de terceros.

- 20 de mayo de 2024 – Ticketmaster detecta el acceso no autorizado a su base de datos de terceros.

- 23 de mayo de 2024 – Datos del Banco Santander publicados en la web oscura por 2 millones de dólares.

- 27 de mayo de 2024 – Datos de Ticketmaster publicados en la web oscura por $500,000.

- 31 mayo 2024 – Archivos Ticketmaster 8k.

¿Por qué debería importarme si no soy cliente de Snowflake?

En primer lugar, sus datos podrían haber sido parte del conjunto de datos robados. Si ese es el caso, restablecer contraseñas, cancelar tarjetas de crédito y tomar precauciones para protegerse a usted y a su familia debe ser la primera orden del negocio.

En segundo lugar, si eres un proveedor de SaaS, podría ser el momento de comenzar a analizar en profundidad cómo estás protegiendo a tus clientes. La responsabilidad de los proveedores de terceros también ha sido un tema de conversación y esta violación alimentará aún más esa discusión. Snowflake no fue violado; sin embargo, están teniendo que defenderse porque los datos de sus clientes se vieron comprometidos en su reloj. Veamos cómo el mercado ha respondido a este evento.

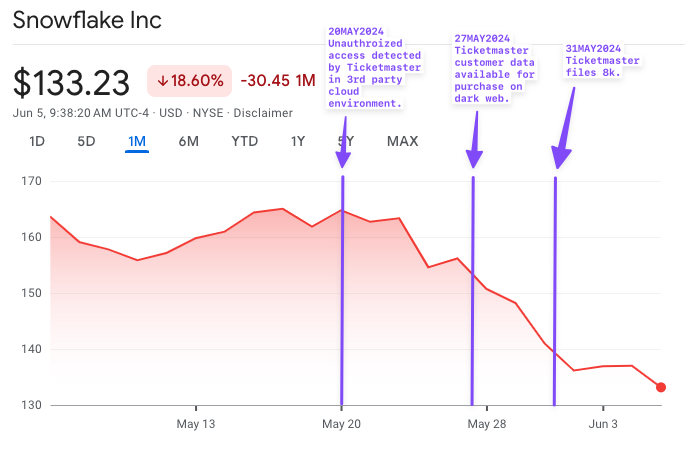

En primer lugar, las acciones de Snowflakes han caído un 18,6% en las últimas dos semanas. Uno podría ser capaz de identificar cuando la noticia de la violación de Ticketmaster se convirtió en una noticia principal.

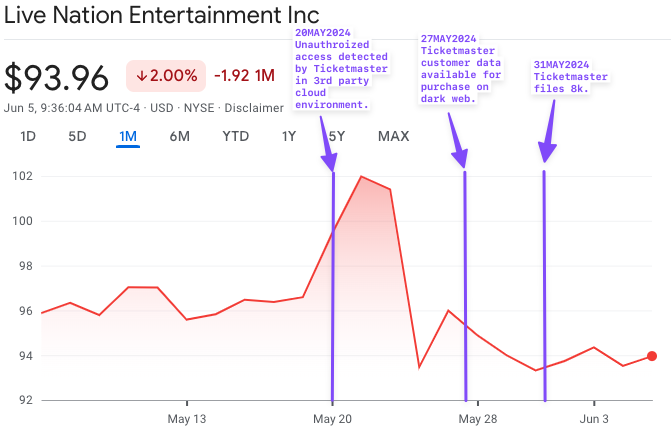

Mirando a Live Nation Entertainment, vemos un impacto, pero no uno casi tan dramático como con Snowflake.

Es nuestra responsabilidad como proveedores de SaaS proteger a nuestros clientes. También hay limitaciones a nuestra capacidad de proteger a los clientes. A menudo, depende del usuario final configurar correctamente la solución de tal manera que evite el compromiso, pero a veces los proveedores de SaaS lo dificultan o permiten a los usuarios dispararse con demasiada facilidad en el pie.

El trabajo de los proveedores de SaaS es asegurarse de que están construyendo productos con seguridad en mente: “Secure by Design” y “Secure by Default”. Si nos hacemos esta pregunta básica:

“¿Qué habría evitado que este ataque fuera tan exitoso?”

La respuesta que encontramos es simple: Autenticación multifactor (MFA).

Es hora de que seamos más agresivos en la protección de nuestros clientes. Los brokers de acceso se han convertido en una parte más crucial del ecosistema tecnológico desde 2020 y brechas como esta continúan manteniéndolos en el centro de atención. Sin embargo, hay una precaución básica que todos deben tomar para reducir su riesgo de incumplimiento, y es hacer que el AMF sea obligatorio.

Al igual que las contraseñas, MFA ya no debería ser opcional.

Los proveedores deben tomarse esto en serio ya que Snowflake está atrapando calor porque sus usuarios pueden acceder a su solución sin MFA. En Edgio, trabajaremos para que no se creen nuevos usuarios sin la autenticación multifactor. Este movimiento es para proteger a nuestros clientes. Vivir por el mantra “Seguro por defecto”.

Conclusiones clave de esta violación:

- Se descubrió a través del proceso de respuesta a incidentes que las credenciales de un ingeniero de soluciones Snowflake fueron robadas.

- Snowflake afirma que la cuenta solo tenía acceso a los datos de demostración, sin acceso a los datos de producción.

- La cuenta de usuario robada no estaba protegida con MFA (autenticación multifactor).

- Las credenciales fueron robadas a través de malware info-stealer.

- Una campaña de ataque en curso dirigida a los clientes / usuarios de Snowflake está encontrando un éxito desafortunado debido a que los usuarios finales no tienen MFA habilitado.

¿Qué deberían estar haciendo las empresas a la luz de esta violación? ¿Qué preguntas deben hacer?

- ¿Sabes si alguno de tus empleados se ha visto comprometido con malware de robo de información, o cualquier malware que podría haber resultado en keylogging?

- En caso afirmativo, ¿has forzado el restablecimiento de contraseña desde ese compromiso?

- ¿Alguno de sus departamentos tiene usuarios sobre privilegios? ¿Cómo proteges esas cuentas de usuario? ¿Cómo proteges a esos usuarios?

- ¿Está forzando MFA en todas sus aplicaciones internas y de terceros? Esto significa incluso aquellos que no están detrás de su SSO.

- Revisar y entender los COI de Snowflake: https://community.snowflake.com/s/article/Communication-ID-0108977-Additional-Information

En conclusión, la reciente violación de datos que afecta a Snowflake subraya la importancia crítica de las medidas de seguridad sólidas, en particular la implementación de la autenticación multifactor (MFA). A medida que las ciberamenazas continúan evolucionando, confiar únicamente en contraseñas ya no es suficiente. En Edgio, reconocemos la necesidad de adoptar un enfoque de “seguro por defecto” para salvaguardar los activos digitales de nuestros clientes. Al hacer que el MFA sea obligatorio y mejorar continuamente nuestros protocolos de seguridad, nuestro objetivo es proteger contra el acceso no autorizado y reducir el riesgo de infracciones. Nuestros expertos en seguridad están aquí para ayudarlo a fortalecer sus defensas y garantizar que su organización se mantenga resiliente ante las amenazas emergentes.