Di: Tom Gorup e Andrew Johnson

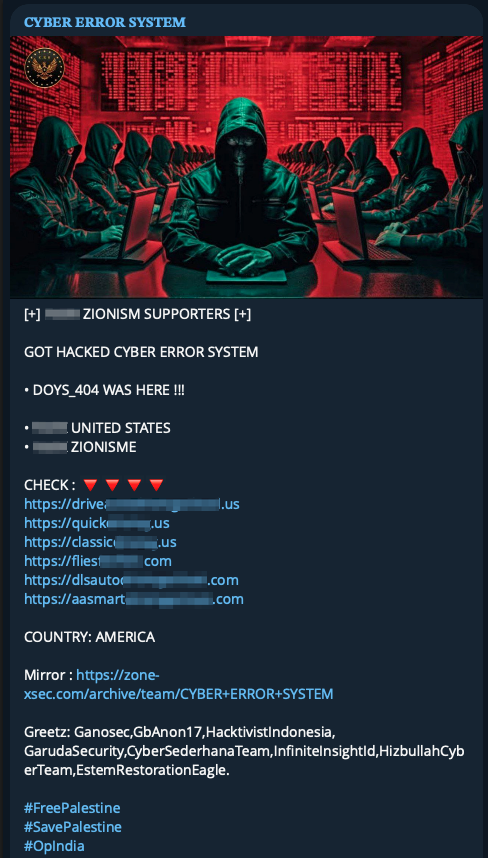

Probabilmente hai notato che la frequenza degli attacchi informatici nei titoli è cresciuta drasticamente da quando è iniziata la guerra Israele/Hamas. Abbiamo assistito a un’escursione in tutto, dal defacement del sito agli attacchi DDoS all’esfiltrazione dei dati da parte degli hacktivisti di tutto il mondo. Non ci sono stati confini né confini che non sono disposti ad attraversare.

Mentre gli attacchi più degni di nota su siti altamente pubblici come il Jerusalem Post fanno notizia, una tendenza interessante che abbiamo notato è la defacement di uno a molti siti su obiettivi meno visibili. Ciò che intendiamo per “uno a molti” sono attacchi che mirano a una singola risorsa per compromettere molti siti web. Molti degli attacchi che abbiamo visto, che affermano di essere legati agli interessi di conflitto in Medio Oriente, si trovano dietro singoli IP, il che ci ha portato a ipotizzare che molti di questi attori di minaccia (TA) stiano ottenendo l’accesso a una singola risorsa o applicazione vulnerabile che consente loro di manipolare qualsiasi sito seduto dietro quel proxy o su quel server. La maggior parte degli attacchi che abbiamo visto che seguono questo modello hanno approfittato dei provider di hosting. Consideriamo questi attacchi opportunistici e, di conseguenza, non escludiamo nessuno dall’elenco dei potenziali obiettivi, Internet è il loro obiettivo.

Nelle ultime due settimane, abbiamo analizzato le defacements annunciate pubblicamente nei forum degli hacker, e quello che abbiamo trovato è stato un po’ inaspettato e certamente interessante. Ad esempio, dei 4.069 attacchi di defacement dei siti segnalati dagli hacktivisti nelle ultime due settimane, abbiamo trovato 3.480 domini univoci mirati, ma limitati a soli 1.426 indirizzi IP univoci. Andando oltre, abbiamo trovato solo circa 271 numeri unici di ASN (Autonomous System Numbers) associati alla stessa lista di obiettivi.

Queste statistiche parlano molto dei tipi di bersagli che questi hacktivisti stanno cercando. Se ti stai ancora chiedendo se il tuo sito è a rischio … beh lo è! Si potrebbe pensare che i siti meno trafficati siano troppo piccoli per essere coinvolti in questa guerra, ma la realtà è che gli aggressori stanno cogliendo ogni opportunità possibile per pubblicare la loro bandiera sul sito di qualcuno in nome dell’hacktivismo. Anche se non possiamo parlare con le motivazioni di ogni singolo TA, è probabile che la maggior parte abbia un certo desiderio di ottenere la credibilità e stimolare l’orgoglio mentre pubblicano in una stanza piena di individui in attesa di celebrare i loro successi. Passiamo attraverso alcuni esempi per illustrare la nostra ipotesi.

Attore di minaccia: SanRei

In questo esempio, diamo un’occhiata a una TA che va sotto il nome di SanRei. Questo individuo ha preso di mira 69 domini univoci su 23 indirizzi IP univoci e 15 ASN Il 72% degli obiettivi di SanRei si trova all’interno dell’ASN di un singolo fornitore di hosting.

Inoltre, dopo aver analizzato nove domini, abbiamo scoperto che molti dei siti contenevano lo stesso testo/copia, ma con grafica, layout di pagina e temi diversi. I siti sembrano certamente collegati. È difficile dimostrare se la TA abbia creato e controllato i siti, che in seguito hanno sfigurato e vantato in un canale Telegram, ma è certamente una possibilità forte.

Siti web con contenuti molto simili, ospitati sullo stesso IP, in seguito dichiararono di essere rovinati da SanRai.

Threat Actor: ./BRILLIANT

Successivamente esaminando il lavoro di una TA che si fa chiamare ./BRILLIANT, troviamo che questo individuo ha preso di mira 1.112 domini univoci su 229 indirizzi IP univoci e 61 ASN. Il 70% dei domini mirati BRILLANTI si trova all’interno dell’ASN di Universitas Gadjah Mada. Sembra probabile che ./BRILLIANT abbia trovato una vulnerabilità all’interno di una singola app che ospita una serie di singoli blog su *.web.ugm.AC.ID.

Per quanto riguarda il valore facciale, ./BRILLIANT sembra che abbiano compromesso oltre 700 siti web, ma la realtà è che ne hanno fatto uno e hanno sfruttato quell’accesso per manipolare molti singoli blog. Un compromesso di successo uno a molti.

Attore della minaccia: AnonCyber504_ID

Questi hacktivisti non hanno preso di mira solo siti web e blog falsi, anche i siti web aziendali legittimi sono nella loro lista di obiettivi. AnonCyber504_ID ha preso di mira 60 domini univoci su 37 indirizzi IP univoci e 16 ASN Il 46 per cento degli obiettivi di AnonCyber504 si trova all’interno dell’ASN di un provider di hosting e molti sembrano appartenere ad attività legittime.

Sebbene nessuno dei siti degradati che abbiamo esaminato appartenga a un’azienda Fortune 500, il punto qui è che gli hacktivisti e altri TA sembrano mirare indiscriminatamente a siti, grandi o piccoli, governativi o privati.

Conclusione

Siamo sicuri che tu abbia sentito parlare della maggior parte di questi prima, ma cosa si può fare per proteggere il loro sito web da uno a molti attacchi hacktivisti?

Autenticazione a più fattori

siete stanchi di vedere questo aspetto nell’elenco delle raccomandazioni? C’è un detto, “quando sei stanco di dirlo, la gente sta iniziando a sentirlo”. In tal caso, assicurarsi che l’autenticazione MFA sia applicata a tutti gli account con accesso alle risorse Web e ai pannelli di amministrazione.

Protezione degli endpoint

sappiamo che il progetto di implementazione della protezione degli endpoint è stato bloccato sei mesi fa. Ruotalo di nuovo, è il momento di renderlo una priorità. Ciò può contribuire notevolmente a ridurre il carico di lavoro della sicurezza durante il viaggio.

La gestione delle patch

è un’attività ingrata e viene eseguita per sempre, ma è estremamente necessaria. Come pensi che questi attacchi uno a molti stiano avendo luogo? Prenditi il tempo di costruire un buon programma, ti ringrazierai a lungo termine.

Protezione API e applicazioni Web

Come abbiamo detto prima, le patch sono difficili, ma quando si utilizza un WAF (Web Application Firewall) di buona qualità, soprattutto un firewall distribuito su cloud con protezione DDoS integrata, sicurezza API e gestione dei bot, si potrà respirare più facilmente sapendo di poter rimanere protetti tra il momento in cui viene scoperta una vulnerabilità e la distribuzione di una patch, con funzionalità come l’applicazione di patch virtuali.

Proteggete tutti i vostri siti

mentre la maggior parte delle organizzazioni mature dispone di molte di queste misure di salvaguardia, le recenti attività svolte dagli hacktivisti sottolineano l’importanza di proteggere tutte le vostre risorse Web, non solo i vostri siti “gioiello della corona”.

Istruzione degli utenti

questa frase crea così tanta nausea, eppure pensiamo che sia completamente sottovalutata. Non ci sorprenderebbe se la maggior parte di questi compromessi uno a molti iniziasse con un attacco di phishing. Prenditi il tempo necessario per assicurarti che il tuo team capisca perché tutti questi controlli di sicurezza sono necessari. La chiave qui è assicurarsi che sia tempestiva, pertinente e coinvolgente. Hai problemi a renderlo coinvolgente? Contattateci: Il nostro team ha un sacco di idee da aiutare.

Per ulteriori informazioni sulla premiata soluzione WAAP (Web Application and API Protection) di Edgio , contattate oggi stesso uno dei nostri esperti di sicurezza.