Secondo la saggezza convenzionale, le aziende devono bilanciare il costo della sicurezza con le prestazioni e l’esperienza utente. Questa idea implica che la sicurezza è una tassa su ogni interazione digitale. E per ottenere tempi di risposta e caricamento ottimali, la sicurezza deve essere ridotta al minimo. O meglio ancora, ottimizzato. Ma c’è un caso in cui l’aggiunta di sicurezza allo stack di applicazioni aumenti le prestazioni? Abbiamo scoperto che la risposta è sì. In questo blog, esploreremo come abbiamo raggiunto questa conclusione e le cause legate alla sicurezza del deterioramento delle prestazioni delle applicazioni, come l’edge può alleviarle e come un cliente ha realizzato un aumento delle prestazioni del 9%.

Traffico dannoso e app Web

La piattaforma Edgecast, ora Edgio, elabora miliardi di richieste ogni giorno. Il nostro motore di intelligence delle minacce sfrutta questa enorme fonte di dati per analizzare i modelli di sicurezza e aggiornare le firme che alimentano il WAF (Web Application Firewall), la mitigazione dei bot e altri servizi di sicurezza. In media, troviamo più di 16.000 richieste dannose che sondano un sito Web tipico. Queste sonde sono automatizzate, consentono la ricerca e la ricerca di applicazioni Web non protette e vulnerabilità 24 ore su 24, 7 giorni su 7. Queste richieste possono ostacolare i vostri servizi, soprattutto se l’applicazione è già sottoposta a un pesante carico di lavoro da parte di utenti legittimi.

La rimozione del traffico dannoso prima che entri nell’applicazione è una BEST practice per migliorare le prestazioni. Se stai usando un WAF, lo stai già facendo. Ma il rapporto con la tua origine conta. L’esecuzione del WAF all’edge CDN assicura che il traffico dannoso venga interrotto e non esegua il proxy all’origine.

Accelerazione di requests dannose

Una CDN sfrutta la memorizzazione nella cache per ridurre il carico sull’origine. Ma le moderne CDN ottimizzano anche le richieste di contenuti dinamici tra l’edge della CDN e i server di origine. Ciò vale sia per il traffico dannoso che per quello legittimo. La maggior parte delle minacce alle applicazioni Web si rivolge a funzioni dinamiche nell’applicazione Web, come servizi di accesso, query di database e API. A meno che non vengano filtrati e rimossi, la CDN li tratterà come legittimi, lavorando per accelerare il bene e il male insieme. Supponendo di essere orientati alle prestazioni e di utilizzare una CDN per migliorare l’esperienza utente e controllare i costi, gli stack di applicazioni possono involontariamente ottimizzare tutte le richieste, incluse quelle dannose, che possono degradare le risorse di origine o persino portarle offline.

WAF e latenza

Un WAF è progettato per risolvere la sfida sopra descritta. I WAF possono essere implementati in qualsiasi punto dell’architettura dell’applicazione. La sua posizione influirà sempre sulle prestazioni complessive dell’applicazione, sia nel bene che nel male. Sia che il WAF sia in esecuzione sul server stesso, nel data center come appliance separata, tramite un servizio di terze parti o integrato nell’edge fabric o CDN, il WAF è un altro livello che ispeziona ogni richiesta HTTP. La latenza e il tempo di round-trip sono fattori, soprattutto quando più soluzioni di terze parti sono concatenate insieme. Ciò sta diventando sempre più comune quando le organizzazioni implementano WAF, mitigazione dei bot e servizi di protezione DDoS.

Spostare il WAF verso l’edge attraverso un provider CDN può ottenere guadagni immediati in termini di prestazioni perché è progettato per integrarsi con la logica edge, sfruttando l’elaborazione in linea per ridurre il hop.

Architettura WAF

A livello di architettura, il WAF è come qualsiasi altro componente dello stack di applicazioni. Le prestazioni dell’architettura sono influenzate dalla progettazione del WAF, che include la potenza grezza, come CPU, RAM, SSD e componenti software, come il sistema operativo WAF e il set di regole. Ogni giorno vengono scoperte nuove minacce. Nel corso del tempo, queste nuove firme possono creare un runtime WAF gonfiato con più logica da elaborare.

Se ottimizzare le prestazioni è il tuo obiettivo, è essenziale comprendere l’approccio del tuo provider WAF. Edgio non aggiunge semplicemente nuove firme al nostro WAF. Le ottimizziamo per sfruttare al meglio l’architettura del nostro sistema e le configura per lavorare insieme in modo efficiente, motivo per cui abbiamo superato i principali software di sicurezza di origine nei test delle prestazioni. “Per ulteriori dettagli, vedere l’articolo tecnico “Improving Application Performance with Faster Security Rules”.”

Case study

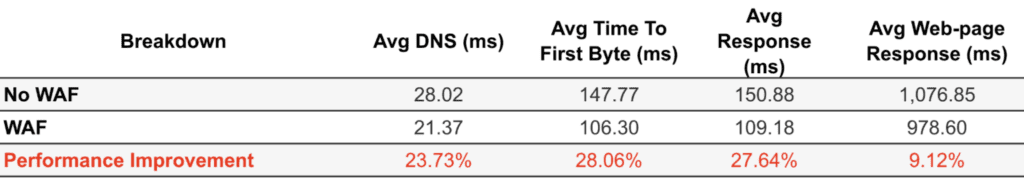

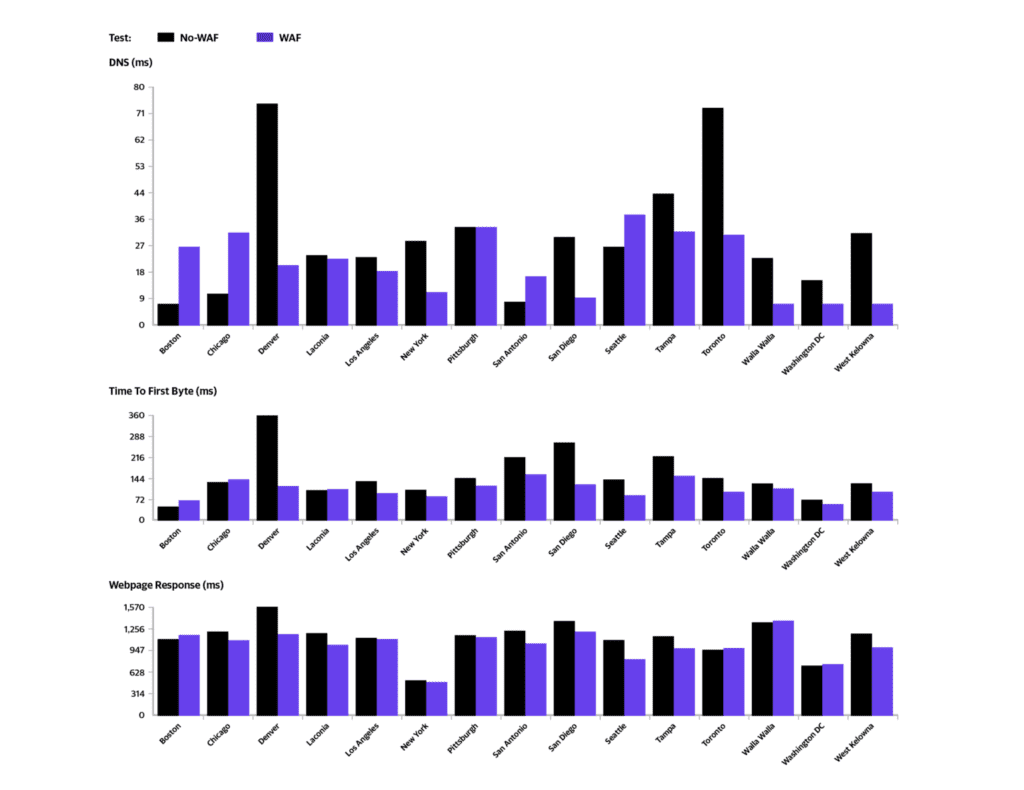

Un potenziale cliente stava esaminando la nostra piattaforma per migliorare le prestazioni del suo sito Web. Durante la prova di concetto, la nostra rete ha mostrato miglioramenti delle prestazioni. Ma è interessante notare che, quando il WAF è stato attivato, si è ottenuto un ulteriore aumento delle prestazioni del 27%.

In seguito a ulteriori analisi, abbiamo scoperto che il WAF stava bloccando attacchi di livello 7 sostenuti. Poiché l’attacco non era volumetrico, non ha portato a un’interruzione catastrofica. E poiché il client non utilizzava un WAF, non era a conoscenza dell’attacco e della sua durata.