Le API (Application Programming Interface) fungono da ponte tra le diverse applicazioni software, consentendo loro di comunicare e condividere i dati senza problemi. Definiscono i metodi e i protocolli per il modo in cui i componenti software devono interagire, consentendo agli sviluppatori di integrare sistemi e funzionalità diversi.

Le API sono fondamentali negli ecosistemi tecnologici moderni perché consentono alle aziende di migliorare l’efficienza, promuovere l’innovazione ed espandere la loro portata digitale. Facilitando l’interoperabilità tra diverse applicazioni, le API semplificano i processi, consentono lo sviluppo di nuove funzionalità e, in ultima analisi, contribuiscono alla creazione di esperienze digitali più dinamiche e interconnesse per gli utenti.

La crescente importanza e crescita delle API nel panorama digitale di oggi le ha rese un obiettivo primario per i cybercriminali che cercano di sfruttare le vulnerabilità e di utilizzare in modo improprio le API. Il successo dello sfruttamento delle API può comportare gravi conseguenze, tra cui violazioni dei dati, interruzioni del servizio e sistemi compromessi, con rischi significativi per le aziende e i loro clienti. L’escalation del traffico e degli attacchi alle API web è evidente, con l’ultimo rapporto sullo stato delle API di Postman che mostra che il 30% delle aziende segnala eventi relativi alla sicurezza API avvengono trimestralmente (o più). Venture Beat stima inoltre che le vulnerabilità API costano alle aziende 75 miliardi di dollari l’anno in tutto il mondo.

Scoprite e monitorate le vostre API prima che gli autori degli attacchi le scoprano

In un recente sondaggio condotto dal Ponemon Institute, il 54% dei partecipanti al sondaggio ritiene difficile identificare e catalogare tutte le API. Le pressioni della rapida innovazione, in tutti i contesti di applicazioni ibride, spesso portano alla creazione di API che non sono documentate o fanno parte di un processo di governance adeguato, portando le organizzazioni a perdere il controllo sulla vasta gamma di API in uso e offerte. Pertanto, per proteggere le API, è necessario prima scoprirle prima che lo facciano gli autori degli attacchi: Non è possibile proteggere ciò che non si riesce a trovare.

“La sicurezza delle API è complicata dal fatto che molte organizzazioni non hanno un inventario delle API che forniscono, o delle API che utilizzano”.

Gartner®, API Security: What you need to do to Protect your API, Mark o’Neill; Dionisio Zumerle; Jeremy D’Hoinne, 13 gennaio 2023.

GARTNER è un marchio registrato e un marchio di servizio di Gartner, Inc. E/o delle sue consociate negli Stati Uniti e a livello internazionale e viene utilizzato qui con autorizzazione. Tutti i diritti riservati.

Le applicazioni mobili e Web sono un buon punto di partenza. Altre aree da analizzare sono l’integrazione delle applicazioni, le API in fase di sviluppo ma non ancora pubblicate e le API di terze parti utilizzate dall’organizzazione.

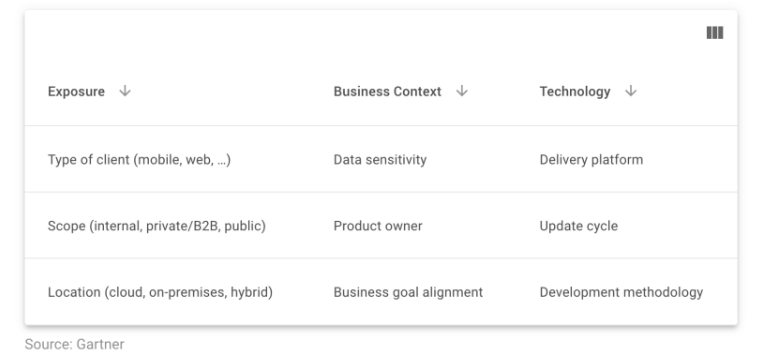

Una volta che hai scoperto le tue API, devi classificarle per un’analisi e una misurazione corrette. Ciò include anche il monitoraggio del traffico API e dei modelli di utilizzo, ad esempio picchi di traffico anomalo e richieste ripetitive, per il rilevamento precoce di attività sospette. Gartner suggerisce di utilizzare i seguenti criteri per la categorizzazione nel rapporto 2023 Gartner API Security: Cosa è necessario fare per proteggere le API:

BEST practice per migliorare la sicurezza delle API

Per rafforzare la sicurezza delle API, è essenziale che la vostra organizzazione adotti un approccio di sicurezza continuo e olistico in tutte le fasi del ciclo di vita delle API. Prendere in considerazione le seguenti raccomandazioni:

- Implementare solidi meccanismi di autenticazione e autorizzazione: L’applicazione di solidi meccanismi di autenticazione e autorizzazione è un passo fondamentale per prevenire l’abuso di API. Implementare una gestione efficace delle chiavi API e applicare il principio del privilegio minimo, garantendo che ogni chiave API abbia accesso limitato solo alle risorse necessarie. Utilizzare protocolli standard del settore come OAuth 2,0 per gestire l’autorizzazione in modo sicuro ed evitare di affidarsi esclusivamente a semplici chiavi API.

- Implementare la limitazione della velocità: Mitigare gli attacchi DDoS alle applicazioni implementando la limitazione della velocità, che limita il numero di richieste che un client può effettuare entro un determinato periodo di tempo. Questa misura aiuta a gestire il flusso delle richieste API, evitando il sovraccarico e garantendo un’equa allocazione delle risorse agli utenti legittimi, scoraggiando al contempo quelle abusive.

- Utilizzo di Web Application Firewall (WAF) e gateway API: L’utilizzo di Web Application and API Protection (WAAP) e gateway API può migliorare in modo significativo il livello di sicurezza e la governance delle API. I WAAP ispezionano le richieste API in entrata, filtrando il traffico potenzialmente dannoso in base a regole di sicurezza predefinite per identificare gli attacchi alle applicazioni (ad esempio SQLi e RCE). I gateway API fungono da intermediari tra client e server back-end, fornendo un ulteriore livello di sicurezza e consentendo il controllo e il monitoraggio centralizzati.

- Condurre regolari controlli di sicurezza e test di penetrazione: Verifiche di sicurezza regolari e test di penetrazione sono fondamentali per identificare le vulnerabilità e i punti deboli dell’infrastruttura API. Coinvolgete esperti di sicurezza per simulare attacchi reali e valutare l’efficacia delle vostre misure di sicurezza. Risolvete tempestivamente eventuali problemi identificati per rafforzare la resilienza dei vostri sistemi.

Funzionalità avanzate di sicurezza API di Edgio

La soluzione API Security di Edgio rileva e protegge le API aziendali dalle minacce in continua evoluzione. Integrandosi perfettamente con i flussi di lavoro degli sviluppatori, migliora le prestazioni delle applicazioni e accelera la velocità di rilascio.

Con la crescita esponenziale delle API nei microservizi e nelle architetture cloud native, molte aziende non hanno visibilità nel loro panorama API. Edgio affronta questa sfida utilizzando l’apprendimento automatico (ML) per esaminare i modelli di traffico delle applicazioni, garantendo il rilevamento, la gestione e la sicurezza degli endpoint API.

Fornite come parte di una soluzione olistica WAAP (Web Application and API Protection), le funzionalità di rilevamento API basate SU ML di Edgio consentono di acquisire e gestire facilmente gli endpoint API. Una volta completata l’acquisizione, la sicurezza API di Edgio fornisce molteplici funzionalità che rafforzano il comportamento di sicurezza API, tra cui l’applicazione della crittografia, la limitazione della velocità API e altri controlli, garantendo pratiche di sicurezza coerenti e riducendo il rischio di accessi non autorizzati e altre forme di abuso delle API.

Inoltre, Edgio offre un modello di sicurezza positivo attraverso la convalida dello schema API, garantendo il blocco delle richieste API specificate in modo errato. In questo modo si evitano errori e sfruttamento da attacchi come SQL injection, CMD injection e persino attacchi zero-day, filtrando al contempo le chiamate API dannose per proteggere le prestazioni delle applicazioni.

Come parte del Dual WAAP di Edgio, la soluzione consente a DevSecOps di testare e convalidare le modifiche allo schema API in produzione in modo efficiente in modalità di controllo. In questo modo si riduce il rischio di bloccare il traffico legittimo e si accelera il tempo medio di risoluzione (MTTR) quando viene rilevata una vulnerabilità attivando test rapidi e implementando modifiche delle regole a livello di rete (in meno di 60 secondi).

Conclusione

Man mano che le API continuano a svolgere un ruolo fondamentale nello sviluppo software moderno, il rischio di abuso di API aumenta ogni giorno. Implementando in modo proattivo solide misure di sicurezza, le organizzazioni possono rilevare e mitigare efficacemente l’abuso di API, salvaguardando i propri sistemi e proteggendo i dati sensibili da parte di utenti malintenzionati.

La scoperta delle API diventa un passo fondamentale in questa strategia di difesa. Il rilevamento delle API, il processo di identificazione e catalogazione delle API, consente alle organizzazioni di valutare i rischi di sicurezza associati a ciascuna API. Comprendere la vasta gamma di API in uso è fondamentale in quanto costituisce la base per le successive misure di sicurezza. Senza una chiara comprensione delle API nell’ecosistema, le organizzazioni potrebbero trascurare potenziali vulnerabilità, creando lacune nella loro posizione di sicurezza.

In seguito, adottare un approccio di sicurezza continuo e olistico in tutte le fasi del ciclo di vita delle API, con misure che includono autenticazione avanzata, monitoraggio completo, limitazione della velocità e controlli di sicurezza regolari, è essenziale per garantire l’integrità, la disponibilità e la riservatezza delle API. Con l’evolversi del panorama delle minacce, la vigilanza e l’aggiornamento continuo delle strategie di sicurezza sono fondamentali per mantenere una solida difesa contro l’abuso di API.

Edgio offre una soluzione avanzata per la sicurezza delle API, che sfrutta LE FUNZIONALITÀ ML e integrate per fornire una protezione efficace contro l’abuso delle API e le minacce emergenti. Parlate oggi stesso con uno dei nostri esperti di sicurezza per scoprire in che modo Edgio può contribuire a salvaguardare l’intero ecosistema digitale e a mantenere la fiducia dei vostri clienti.