Le password sono morte. Passkey e MFA a lunga durata.

Come probabilmente saprete, Snowflake Inc. (NYSE: SNOW) ha fatto notizia nell’ultima settimana sul retro di un deposito 8-K da parte di Live Nation Entertainment (Ticketmaster) il 31 maggio 2024 riguardante attività non autorizzate in un database cloud di terze parti che è stato segnalato essere Snowflake. Per dare il via a questo post, Edgio non fu colpito da questo attacco. Tuttavia, considerando l’ampiezza dell’impatto di questo attacco è importante essere consapevoli, in quanto alcuni stanno segnalando questa come la “più grande violazione di dati del mondo“.

Chi è Snowflake?

Cominciamo dall’inizio, chi è Snowflake Inc? Snowflake è una piattaforma di dati che consente lo storage, l’elaborazione e l’analisi, il tutto nel cloud. L’anno scorso sono in crescita con clienti di tutti i settori, da Capital One a Ticketmaster a DoorDash, sfruttando la sua piattaforma.

“Un’unica piattaforma globale che alimenta l’intelligenza artificiale Data Cloud. Snowflake è progettata in modo esclusivo per connettere le aziende a livello globale, su qualsiasi tipo o scala di dati e su molti carichi di lavoro diversi, e per sbloccare una collaborazione senza problemi con i dati.” ~ https://www.snowflake.com/en/data-cloud/platform/.

Cosa sappiamo?

Questa violazione ha colpito molto di più quando Ticketmaster ha realizzato un archivio a 8 K che delineava la scoperta di accessi non autorizzati e perdite di record di database memorizzati in un provider di database cloud di terze parti. Quel provider era Snowflake e il database compromesso consisteva in oltre 560 milioni di record. Snowflake ha assicurato ai propri clienti, in una dichiarazione congiunta con CrowdStrike e Mandiant, che questo non è il risultato di una violazione della loro piattaforma, ma piuttosto il risultato del fatto che i clienti non utilizzano l’autenticazione multifattore (MFA) per proteggere i loro utenti, insieme a un attacco offensivo in corso contro i clienti Snowflake. Questo attacco ha colpito anche la Santander Bank in quanto ha segnalato l’accesso non autorizzato al proprio database di terze parti il 14 maggio 2024. Inoltre, si è temuto che questo attacco abbia colpito diverse altre società che non sono ancora state nominate pubblicamente.

Durante l’indagine di Snowflake, hanno scoperto che le credenziali di un precedente dipendente erano state compromesse, ma che l’account aveva accesso solo ai dati demo. Vale la pena notare che questo account non era protetto con MFA.

Linea temporale:

- 14 maggio 2024 – Santander Bank pubblica una dichiarazione che rileva il compromesso di un database di terze parti.

- 20 maggio 2024 – Ticketmaster rileva l’accesso non autorizzato al proprio database di terze parti.

- 23 maggio 2024 – i dati della Santander Bank sono stati pubblicati sul dark web per 2 milioni di dollari.

- 27 maggio 2024 – i dati di Ticketmaster sono stati pubblicati sul dark web per $ 500.000.

- 31 maggio 2024 – file Ticketmaster 8K.

Perché dovrei importarmi se non sono un cliente fiocco di neve?

In primo luogo, i dati potrebbero essere stati parte del dataset rubato. In questo caso, reimpostare le password, annullare le carte di credito e prendere precauzioni per proteggere te stesso e la tua famiglia dovrebbe essere il primo ordine del giorno.

In secondo luogo, se sei un provider SaaS potrebbe essere il momento di iniziare a dare un’occhiata a come stai proteggendo i tuoi clienti. Anche la responsabilità dei fornitori di terze parti è stata un argomento di conversazione e questa violazione alimenterà ulteriormente la discussione. Il fiocco di neve non è stato violato; tuttavia, devono difendersi perché i dati dei loro clienti sono stati compromessi sotto il loro controllo. Vediamo come il mercato ha risposto a questo evento.

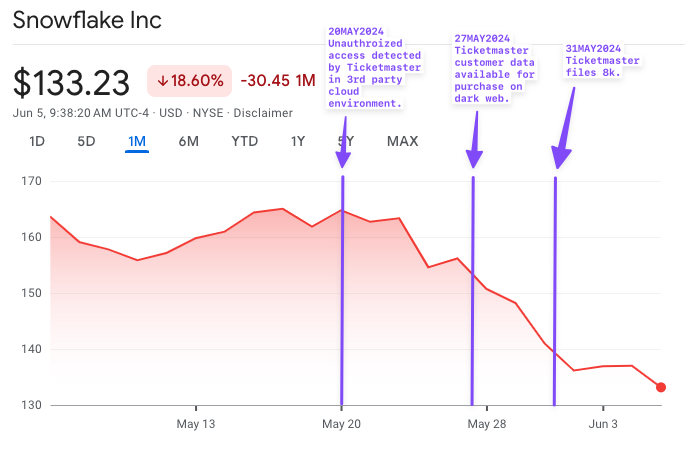

In primo luogo, le azioni di Snowflakes sono diminuite del 18,6% nelle ultime due settimane. Si potrebbe essere in grado di capire quando la notizia della violazione di Ticketmaster è diventata una notizia mainstream.

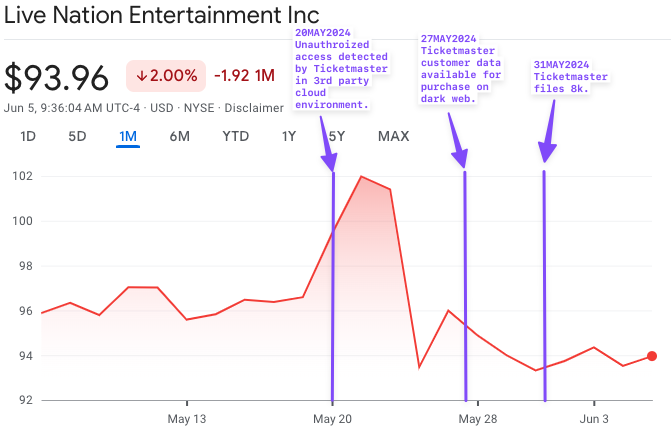

Guardando al Live Nation Entertainment, vediamo un impatto, ma non altrettanto drammatico come quello di Snowflake.

La protezione dei nostri clienti è nostra responsabilità in quanto fornitori SaaS. Ci sono anche dei limiti alla nostra capacità di proteggere i clienti. Spesso, è compito dell’utente finale configurare correttamente la soluzione in modo da evitare compromessi, ma a volte i provider SaaS complicano le cose o consentono agli utenti di scattare troppo facilmente.

“Il lavoro dei provider SaaS è quello di garantire che stiano costruendo prodotti con la massima attenzione alla sicurezza: “Secure by Design” e “Secure by Default”.” Se ci poniamo questa domanda di base:

“Cosa avrebbe impedito a questo attacco di avere così tanto successo?”

La risposta che troviamo è semplice: Autenticazione multifattore (MFA).

È ora di diventare più aggressivi nel proteggere i nostri clienti. I broker di accesso sono diventati una parte più fondamentale dell’ecosistema tecnologico dal 2020 e violazioni come questa continuano a tenerli sotto i riflettori. Tuttavia, esiste una precauzione di base che tutti dovrebbero adottare per ridurre il rischio di violazione, vale a dire rendere obbligatoria l’AMF.

Analogamente alle password, l’autenticazione MFA non dovrebbe più essere opzionale.

I fornitori dovrebbero prendere sul serio questo dato che Snowflake sta catturando calore perché i loro utenti sono in grado di accedere alla loro soluzione senza MFA. In Edgio, lavoreremo per non consentire più la creazione di nuovi utenti senza l’autenticazione a più fattori. Questa mossa serve a proteggere i nostri clienti. “Vivere secondo il mantra “Secure by Default”.”

Concetti chiave da questa violazione:

- È stato scoperto attraverso il processo di risposta agli incidenti che le credenziali di un Snowflake Solution Engineer sono state rubate.

- Snowflake afferma che l’account aveva accesso solo ai dati demo, non ai dati di produzione.

- L’account utente rubato non è stato protetto con MFA (autenticazione multifattore).

- Le credenziali sono state rubate tramite malware info-stealer.

- Una campagna di attacco in corso rivolta a clienti/utenti di Snowflake sta riscontrando un successo infelice perché gli utenti finali non hanno abilitato l’autenticazione MFA.

Cosa dovrebbero fare le aziende alla luce di questa violazione? Quali domande dovrebbero porre?

- Sapete se qualcuno dei vostri dipendenti è stato compromesso da malware per il furto di informazioni o da malware che potrebbe aver causato il keylogging?

- In caso affermativo, avete forzato il ripristino della password dopo il compromesso?

- Alcuni dei vostri reparti hanno utenti con privilegi eccessivi? In che modo proteggete questi account utente? Come state proteggendo questi utenti?

- State forzando l’autenticazione MFA su tutte le vostre applicazioni interne e di terze parti? Questo significa anche quelli che non sono dietro il tuo SSO.

- Rivedere e comprendere Snowflake coi: https://community.snowflake.com/s/article/Communication-ID-0108977-Additional-Information

In conclusione, la recente violazione dei dati che colpisce Snowflake sottolinea l’importanza fondamentale di solide misure di sicurezza, in particolare l’implementazione dell’autenticazione multifattore (MFA). Poiché le minacce informatiche continuano a evolversi, affidarsi esclusivamente alle password non è più sufficiente. In Edgio, riconosciamo la necessità di adottare un approccio “Secure by Default” per salvaguardare le risorse digitali dei nostri clienti. Rendendo obbligatorio l’autenticazione MFA e migliorando continuamente i nostri protocolli di sicurezza, miriamo a proteggere da accessi non autorizzati e a ridurre il rischio di violazioni. I nostri esperti di sicurezza sono qui per aiutarvi a rafforzare le vostre difese e garantire che la vostra organizzazione rimanga resiliente di fronte alle minacce emergenti.