En tant qu’administrateur de la sécurité des applications Internet de votre entreprise, une journée typique peut impliquer la gestion d’un cycle constant de CVE, d’alertes, de mises à jour et de correctifs. Ajoutez des modifications continues dans votre pile d’applications, y compris de nouvelles applications, fonctionnalités et points de terminaison API, et dire que votre liste de tâches peut sembler écrasante, est un euphémisme. Ajouter du travail supplémentaire à votre journée est loin d’être idéal. Les WAF peuvent vous aider. La plupart des WAF vous permettent de déployer des règles qui agissent comme des correctifs virtuels pour vous protéger contre les vulnérabilités lorsqu’un correctif n’est pas prêt à être déployé ou qu’il n’en existe pas. Ces correctifs peuvent entraîner des règles distinctes pour chaque élément de requête, comme l’en-tête, la requête et le cookie. Mais ce qui a commencé comme un outil de protection contre les vulnérabilités zero-day peut entraîner une complexité et une charge de gestion supplémentaire. En plus du suivi de toutes vos applications, vous devez désormais gérer les différents éléments du WAF.

Gagnez du temps et déployez les modifications plus rapidement

Nous avons le plaisir de présenter deux nouvelles fonctionnalités à notre solution WAF : Security application Manager (SAM) et Security Rules Manager (SRM). Security application Manager est un cadre de stratégie qui facilite la gestion de ce flux complexe de mises à jour de sécurité dans votre pile d’applications. Cette fonctionnalité est particulièrement utile lorsque plusieurs applications s’exécutent sur différentes piles logicielles et plates-formes, chacune avec des mises à jour, des correctifs, des vulnérabilités et des équipes de développement différentes.

SAM vous permet de répliquer le comportement dans une règle. Il permet de gagner du temps, est plus efficace et est plus rapide. Maintenant, vous n’avez pas à gérer autant de règles.

SAM, travaillant avec SRM, sécurise vos applications contre le trafic malveillant et indésirable.

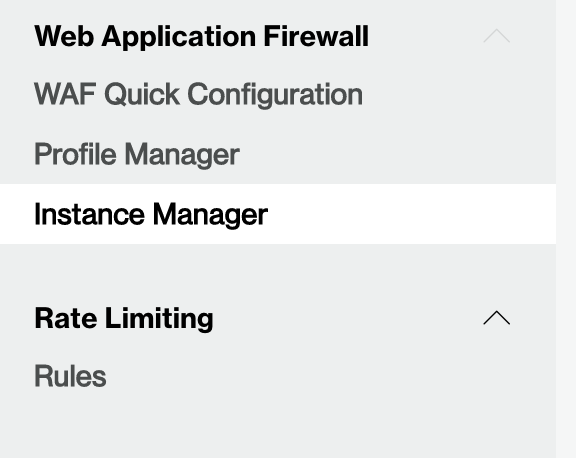

Dans la version précédente, la protection des sites nécessitait des modifications dans différentes sections du Centre de contrôle des médias. Pour configurer les règles WAF, nous devions ajouter des règles pour une instance WAF dans le moteur de règles, configurer un profil et des actions dans le gestionnaire d’instances WAF et définir des stratégies dans le gestionnaire de profils WAF. Pour configurer la limitation de débit, nous avons dû configurer des règles pour la correspondance de nom d’hôte et de chemin, les conditions, les seuils et l’application dans une section différente.

Figure 1 : dans la version précédente, vous deviez configurer des instances dans Media Control Center Rule Builder et Media Control Center Security, comme indiqué ci-dessous.

Figure 2 : sécurité du Centre de contrôle des médias.

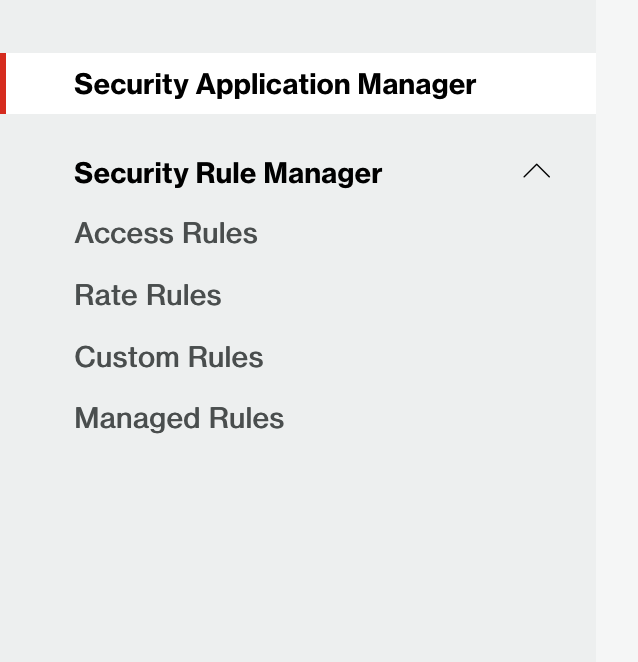

Dans la nouvelle version, nous avons simplifié cette approche en plaçant tous les paramètres dans la section sécurité du Media Control Center, où vous trouverez le SRM et le SAM.

Figure 3 : Gestionnaire de règles de sécurité.

La plate-forme SRM inclut toutes les règles de protection : règles d’accès, règles gérées, règles tarifaires et règles personnalisées.

Le SAM définit toutes vos applications spécifiques et la manière dont elles doivent être protégées. Il définit les applications à protéger, les règles SRM qu’il utilisera et le type d’action qui doit se produire lorsque la règle se déclenche.

Cette solution de sécurité modulaire présente de nombreux avantages :

- Vous pouvez déployer les modifications plus rapidement.

- L’administration est plus modulaire et intuitive. Nous pouvons spécifier quelles règles s’appliquent à un nom d’hôte et un chemin d’URL particuliers.

- Vous pouvez gagner du temps en configurant des règles une seule fois et en les utilisant sur plusieurs applications.

- La protection est plus flexible et vous permet de créer et de déployer des règles personnalisées.

- Vous pouvez toujours utiliser tous les avantages de la version précédente, comme le mode WAF double.

Enfin, la plate-forme WAF est désormais une solution autonome, fonctionnant indépendamment de toute autre configuration CDN.

Voyons le nouveau WAF en action.

Dans cet exemple, nous allons sécuriser trois applications pour une entreprise hypothétique : un blog, un forum et une API. Nous utiliserons les domaines suivants:

- blog.example.com

- forums.example.com

- api.example.com

Nous allons créer une règle d’accès, une règle gérée et une règle tarifaire et les partager entre toutes les applications. Nous allons créer une deuxième règle tarifaire utilisée par l’application API uniquement.

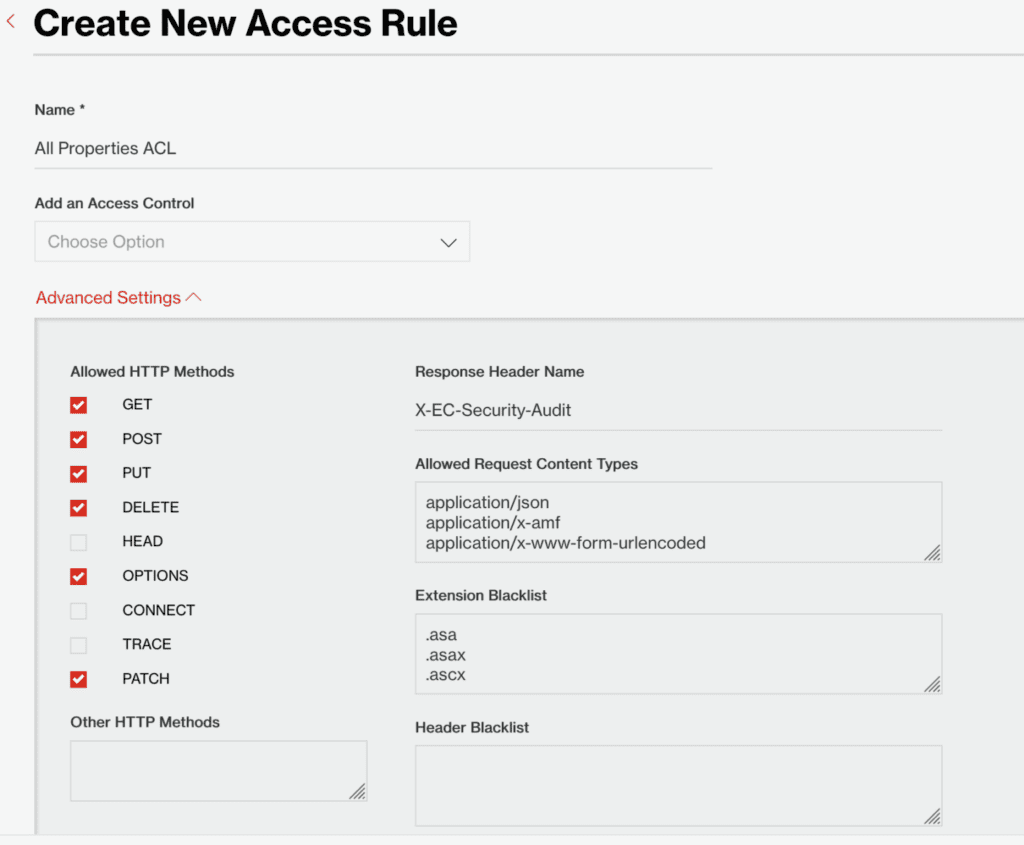

La première étape consiste à créer une nouvelle règle d’accès.

Nous avons nommé cette règle d’accès « toutes les propriétés ACL ». Et nous avons décoché HEAD sous les méthodes HTTP autorisées pour bloquer toutes les requêtes utilisant HEAD.

Figure 4 : création d’une nouvelle règle d’accès.

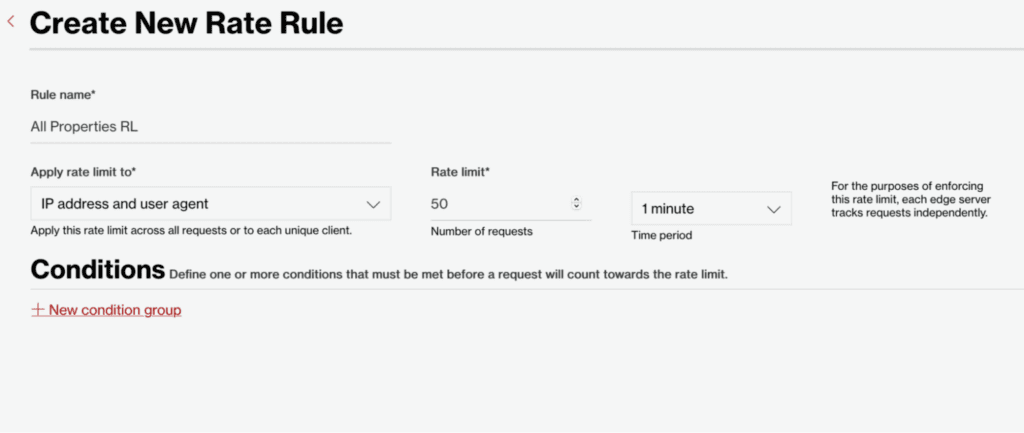

Ensuite, nous créons une nouvelle règle tarifaire.

Nous avons nommé cette règle tarifaire « RL toutes propriétés » et l’avons appliquée à la propriété « adresse IP et agent utilisateur » avec un taux limite de 50 requêtes par minute.

Figure 5 : création d’une nouvelle règle tarifaire.

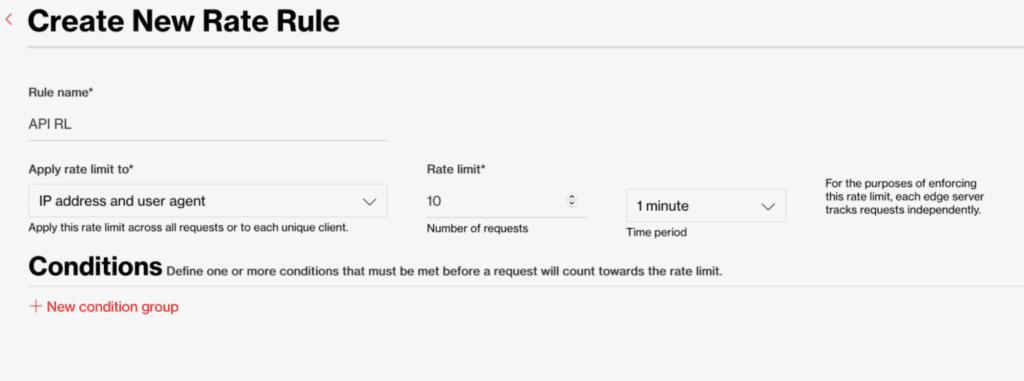

Nous créons ensuite une autre règle tarifaire à utiliser uniquement pour l’application API.

Nous avons nommé cette règle tarifaire « API RL » et l’avons appliquée à la propriété « adresse IP et agent utilisateur » avec une limite de débit de 10 requêtes par minute.

Figure 6 : créer une nouvelle règle tarifaire.

Enfin, nous créons une nouvelle règle gérée.

Nous avons nommé cette règle « toutes les propriétés gérées » et accepté toutes les valeurs par défaut dans l’onglet Paramètres. Sous l’onglet politiques, nous avons choisi de vous inscrire automatiquement au dernier jeu de règles Edgio afin qu’il utilise automatiquement la version la plus récente.

Figure 7 : création d’une nouvelle règle gérée.

Maintenant que nous avons créé les règles dans le SRM, nous allons créer trois nouvelles applications dans SAM. Une application chacune pour le blog, le forum et les applications API.

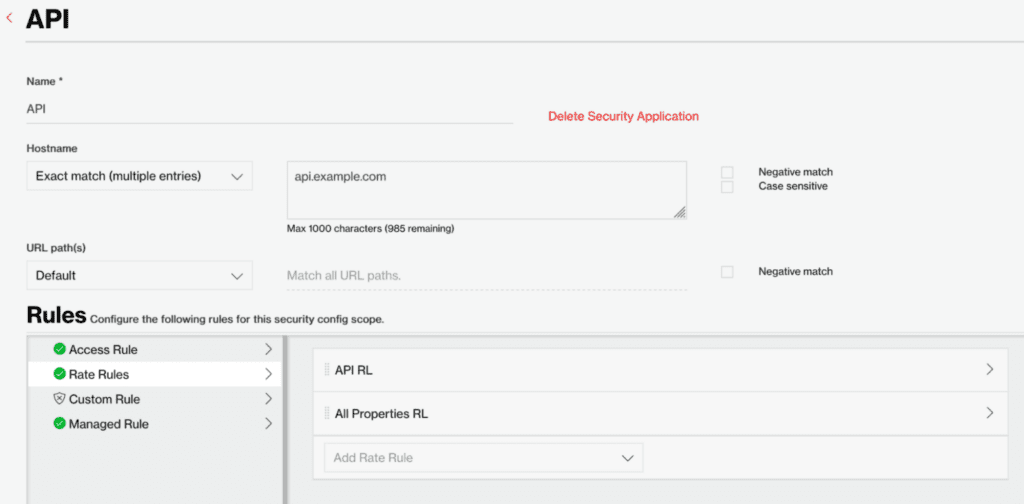

Pour chaque nouvelle application, nous entrons le nom d’hôte spécifique (tel que blog.example.com) et laissons chemin(s) URL par défaut, afin qu’il corresponde à tous les chemins.

Dans la section règles de chaque SAM, nous réutiliserons la règle d’accès ACL toutes les propriétés, la règle gérée toutes les propriétés et la règle tarifaire RL toutes les propriétés que nous avons créées dans le SRM. Nous choisissons Block Request comme action à effectuer lorsque la règle se déclenche.

Figure 8 : appliquer la règle d’accès ACL à toutes les propriétés.

Nous appliquerons la règle tarifaire API RL pour l’application API uniquement. Nous le faisons en éditant l’application API pour inclure cette règle supplémentaire. L’ordre est important ici, nous glissons et déposons la règle RL API vers le haut.

Figure 9 : appliquer la règle de limitation de débit API.

Enfin, nous avons la vue finale de notre configuration SAM, montrant les règles d’accès, les règles tarifaires et les règles gérées pour chaque application.

Figure 10 : récapitulatif de la configuration de Security application Manager.

Vous savez maintenant comment créer des règles dans Security Rules Manager et les appliquer aux applications Security application Manager. Nous vous encourageons à explorer les nombreuses options et fonctionnalités disponibles pour sécuriser vos applications avec SAM.

Connectons-nous dès aujourd’hui pour encore plus de détails sur nos solutions de sécurité, y compris notre WAF.