Introduction

À la suite de la violation largement rapportée d’Okta qui a touché divers fournisseurs, dont Cloudflare, BeyondTrust et 1Password, nous avons estimé qu’il était nécessaire de contribuer à la solution en fournissant l’accessibilité à plus de méthodes pour nettoyer les fichiers HAR. Cet outil est publié sous une licence open-source, le rendant disponible indéfiniment, assurant son utilité tant que les fichiers HAR sont essentiels pour les équipes de support.Qu’est-ce qu’un fichier HAR?

Si vous n’êtes pas familier avec les fichiers HAR , abréviation de HTTP Archive, ils sont un journal des interactions d’un navigateur Web avec un site Web. Les équipes d’assistance les utilisent pour diagnostiquer les problèmes d’expérience client. Les fichiers HAR rationalisent un processus qui autrement serait difficile et nécessiterait beaucoup d’efforts manuels pour suivre les journaux de différents réseaux, appareils et navigateurs. Largement utilisée, une recherche rapide sur Google trouve environ 18 700 résultats pour les pages d’assistance expliquant comment créer un fichier HAR. Chaque action du navigateur est capturée et stockée dans un fichier HAR au format JSON, qui capture des informations, y compris les en-têtes de requête/réponse complets, les charges utiles de contenu, les informations de synchronisation (par exemple, les recherches DNS), et plus encore. Mais comme cela arrive souvent en sécurité, cette commodité vient avec un compromis. Les fichiers HAR contiennent également des informations très sensibles, y compris des cookies et des jetons de session.Que peut faire un attaquant avec un fichier HAR Unsanitized?

La réponse courte est beaucoup! Voici quelques-uns des risques potentiels associés à un accès non autorisé à un fichier HAR :- Détournement de session : si le fichier HAR contient des jetons de session ou des cookies sensibles, un acteur malveillant pourrait utiliser ces informations pour détourner la session d’un utilisateur, obtenant un accès non autorisé à son compte.

- Exposition aux données : les informations personnelles, mots de passe ou autres données sensibles échangées entre le client et le serveur peuvent être exposées, fournissant des informations précieuses pour le vol d’identité ou d’autres activités malveillantes.

- Reconnaissance : les informations détaillées contenues dans un fichier HAR peuvent être utilisées à des fins de reconnaissance, aidant les attaquants à comprendre la structure et les vulnérabilités d’une application Web. Ces informations peuvent aider à planifier des attaques plus ciblées, des attaques XSS ou d’autres formes d’attaques par injection.

- Exposition à la vie privée : les fichiers HAR peuvent capturer le comportement de navigation d’un utilisateur, y compris les URL visitées. Entre de mauvaises mains, ces informations pourraient être utilisées pour des violations de la vie privée ou des attaques de phishing ciblées.

Présentation du désinfectant HAR d’Edgio

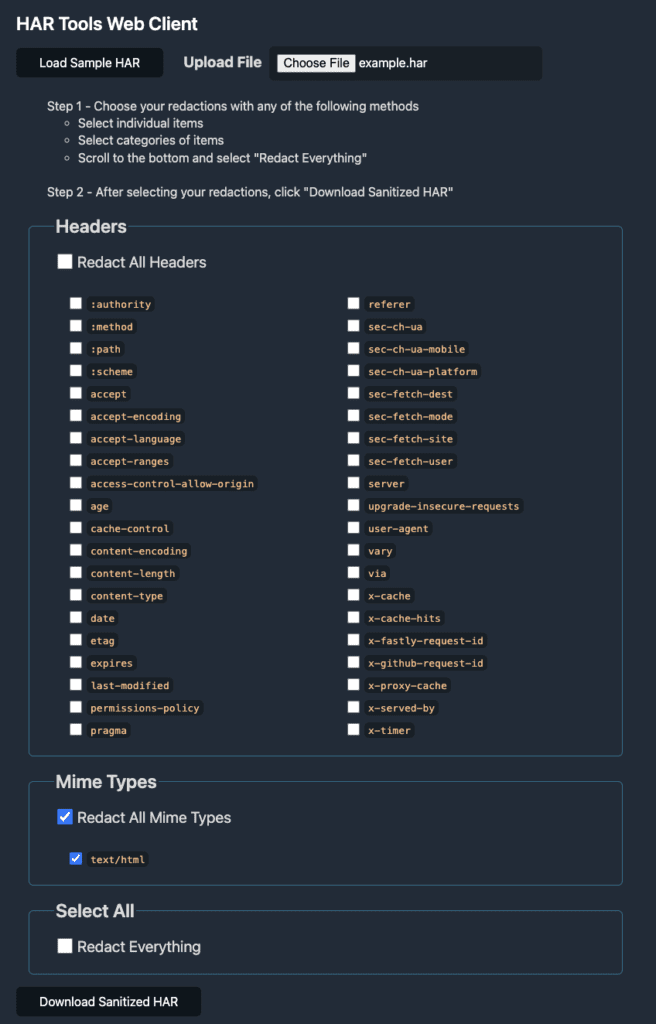

Si vous allez envoyer un fichier HAR à quelqu’un (vous rencontrez un problème avec un site ou une application), ou si vous prévoyez de le recevoir (vous dirigez une équipe de support), Edgio a construit un désinfectant HAR pour supprimer toutes les informations sensibles des fichiers HAR.

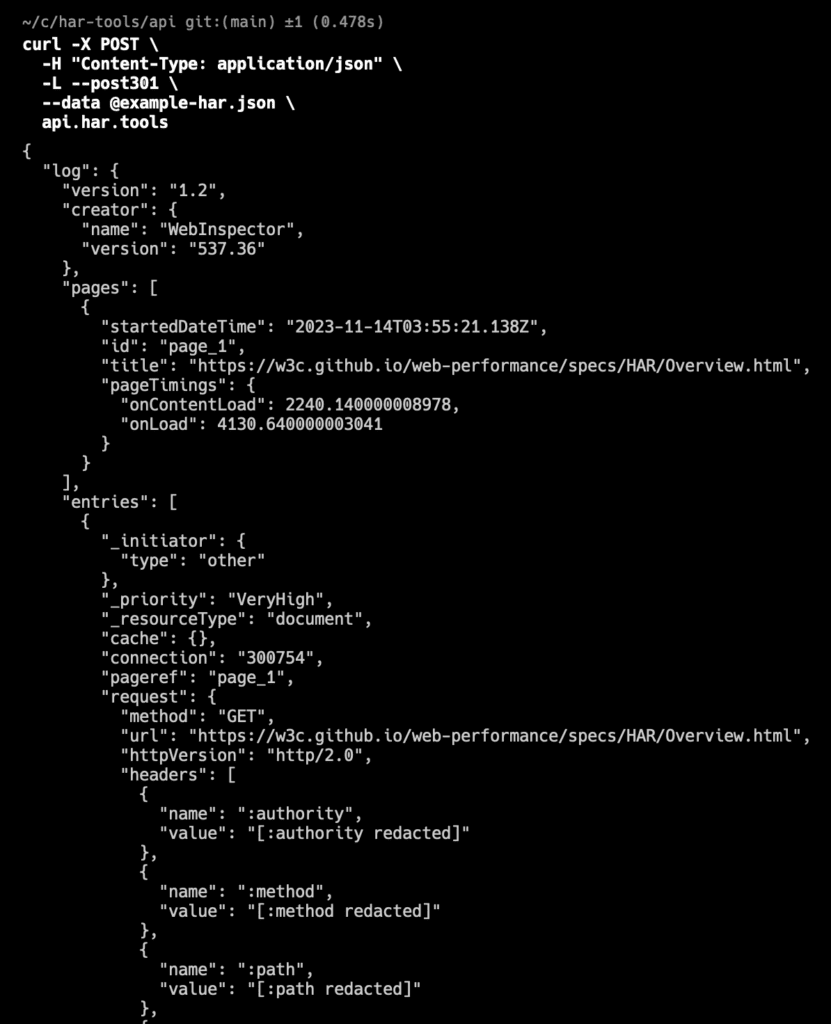

Le code fournit plusieurs options de déploiement pour s’adapter à différents cas d’utilisation et flux de travail. Vous pouvez déployer l’assainisseur localement, sur votre propre instance Web, ou même configurer un workflow automatisé qui nettoie les fichiers via API. Cette dernière option fonctionne bien si votre équipe de support exécute ServiceNow ou une autre plate-forme d’automatisation de flux de travail et reçoit régulièrement des fichiers HAR.

Recommandations supplémentaires

Bien que la nécessité de nettoyer lors de la collecte ou de l’envoi de fichiers HAR devrait être une étape essentielle de tout processus de dépannage, nous supposons que de nombreuses organisations sont probablement encore assises sur d’anciens fichiers HAR. Même si les jetons de session ont expiré depuis longtemps, les fichiers HAR peuvent contenir de nombreuses informations sensibles sur lesquelles les mauvais acteurs aimeraient mettre la main. Pour éviter les problèmes de conformité et réduire le risque de violation de données, assurez-vous que la suppression des fichiers HAR fait partie du processus de support et supprimez tous les anciens fichiers dès que possible.

Conclusion

Chez Edgio, nous nous efforçons de rendre Internet plus sûr et espérons que vous trouverez cet outil utile.

Alimentant plus de 4 % du trafic Internet mondial, Edgio utilise une technologie propriétaire pour détecter et atténuer les menaces en évolution, y compris Zero Days. Pour en savoir plus sur notre application Web holistique et protection des API (WAAP) primée, contactez nos experts en sécurité.