Les interfaces de programmation d’applications (API) servent de pont entre les différentes applications logicielles, leur permettant de communiquer et de partager des données en toute transparence. Ils définissent les méthodes et les protocoles pour la façon dont les composants logiciels doivent interagir, permettant aux développeurs d’intégrer divers systèmes et fonctionnalités.

Les API sont cruciales dans les écosystèmes technologiques modernes car elles permettent aux entreprises d’améliorer leur efficacité, de favoriser l’innovation et d’étendre leur portée numérique. En facilitant l’interopérabilité entre diverses applications, les API rationalisent les processus, permettent le développement de nouvelles fonctionnalités et, à terme, contribuent à la création d’expériences numériques plus dynamiques et interconnectées pour les utilisateurs.

L’importance et la croissance croissantes des API dans le paysage numérique d’aujourd’hui en ont fait une cible privilégiée pour les cybercriminels cherchant à exploiter des vulnérabilités et à abuser des API. Une exploitation réussie des API peut entraîner de graves conséquences, notamment des violations de données, des interruptions de service et des systèmes compromis, ce qui présente des risques importants pour les entreprises et leurs clients. L’escalade du trafic et des attaques des API Web est évidente, le dernier rapport State of API de Postman montrant que 30 % des entreprises signalent que des événements liés à la sécurité des API se produisent tous les trimestres (ou plus). Venture Beat estime également que les vulnérabilités des API coûtent aux entreprises 75 milliards de dollars par an dans le monde entier.

Découvrez et surveillez vos API avant que les attaquants ne les découvrent

Dans une récente enquête menée par le Ponemon Institute, 54% des participants à l’enquête trouvent difficile d’identifier et de cataloguer toutes les API. Les pressions de l’innovation rapide, dans les environnements d’applications hybrides, conduisent souvent à la création d’API qui ne sont pas documentées ou qui ne font pas partie d’un processus de gouvernance approprié, conduisant les entreprises à perdre le contrôle de la gamme variée d’API utilisées et proposées. Ainsi, pour protéger vos API, vous devez d’abord les découvrir avant que vos attaquants ne le fassent – vous ne pouvez pas sécuriser ce que vous ne pouvez pas trouver.

« La sécurité des API est compliquée par le fait que de nombreuses organisations n’ont pas d’inventaire des API qu’elles fournissent ou des API qu’elles utilisent. »

Gartner®, sécurité API : ce que vous devez faire pour protéger vos API, Mark O’Neill ; Dionisio Zumerle ; Jeremy D’Hoinne, 13 janvier 2023.

GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses filiales aux États-Unis et dans le monde entier et est utilisée ici avec autorisation. Tous droits réservés.

Les applications mobiles et Web sont un bon point de départ. Les autres domaines à analyser sont l’intégration d’applications, les API en développement mais pas encore publiées et les API tierces utilisées par votre entreprise.

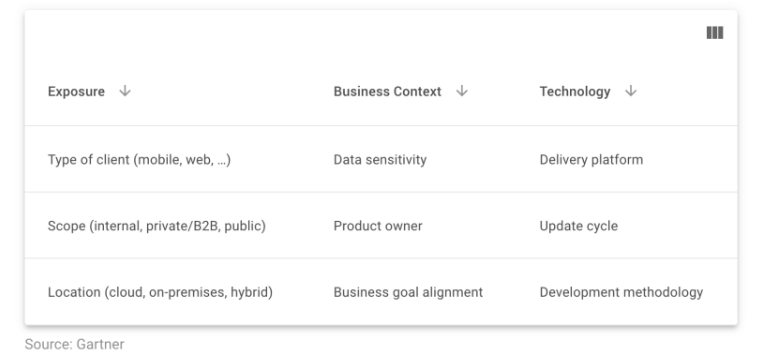

Une fois que vous avez découvert vos API, vous devez les catégoriser pour une analyse et une mesure appropriées. Cela inclut également la surveillance du trafic API et des modèles d’utilisation – pics de trafic anormaux et requêtes répétitives, par exemple – pour une détection précoce des activités suspectes. Gartner suggère d’utiliser les critères suivants pour la catégorisation dans le rapport 2023 de sécurité API de Gartner : ce que vous devez faire pour protéger vos API :

Meilleures pratiques pour améliorer la sécurité des API

Pour renforcer la sécurité des API, il est essentiel que votre organisation adopte une approche de sécurité continue et holistique à toutes les phases du cycle de vie des API. Tenez compte des recommandations suivantes :

- Mise en œuvre de mécanismes robustes d’authentification et d’autorisation : la mise en œuvre de mécanismes robustes d’authentification et d’autorisation est une étape fondamentale dans la prévention des abus d’API. Implémentez une gestion rigoureuse des clés API et appliquez le principe du moindre privilège, en vous assurant que chaque clé API a un accès limité aux ressources nécessaires. Utilisez des protocoles standard tels que OAuth 2,0 pour gérer les autorisations en toute sécurité et éviter de dépendre uniquement de simples clés API.

- Mise en œuvre de la limitation de débit : limitez les attaques DDoS des applications en mettant en œuvre la limitation de débit, qui limite le nombre de requêtes qu’un client peut effectuer dans un laps de temps spécifique. Cette mesure permet de gérer le flux des requêtes API, de prévenir la surcharge et de garantir une allocation équitable des ressources aux utilisateurs légitimes tout en décourageant les utilisateurs abusifs.

- Utilisation de pare-feu d’application Web (WAF) et de passerelles API : l’utilisation de la protection des applications Web et API (WAAP) et des passerelles API peut améliorer considérablement la sécurité et la gouvernance des API. Les WAAP inspectent les requêtes API entrantes, filtrant le trafic potentiellement dangereux en fonction de règles de sécurité prédéfinies pour identifier les attaques applicatives (par exemple SQLi et RCE). Les passerelles API agissent comme intermédiaires entre les clients et les serveurs back-end, fournissant une couche de sécurité supplémentaire et permettant un contrôle et une surveillance centralisés.

- Effectuer régulièrement des audits de sécurité et des tests de pénétration : des audits de sécurité et des tests de pénétration réguliers sont essentiels pour identifier les vulnérabilités et les faiblesses de votre infrastructure API. Faites appel à des experts en sécurité pour simuler des attaques réelles et évaluer l’efficacité de vos mesures de sécurité. Traitez rapidement les problèmes identifiés pour renforcer la résilience de vos systèmes.

Fonctionnalités avancées de sécurité API d’Edgio

La solution API Security d’Edgio découvre et protège les API d’entreprise contre les menaces en constante évolution. En s’intégrant parfaitement aux workflows des développeurs, il améliore les performances des applications et accélère la vitesse de publication.

Avec la croissance exponentielle des API dans les microservices et les architectures cloud natives, de nombreuses entreprises manquent de visibilité sur leur paysage API. Edgio relève ce défi en utilisant le machine learning (ML) pour inspecter les modèles de trafic applicatif, assurant ainsi la découverte, la gestion et la sécurité des terminaux API.

Livrées dans le cadre d’une solution holistique de protection des applications Web et des API (WAAP), les capacités de découverte d’API d’Edgio alimentées par ML facilitent l’intégration et la gestion des terminaux API. Une fois intégrée, la sécurité API d’Edgio fournit de multiples fonctionnalités qui renforcent la posture de sécurité API, y compris l’application du cryptage, la limitation du débit API et d’autres contrôles, assurant des pratiques de sécurité cohérentes et réduisant le risque d’accès non autorisé et d’autres formes d’abus API.

De plus, Edgio offre un modèle de sécurité positif grâce à la validation du schéma API, garantissant le blocage des requêtes API mal spécifiées. Cela empêche les erreurs et l’exploitation des attaques telles que l’injection SQL, l’injection CMD et même les attaques zero-day, tout en filtrant les appels API malveillants pour protéger les performances des applications.

Dans le cadre du Dual WAAP d’Edgio, la solution permet à DevSecOps de tester et de valider efficacement les changements de schéma API en production en mode audit. Cela réduit le risque de blocage du trafic légitime et accélère le temps moyen de résolution (MTTR) lorsqu’une vulnérabilité est découverte en permettant des tests rapides, ainsi que le déploiement des modifications de règles à l’échelle du réseau (en moins de 60 secondes).

Conclusion

Alors que les API continuent de jouer un rôle essentiel dans le développement de logiciels modernes, le risque d’abus d’API augmente chaque jour. En mettant en œuvre de manière proactive des mesures de sécurité robustes, les organisations peuvent détecter et atténuer efficacement les abus d’API, protéger leurs systèmes et protéger les données sensibles contre les acteurs malveillants.

La découverte des API devient une étape fondamentale de cette stratégie de défense. La découverte des API, le processus d’identification et de catalogage des API, permet aux entreprises d’évaluer les risques de sécurité associés à chaque API. Il est crucial de comprendre la diversité des API utilisées car elles constituent la base des mesures de sécurité ultérieures. Sans une compréhension claire des API de l’écosystème, les organisations peuvent ignorer les vulnérabilités potentielles, créant des failles dans leur posture de sécurité.

Ensuite, l’adoption d’une approche de sécurité continue et holistique à toutes les phases du cycle de vie des API, avec des mesures telles qu’une authentification forte, une surveillance complète, une limitation de débit et des audits de sécurité réguliers, est essentielle pour garantir l’intégrité, la disponibilité et la confidentialité des API. À mesure que le paysage des menaces évolue, rester vigilant et constamment mettre à jour vos stratégies de sécurité est essentiel pour maintenir une défense robuste contre les abus d’API.

Edgio propose une solution avancée de sécurité API, tirant parti de ML et de fonctionnalités intégrées pour fournir une protection robuste contre les abus d’API et les menaces émergentes. Parlez dès aujourd’hui à l’un de nos experts en sécurité pour découvrir comment Edgio peut vous aider à protéger l’ensemble de votre écosystème numérique et à maintenir la confiance de vos clients.