Les mots de passe sont morts. Mots de passe longue durée et MFA.

Comme vous le savez probablement, Snowflake Inc (NYSE : SNOW) a fait les gros titres au cours de la semaine dernière sur le dos d’un dépôt 8-K par Live Nation Entertainment (Ticketmaster) le 31 mai 2024 concernant une activité non autorisée dans une base de données cloud tierces parties qui a été signalé comme étant Snowflake. Pour lancer ce billet, Edgio n’a pas été impacté par cette attaque. Cependant, compte tenu de l’ampleur de l’impact de cette attaque, il est important d’être conscient, car certains signalent qu’il s’agit de la « plus grande violation de données au monde ».

Qui est Snowflake ?

Commençons par le début, qui est Snowflake Inc? Snowflake est une plate-forme de données qui permet le stockage, le traitement et l’analyse, le tout dans le cloud. Ils ont été en hausse au cours de la dernière année avec des clients dans tous les secteurs, de Capital One à Ticketmaster en passant par DoorDash, en tirant parti de sa plateforme.

« Une plate-forme mondiale unique qui alimente le cloud de données IA. Snowflake est spécialement conçue pour connecter les entreprises à l’échelle mondiale, sur tout type ou échelle de données et de nombreuses charges de travail différentes, et déverrouiller une collaboration transparente sur les données. » ~ https://www.snowflake.com/en/data-cloud/platform/

Que savons-nous ?

Cette violation a vraiment frappé le grand public lorsque Ticketmaster a fait un dépôt 8-K qui a décrit la découverte d’un accès non autorisé et la fuite d’enregistrements de base de données stockés dans un fournisseur de base de données cloud tierces parties. Ce fournisseur était Snowflake et la base de données compromise se composait de plus de 560 millions d’enregistrements. Snowflake a assuré à ses clients, dans une déclaration conjointe avec CrowdStrike et Mandiant, que cela n’est pas le résultat d’une violation de leur plate-forme, mais plutôt du fait que les clients n’utilisent pas l’authentification multi-facteur (MFA) pour protéger leurs utilisateurs associée à une attaque offensive continue ciblant les clients de Snowflake. Cette attaque a également affecté Santander Bank, qui a signalé un accès non autorisé à sa base de données tierce le 14 mai 2024. Pour aller plus loin, on craint que cette attaque ait touché plusieurs autres entreprises qui n’ont pas encore été nommées publiquement.

Au cours de l’enquête de Snowflake, ils ont découvert que les informations d’identification d’un ancien employé avaient été compromises, mais que le compte n’avait accès qu’aux données de démonstration. Il est à noter que ce compte n’était pas protégé par MFA.

Chronologie :

- 14 mai 2024 : la banque Santander publie une déclaration faisant état de compromission d’une base de données tierces parties.

- 20 mai 2024 – Ticketmaster détecte les accès non autorisés à sa base de données tierces parties.

- 23 mai 2024 – données de Santander Bank publiées sur le dark web pour 2 millions de dollars.

- 27 mai 2024 – données de Ticketmaster publiées sur le dark web pour 500 000 $.

- 31 mai 2024 – fichiers Ticketmaster 8k.

Pourquoi devrais-je m’en préoccuper si je ne suis pas un client Snowflake ?

Tout d’abord, vos données peuvent avoir fait partie du jeu de données volé. Si c’est le cas, réinitialiser les mots de passe, annuler les cartes de crédit et prendre des précautions pour vous protéger et protéger votre famille devrait être la première priorité.

Deuxièmement, si vous êtes un fournisseur SaaS, il est peut-être temps de commencer à examiner attentivement la façon dont vous protégez vos clients. La responsabilité des fournisseurs tierces parties a également fait l’objet de discussions et cette violation alimentera encore davantage cette discussion. Snowflake n’a pas été violé ; cependant, ils doivent se défendre parce que les données de leurs clients ont été compromises sur leur montre. Voyons comment le marché a réagi à cet événement.

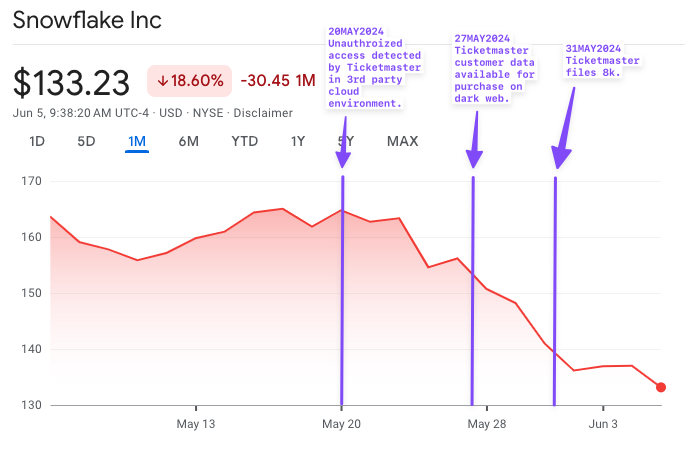

Premièrement, le stock de flocons de neige a chuté de 18,6 % au cours des deux dernières semaines. On pourrait être en mesure de choisir quand le mot de la brèche de Ticketmaster est devenu l’actualité courante.

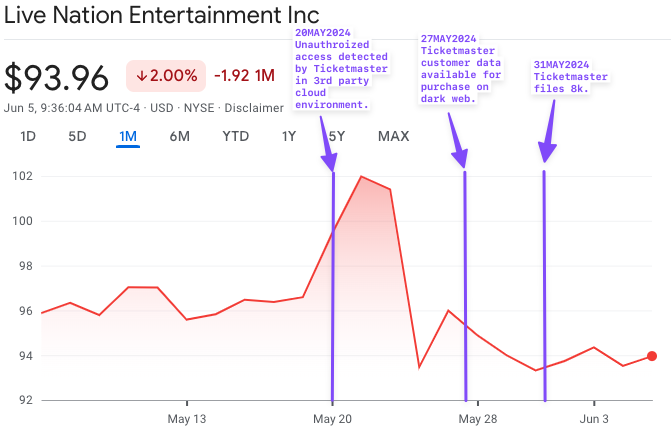

En regardant Live Nation Entertainment, nous voyons un impact, mais pas aussi dramatique que Snowflake.

Il est de notre responsabilité en tant que fournisseurs SaaS de protéger nos clients. Notre capacité à protéger nos clients est également limitée. Souvent, il revient à l’utilisateur final de configurer correctement la solution de manière à éviter les compromis, mais parfois les fournisseurs SaaS rendent cela difficile ou permettent aux utilisateurs de se tirer trop facilement dans le pied.

Le travail des fournisseurs SaaS est de s’assurer qu’ils construisent des produits avec la sécurité en tête des priorités : « Secure by Design » et « Secure by Default ». Si nous nous posons cette question fondamentale:

« Qu’est-ce qui aurait empêché cette attaque d’être si largement couronnée de succès ? »

La réponse que nous trouvons est simple : authentification multi-facteur (MFA).

Il est temps que nous devenions plus agressifs dans la protection de nos clients. Les courtiers d’accès sont devenus un élément essentiel de l’écosystème technologique depuis 2020 et des failles comme celle-ci continuent de les garder sous les projecteurs. Cependant, il existe une précaution fondamentale que chacun devrait prendre pour réduire son risque de violation, à savoir rendre l’AMF obligatoire.

Comme les mots de passe, le MFA ne devrait plus être facultatif.

Les fournisseurs devraient prendre cela au sérieux car Snowflake prend de la chaleur parce que leurs utilisateurs peuvent accéder à leur solution sans MFA. Chez Edgio, nous nous efforcerons de ne plus autoriser la création de nouveaux utilisateurs sans authentification multifacteur. Cette initiative vise à protéger nos clients. Vivre selon le mantra « sécuriser par défaut ».

Principales conclusions de cette violation :

- Le processus de réponse aux incidents a révélé que les informations d’identification d’un ingénieur de solution Snowflake avaient été volées.

- Snowflake affirme que le compte n’avait accès qu’aux données de démonstration, pas aux données de production.

- Le compte utilisateur volé n’était pas protégé par MFA (Multi-Factor Authentication).

- Les identifiants ont été volés par le biais d’un logiciel malveillant de vol d’informations.

- Une campagne d’attaque en cours ciblant les clients/utilisateurs de Snowflake connaît un succès malheureux en raison du fait que les utilisateurs finaux n’ont pas activé MFA.

Que devraient faire les entreprises à la lumière de cette violation? Quelles questions devraient-ils poser?

- Savez-vous si certains de vos employés ont été compromis par des logiciels malveillants de vol d’informations, ou tout logiciel malveillant qui aurait pu entraîner l’enregistrement de frappe ?

- Si oui, avez-vous forcé les réinitialisations de mot de passe depuis ce compromis ?

- Certains de vos services ont-ils des utilisateurs trop privilégiés ? Comment protégez-vous ces comptes utilisateur ? Comment protégez-vous ces utilisateurs ?

- Forcez-vous la MFA sur toutes vos applications internes et tierces ? Cela signifie même ceux qui ne sont pas derrière votre SSO.

- Passez en revue et comprenez Snowflake IOC : https://community.snowflake.com/s/article/Communication-ID-0108977-Additional-Information

En conclusion, la récente violation de données affectant Snowflake souligne l’importance cruciale de mesures de sécurité robustes, en particulier la mise en œuvre de l’authentification multifacteur (AMF). Alors que les cybermenaces continuent d’évoluer, se fier uniquement aux mots de passe ne suffit plus. Chez Edgio, nous reconnaissons la nécessité d’adopter une approche « sécurisée par défaut » pour protéger les actifs numériques de nos clients. En rendant l’AMF obligatoire et en améliorant continuellement nos protocoles de sécurité, nous visons à protéger contre les accès non autorisés et à réduire les risques de violation. Nos experts en sécurité sont là pour vous aider à renforcer vos défenses et vous assurer que votre organisation reste résiliente face aux menaces émergentes.